Захваченные маршрутизаторы, используемые для распространения вредоносных программ, зараженных коронавирусом

Мы переживаем пандемию, и в это время беспорядков паника вокруг Коронавируса еще не утихла. Люди чувствуют себя неловко и боятся того, что должно произойти. В эти пугающие времена процветают киберпреступники. Злоумышленники используют кибератаки на тему COVID-19 и извлекают выгоду из страха людей. Обнаружены заминированные URL-адреса, вредоносные атаки и мошенничество с заполнением учетных данных. Эти мошенники сочли целесообразным распространять вредоносное ПО для удаления данных с помощью фишинговых писем, не обеспокоенных моралью. Нет недостатка в мошенничестве и атаках.

Последнее мошенничество Coronavirus вращается вокруг маршрутизаторов. Киберпреступники склонились к взлому маршрутизаторов и изменению настроек DNS. Их цель состоит в том, чтобы распространять вредоносное ПО Коронавируса, и их ярость уже унесла более тысячи жертв. Вредоносные хакеры используют вредоносные программы Oski для кражи своих данных.

Table of Contents

Что такое DNS и как он работает?

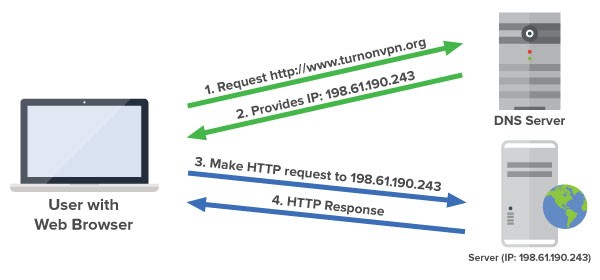

Система доменных имен, обычно известная как DNS, переводит имена в адреса интернет-протокола (IP). Вы можете думать о DNS как о базе данных имен, которая содержит имена доменов в Интернете и превращает их в IP-адреса. DNS предоставляет информацию, необходимую для подключения пользователей к удаленным хостам. Если вы вводите веб-сайт в браузер без вашего ведома, сервер сопоставляет имя с соответствующим IP-адресом. Вы можете увидеть описание процесса на изображении ниже.

Процесс преобразования имен DNS в IP-адреса. Источник: devopedia.org

Для осуществления своих атак хакеры похищают маршрутизатор жертвы и меняют настройки DNS. Они гарантируют, что жертва будет перенаправлена на веб-сайты, которые они контролируют. И эти сайты, контролируемые киберпреступниками, являются сайтами, которые продвигают вредоносный контент, связанный с коронавирусом, - карты, советы или любую информацию, касающуюся COVID-19, и паники вокруг него. Эти сайты затем рекламируют различные испорченные приложения. Если жертва загружает вредоносное программное обеспечение с помощью фиктивного сайта, это приводит к серьезным проблемам на их устройстве. Загружая вредоносное приложение, на самом деле они позволяют воровать информацию о вредоносном ПО Oski в их систему.

Оски, вредоносное информационное вредоносное ПО. Что нужно знать об этом?

У Oski есть веб-сервер PHP для управления и контроля, который находится в России. Естественно, эксперты предполагают, что именно там находятся люди, стоящие за этим. Он основан на Windows, что позволяет ему ориентироваться на x86 и x64 версии Windows 7, 8, 8.1 и 10. Его стандартные методы проникновения включают всех обычных подозреваемых: вредоносную рекламу и фишинговые кампании, скачивание с диска, наборы эксплойтов. Вредоносное ПО также может распространяться в виде прямого архива или исполняемого файла. Его универсальность предоставляет ему широкий диапазон, когда дело доходит до атак. Похоже, что люди, пытающиеся распространить инфекцию, теперь нацелены на более «прямой» подход. Они начали нацеливаться на маршрутизаторы и изменять настройки DNS, намереваясь перенаправить ничего не подозревающих жертв на поврежденные сайты и выдвигать противную угрозу для них как «полезный инструмент».

Oski может быть установлен без каких-либо явных административных прав. Более того, он поставляется в оболочке. Затем, когда Оски загружается в систему, эта полезная нагрузка самоуничтожается. Таким образом, гарантируя, что следы Оски не могут быть обнаружены, и он остается скрытым.

Оски пробился на темные веб-форумы в декабре. Создатели рекламировали его как идеальный инструмент для кражи информации у своих жертв. Oski стремится захватить данные о счетах крипто-кошелька, учетных данных онлайн-счетов, номеров кредитных карт, банковских реквизитов. Это тщательно в его краже.

Когда дело доходит до эксфильтрации, стилер Oski обращается к протоколу HTTP для передачи данных из скомпрометированной системы конечного пользователя. Эти данные передаются как часть тела HTTP POST и отправляются в сжатом формате. Например, заархивированный файл.

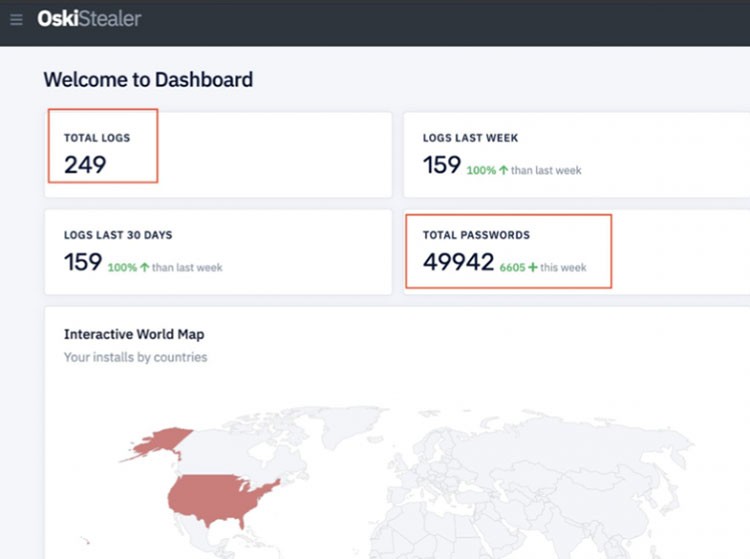

В течение короткого времени после его рекламы в Dark Web, в декабре, Оски объявил довольно внушительный список жертв и украл множество личной информации. Эксперты сообщают, что вредоносная программа обладает 43,336 украденными паролями. До номера Оски удалось добраться, в основном, из кампаний Google. Спустя всего десять часов, после их расследования, они отметили, что число увеличилось до 49 942, с увеличением журналов с 88 до ошеломляющих 249.

Оски сообщил о прогрессе и улучшении кражи данных. Источник: securityweek.com

Последний Коронавирус-эксплуатирующий кибератак

Киберкруки всегда ищут способы извлечь выгоду из страха и наивности людей. Как объяснено выше, их последние попытки стали предметом озабоченности общественности по поводу пандемии COVID-19. Эксперты по безопасности отметили, что их кампания по нацеливанию на роутеры была активна всего несколько дней, но за этот короткий срок погибло более 1193 жертв. Эти кибератаки нацелены на людей, в основном находящихся в США, Франции и Германии.

Злоумышленники стремятся взломать маршрутизаторы, с которыми они позже вмешиваются, и изменить свои настройки. Похоже, что они сосредоточены в основном на маршрутизаторах Linksys, ориентируясь на них путем перебора учетных данных удаленного управления. Если у вас нет Linksys, не вздыхайте с облегчением. Поступали сообщения о том, что маршрутизаторы D-Link также начали подвергаться риску. Атака киберпреступников развивается. Вы должны сохранять бдительность и не полагаться на мышление «этого не случится со мной».

Эти хакеры захватывают ваш роутер и изменяют ваши IP-адреса DNS. Как уже объяснялось выше, DNS отвечает за отправку вас на IP-адрес, соответствующий веб-сайту, который вы набрали и хотели посетить. Получив контроль над настройками DNS, злоумышленники могут переименовать IP-адреса DNS и перенаправить вас на [.] Контролируемые злоумышленником веб-страницы. Ниже приведен список некоторых целевых доменов, на которые перенаправляют вас эти мошенники.

- aws.amazon [.] ком

- гу [.] Г.Л.

- немного [.] LY

- Вашингтон [.] EDU

- Imageshack [.] нами

- UFL [.] EDU

- дисней [.] ком

- сох [.] нетто

- xhamster [.] ком

- pubads.g.doubleclick [.] нетто

- Tidd [.] LY

- redditblog [.] ком

- Fiddler2 [.] ком

- WinImage [.] ком

Список целевых доменов, на которые перенаправляются пользователи. Источник: Threatpost.com

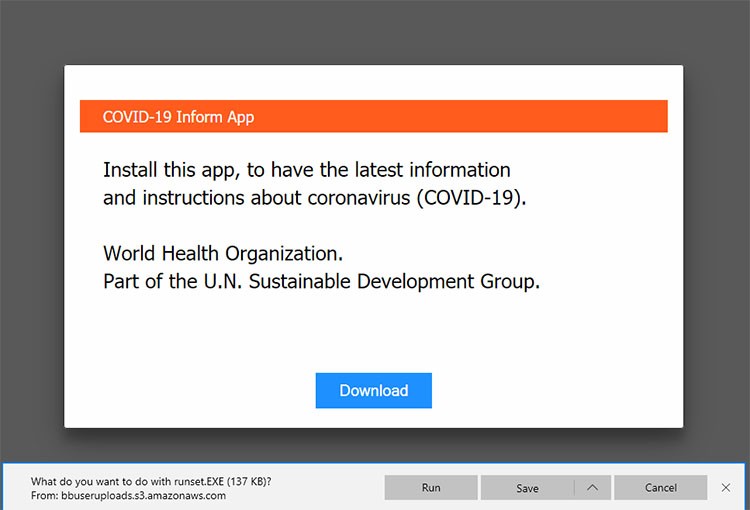

Жертвы этих переадресаций попадают на сайты, рекламирующие приложение. Это может быть не одно и то же приложение каждый раз, но оно всегда одно в отношении вспышки COVID-19. Они не только продвигают приложение, но и призывают пользователей загрузить его, если они хотят «иметь самую последнюю информацию и инструкции о коронавирусе (COVID-19)». Главное в том, что эти мошенники утверждают, что сообщение исходит не от кого-либо, кроме Всемирной организации здравоохранения (ВОЗ). Это требование, которое они сделали для доверия, и надеюсь, что вы верите. Не поддавайтесь на это.

COVID-19 Inform App обманчивое продвижение и кнопка ЗАГРУЗИТЬ. Источник: Threatpost.com

Множество страниц на тему Coronavirus выдвигает фиктивные приложения и делает все возможное, чтобы обмануть вас в их загрузке. Все приложения рекламируются как полезные, если не необходимые, инструменты, которые помогут вам во время этой пандемии. Не верь этому. Это ложь, созданная злыми людьми.

Эти мошенники сделали все возможное, чтобы их ложь выглядела законной. Кнопка «Загрузить» на странице имеет тег 'href' или гиперссылку, установленную в google [.] Com / chrome. Таким образом, если вы удерживаете курсор мыши над кнопкой, вы можете быть обмануты, что это надежно. Фасад начинает трескаться, когда вы понимаете, что событие «при нажатии» установлено, и оно меняет URL-адрес на вредоносный.

Защитите себя - минимум усилий, и вы избежите максимального ущерба

Вы должны изменить имя пользователя и пароль по умолчанию, с которыми роутер становится вашим. Создайте более безопасные учетные данные, чтобы гарантировать, что взлом вашего маршрутизатора останется за столом для злонамеренных киберкрукс.

Если у вас есть маршрутизатор Linksys или D-Link, измените учетные данные для доступа к панели управления маршрутизатора. Если у вас нет такого маршрутизатора, измените учетные данные! Защитите свои учетные данные облачной учетной записи, а также. Кроме того, защитите любую учетную запись удаленного управления для своих маршрутизаторов. Таким образом, вам удастся избежать поглощений, которые основаны на грубой тактике или атаках с использованием учетных данных.

Если вы хотите избежать неприятностей, головных болей и проблем, связанных с атакой, не игнорируйте предупреждающие знаки. Если что-то кажется подозрительным, относитесь к нему с достаточной осторожностью. Немного дополнительного внимания проходит долгий путь. Если вы хотите загрузить приложение, сделайте это из официальных источников, таких как Google Play. Любое другое место заслуживает того, чтобы с ним обращались с предельной бдительностью.