Routeurs piratés utilisés pour diffuser des applications malveillantes contre les coronavirus

Nous vivons une pandémie et en cette période de troubles, la panique entourant le coronavirus n'a pas encore disparu. Les gens se sentent mal à l'aise et ont peur de ce qui va arriver. En ces temps effrayants, les cybercriminels prospèrent. Les individus malveillants exploitent les cyberattaques sur le thème COVID-19 et profitent de la peur des gens. Les URL piégées, les attaques de logiciels malveillants et les escroqueries aux informations d'identification sont en augmentation. Ces escrocs ont jugé bon de propager des logiciels malveillants d'exfiltration de données via des e-mails de phishing, sans être gênés par la morale. Les escroqueries et les attaques ne manquent pas.

La dernière arnaque de Coronavirus tourne autour des routeurs. Les cybercriminels se sont penchés sur le piratage des routeurs et la modification des paramètres DNS. Leur objectif est de propager le malware Coronavirus, et leur déchaînement a déjà fait plus d'un millier de victimes. Les pirates malveillants utilisent le logiciel malveillant Oski pour voler leurs informations.

Table of Contents

Qu'est-ce qu'un DNS et comment fonctionne-t-il?

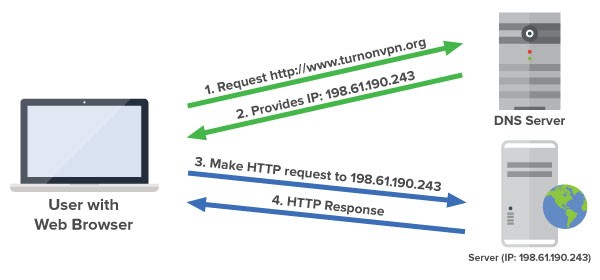

Le système de noms de domaine, communément appelé DNS, traduit les noms en adresses IP (Internet Protocol). Vous pouvez considérer le DNS comme une base de données de nommage, qui contient des noms de domaine Internet et les transforme en adresses IP. DNS fournit les informations dont vous avez besoin pour connecter les utilisateurs à des hôtes distants. Si vous saisissez un site Web dans un navigateur, à votre insu, un serveur mappe le nom à son adresse IP correspondante. Vous pouvez voir une représentation du processus dans l'image ci-dessous.

Processus de conversion des noms DNS en adresses IP. Source: devopedia.org

Pour mener à bien leurs attaques, les pirates détournent le routeur de la victime et modifient les paramètres DNS. Ils s'assurent que la victime est redirigée vers des sites Web qu'elle contrôle. Et, ces sites contrôlés par les cybercriminels sont ceux qui promeuvent le contenu lié aux coronavirus , qui sont infectés par des logiciels malveillants - des cartes, des conseils ou toute information concernant COVID-19, et la panique qui l'entoure. Ces sites annoncent donc une variété d'applications corrompues. Si la victime télécharge le logiciel malveillant à l'aide du faux site, elle provoque des problèmes majeurs dans son appareil. En téléchargeant l'application malveillante, en réalité, ils permettent au logiciel malveillant Oski de voler des informations dans leur système.

Oski, le malware voleur d'informations - Que devez-vous savoir à ce sujet?

Oski possède un serveur de commande et de contrôle PHP basé sur le Web, qui se trouve en Russie. Naturellement, les experts supposent que c'est là que se trouvent les gens derrière. Il est basé sur Windows, ce qui lui permet de cibler les versions x86 et x64 de Windows 7, 8, 8.1 et 10. Ses techniques d'infiltration standard incluent tous les suspects habituels: campagnes de malvertising et de phishing, téléchargements de drive-by, kits d'exploitation. Le malware peut également se propager sous forme de fichier compressé direct ou d'exécutable. Sa polyvalence lui confère une gamme assez étendue en matière d'attaques. Il semble que les personnes qui tentent de propager l'infection se soient à présent tournées vers une approche plus «directe». Ils ont commencé à cibler les routeurs et à modifier les paramètres DNS, dans l'intention de rediriger les victimes sans méfiance vers des sites corrompus et de faire de la méchante menace un `` outil utile ''.

Oski peut être installé sans aucun droit administratif explicite. De plus, il est emballé sous une charge utile de wrapper. Puis, une fois Oski chargé dans le système, cette charge utile s'autodétruit. Ainsi, vous vous assurez que les traces d'Oski ne peuvent pas être détectées et qu'elles restent cachées.

Oski a fait son chemin sur les forums du Dark Web en décembre. Il a été annoncé par ses créateurs comme l'outil parfait pour voler des informations à ses victimes. Oski vise à saisir des données sur les comptes de portefeuille crypté, les informations d'identification de compte en ligne, les numéros de carte de crédit, les détails du compte bancaire. Il est minutieux dans son vol.

En ce qui concerne l'exfiltration, le voleur Oski se tourne vers le protocole HTTP pour transmettre les données du système de l'utilisateur final compromis. Ces données sont transférées dans le cadre du corps HTTP POST et envoyées dans un format compressé. Comme un fichier compressé, par exemple.

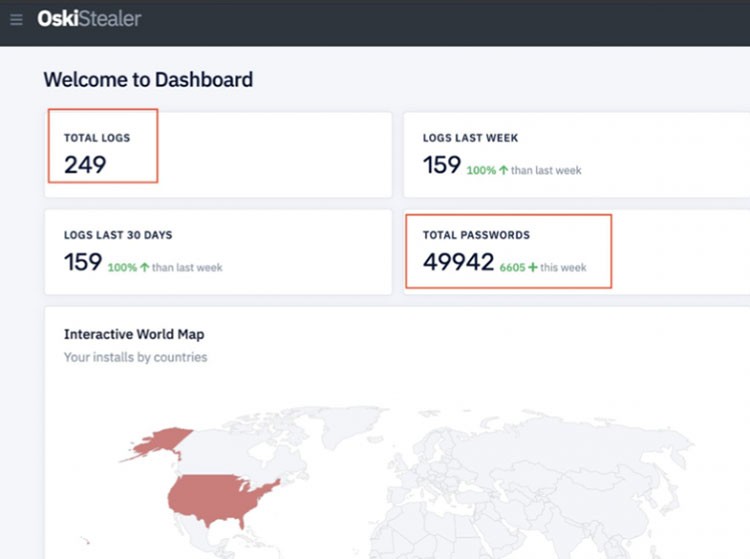

Peu de temps après sa publicité sur le Web, en décembre, Oski a revendiqué une liste impressionnante de victimes et a volé une pléthore d'informations privées. Les experts signalent que le malware possède 43 336 mots de passe volés. Un certain nombre, Oski a réussi à atteindre, principalement à partir de campagnes Google. À peine dix heures plus tard, après leur enquête, ils ont noté que le nombre était passé à 49 942, avec une augmentation des journaux de 88 à 249.

Oski a signalé des progrès et une amélioration de son vol de données. Source: securityweek.com

La dernière cyberattaque exploitant le coronavirus

Les cybercrocs cherchent toujours des moyens de profiter de la peur et de la naïveté des gens. Comme expliqué ci-dessus, leurs derniers efforts s'attaquent aux préoccupations du public concernant la pandémie de COVID-19. Les experts en sécurité ont noté que leur campagne de ciblage de routeurs n'était active que depuis quelques jours, mais que, pendant cette courte durée, elle avait fait plus de 1 193 victimes. Ces cyberattaquants ciblent des personnes, principalement situées aux États-Unis, en France et en Allemagne.

Les individus malveillants visent à pirater des routeurs avec lesquels ils se mêlent plus tard et modifient leurs paramètres. Ils semblent se concentrer principalement sur les routeurs Linksys, en les ciblant en forçant brutalement les informations d'identification de gestion à distance. Si vous n'en possédez pas, ne respirez pas encore un soupir de soulagement. Les rapports sont venus en inondant que les routeurs D-Link ont également commencé à être compromis. L'attaque des cybercriminels évolue. Vous devez rester vigilant et ne pas vous fier à l'état d'esprit «ça ne va pas m'arriver».

Ces pirates détournent votre routeur et modifient vos adresses IP DNS. Comme déjà expliqué ci-dessus, le DNS a la responsabilité de vous envoyer à une adresse IP qui correspond au site Web que vous avez tapé et que vous souhaitez visiter. En prenant le contrôle des paramètres DNS, les attaquants peuvent renommer les adresses IP DNS et vous rediriger vers [.] Des pages Web contrôlées par les attaquants. Vous pouvez voir une liste de certains des domaines ciblés, ces escrocs vous redirigent vers ci-dessous.

- aws.amazon [.] com

- goo [.] gl

- peu [.] ly

- Washington [.] edu

- imageshack [.] us

- ufl [.] edu

- disney [.] com

- cox [.] net

- xhamster [.] com

- pubads.g.doubleclick [.] net

- pompette

- redditblog [.] com

- fiddler2 [.] com

- winimage [.] com

Liste des domaines ciblés, vers lesquels les utilisateurs subissent des redirections. Source: menacepost.com

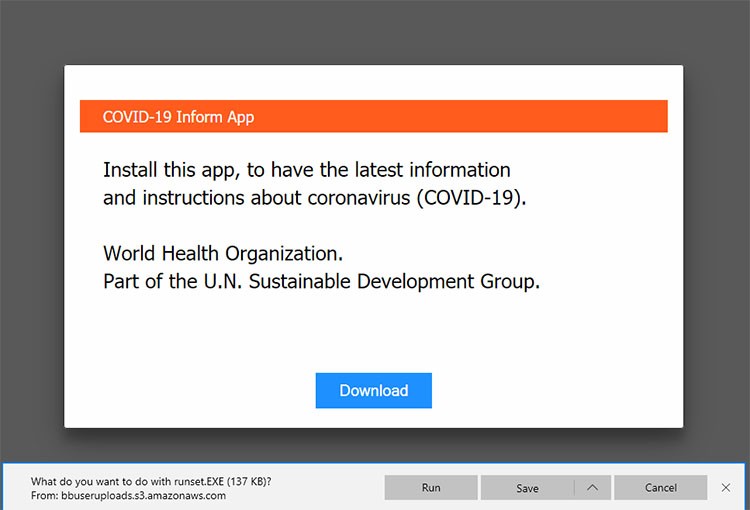

Les victimes de ces redirections ont tendance à être redirigées vers des sites qui font la promotion d'une application. Ce n'est peut-être pas la même application à chaque fois, mais il en est toujours une concernant l'épidémie de COVID-19. Non seulement ils poussent l'application, mais ils invitent les utilisateurs à la télécharger s'ils souhaitent "avoir les dernières informations et instructions sur le coronavirus (COVID-19)". La cerise sur le gâteau, c'est que ces escrocs affirment que le message ne vient que de l'Organisation mondiale de la santé (OMS). C'est une affirmation qu'ils ont compensée et j'espère que vous croyez. Ne tombez pas pour ça.

COVID-19 Informer la promotion trompeuse de l'application et le bouton TÉLÉCHARGER. Source: menacepost.com

La myriade de pages sur le thème du coronavirus pousse les applications factices et fait de son mieux pour vous inciter à les télécharger. Toutes les applications sont annoncées comme des outils utiles, sinon essentiels, pour vous aider pendant cette pandémie. Ne croyez pas ça. C'est un mensonge, conçu par des individus malveillants.

Ces escrocs ont fait de leur mieux pour faire paraître leur mensonge légitime. Le bouton Télécharger, présente la page, possède la balise «href», ou un lien hypertexte, défini sur google [.] Com / chrome. De cette façon, si vous gardez le curseur de votre souris en haut du bouton, vous pourriez être dupé qu'il est fiable. La façade commence à se fissurer lorsque vous vous rendez compte qu'un événement "au clic" est défini, et qu'il change l'URL en un événement malveillant.

Protégez-vous - effort minimum et vous évitez les dommages maximum

Vous devez modifier le nom d'utilisateur et le mot de passe de connexion par défaut, avec lesquels le routeur est en votre possession. Créez des informations d'identification plus sûres pour vous assurer que le piratage de votre routeur reste à l'écart des cybercriminels malveillants.

Si vous disposez d'un routeur Linksys ou D-Link, modifiez les informations d'identification d'accès au panneau de commande du routeur. Si vous ne disposez pas d'un tel routeur, modifiez néanmoins les informations d'identification! Protégez également les informations d'identification de votre compte cloud. Sécurisez également tout compte de gestion à distance pour vos routeurs. De cette façon, vous réussirez à éviter les prises de contrôle qui reposent sur les tactiques de forçage brutal ou les attaques de bourrage d'informations d'identification.

Si vous souhaitez éviter les tracas, les maux de tête et les problèmes liés à l'attaque, n'ignorez pas les signes d'avertissement. Si quelque chose vous semble suspect, traitez-le avec la prudence appropriée. Un peu d'attention supplémentaire va un long chemin. Si vous souhaitez télécharger une application, faites-le à partir de sources officielles, comme Google Play. Tout autre endroit mérite d'être traité avec la plus grande vigilance.