Przejęte routery używane do rozprzestrzeniania aplikacji chronionych przed złośliwym oprogramowaniem Coronavirus

Żyjemy w pandemii, aw czasach niepokoju panika otaczająca koronawirusa jeszcze się nie zmniejszyła. Ludzie czują się niepewnie i boją się tego, co nadejdzie. W tych przerażających czasach cyberprzestępcy kwitną. Złośliwe osoby wykorzystują cyberataki o tematyce COVID-19 i czerpią zyski ze strachu ludzi. Wzrasta liczba adresów URL uwięzionych przez miny, ataki złośliwego oprogramowania i oszustwa związane z wypełnianiem danych uwierzytelniających. Ci oszuści uznali za stosowne rozprzestrzeniać szkodliwe oprogramowanie do ekstrakcji danych za pośrednictwem wiadomości e-mail wyłudzających informacje, bez moralności. Nie brakuje oszustw i ataków.

Najnowsze oszustwo Coronavirus obraca się wokół routerów. Cyberprzestępcy skłonili się do hakowania routerów i zmiany ustawień DNS. Ich celem jest rozprzestrzenianie złośliwego oprogramowania Coronavirus, a ich szaleństwo pochłonęło już ponad tysiąc ofiar. Złośliwi hakerzy wykorzystują złośliwe oprogramowanie kradnące informacje Oski do przeprowadzania ataków.

Table of Contents

Co to jest DNS i jak działa?

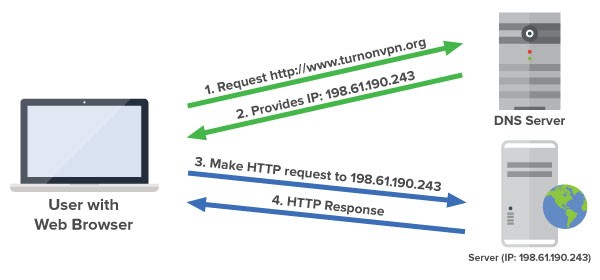

System nazw domen, zwany potocznie DNS, tłumaczy nazwy na adresy protokołu internetowego (IP). DNS można traktować jako bazę danych nazw, która zawiera nazwy domen internetowych i zamienia je w adresy IP. DNS zapewnia informacje potrzebne do połączenia użytkowników ze zdalnymi hostami. Jeśli wpiszesz witrynę internetową w przeglądarce, o czym nie wiesz, serwer mapuje nazwę na odpowiadający jej adres IP. Obraz procesu można zobaczyć na poniższym obrazku.

Proces tłumaczenia nazw DNS na adresy IP. Źródło: devopedia.org

Aby przeprowadzić swoje ataki, hakerzy przejmują router ofiary i zmieniają ustawienia DNS. Zapewniają, że ofiara zostaje przekierowana na strony internetowe, które kontrolują. Te kontrolowane przez cyberprzestępców witryny promują złośliwe oprogramowanie związane z koronawirusem - mapy, porady lub wszelkie informacje dotyczące COVID-19 i panikę wokół niego. Strony te reklamują różne uszkodzone aplikacje. Jeśli ofiara pobiera złośliwe oprogramowanie za pomocą fałszywej witryny, zaprasza poważne problemy na swoje urządzenie. Pobierając złośliwą aplikację, w rzeczywistości umożliwiają kradzież informacji złośliwym oprogramowaniem Oski do swojego systemu.

Oski, złośliwe oprogramowanie kradnące informacje - co musisz o tym wiedzieć?

Oski ma internetowy serwer PHP do zarządzania i kontroli, który znajduje się w Rosji. Oczywiście eksperci zakładają, że tam znajdują się ludzie, którzy za tym stoją. Jest oparty na systemie Windows, co pozwala mu atakować wersje Windows 7, 8, 8.1 i 10. x86 i x64. Do jego standardowych technik infiltracji należą wszyscy zwykle podejrzani: kampanie wyłudzające informacje i phishing, napędy typu „drive-by download”, zestawy exploitów. Złośliwe oprogramowanie może również rozprzestrzeniać się jako plik zip lub plik wykonywalny. Jego wszechstronność zapewnia mu dość duży zasięg, jeśli chodzi o ataki. Wygląda na to, że ludzie próbujący rozprzestrzeniać infekcję, teraz skupili się na bardziej „bezpośrednim” podejściu. Zaczęli atakować routery i zmieniać ustawienia DNS, zamierzając przekierowywać niczego niepodejrzewające ofiary do skorumpowanych witryn i zepchnąć na nich paskudne zagrożenie jako „przydatne narzędzie”.

Oski można zainstalować bez żadnych jawnych uprawnień administracyjnych. Co więcej, jest on zawinięty pod ładunek opakowania. Następnie, gdy Oski zostanie załadowany do systemu, ładunek sam się niszczy. W ten sposób upewniając się, że ślady Oskiego nie zostaną wykryte i pozostaną ukryte.

Oski pojawił się na forach Dark Web w grudniu. Został reklamowany przez twórców jako idealne narzędzie do kradzieży informacji od ofiar. Oski chce przejąć dane na kontach krypto-portfelowych, poświadczeniach kont internetowych, numerach kart kredytowych, szczegółach kont bankowych. Jest bardzo dokładny w kradzieży.

Jeśli chodzi o eksfiltrację, Stealer Oski zwraca się do protokołu HTTP, aby przesłać dane z zainfekowanego systemu użytkownika końcowego. Te dane są przesyłane jako część treści HTTP POST i przesyłane w skompresowanym formacie. Na przykład spakowany plik.

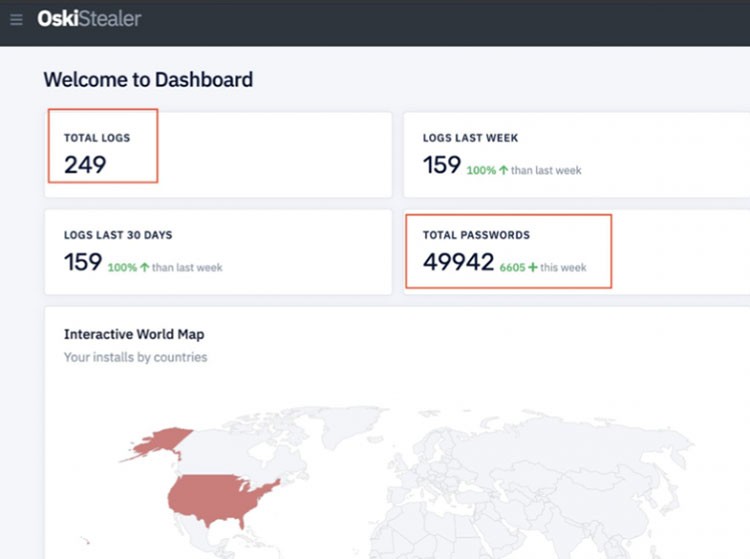

W krótkim czasie po reklamie Dark Web w grudniu Oski zdobył całkiem imponującą listę ofiar i ukradł mnóstwo prywatnych informacji. Eksperci podają, że złośliwe oprogramowanie posiada 43 336 skradzionych haseł. Do numeru, do którego Oski zdołał dotrzeć, głównie z kampanii Google. Zaledwie dziesięć godzin później, po dochodzeniu, zauważyli, że liczba ta wzrosła do 49 942, przy wzroście kłód z 88 do oszałamiającej 249.

Oski poinformował o postępach i poprawie kradzieży danych. Źródło: securityweek.com

Najnowszy cyberatak wykorzystujący koronawirusa

Cyberprzestępcy zawsze szukają sposobów czerpania korzyści ze strachu i naiwności ludzi. Jak wyjaśniono powyżej, ich ostatnie wysiłki żerują na publicznych obawach związanych z pandemią COVID-19. Eksperci ds. Bezpieczeństwa zauważyli, że ich kampania ukierunkowana na router jest aktywna tylko przez kilka dni, ale w tym krótkim czasie zginęło ponad 1193 ofiar. Te cyberataki atakują osoby, głównie z USA, Francji i Niemiec.

Złośliwe osoby starają się zhakować routery, z którymi później wtrącają się, i zmienić swoje ustawienia. Wydaje się, że skupili się głównie na routerach Linksys, atakując je za pomocą brutalnych danych uwierzytelniających do zdalnego zarządzania. Jeśli nie posiadasz Linksysa, nie odetchnij z ulgą. Pojawiły się doniesienia o tym, że routery D-Link również zaczęły być zagrożone. Atak cyberprzestępców ewoluuje. Musisz zachować czujność i nie polegać na sposobie myślenia „to mi się nie przydarzy”.

Ci hakerzy przejmują kontrolę nad routerem i zmieniają adresy IP DNS. Jak już wyjaśniono powyżej, DNS ma obowiązek wysłać cię na adres IP, który odpowiada witrynie, którą wpisałeś i którą chciałeś odwiedzić. Przejmując kontrolę nad ustawieniami DNS, osoby atakujące mogą zmienić nazwę adresów IP DNS i przekierować Cię na [.] Strony kontrolowane przez atakującego. Poniżej znajduje się lista niektórych docelowych domen. Oszuści przekierowują Cię do nich.

- aws.amazon [.] com

- goo [.] gl

- bit [.] ly

- Waszyngton [.] edu

- imageshack [.] nas

- ufl [.] edu

- disney [.] com

- cox [.] netto

- xhamster [.] com

- pubads.g.doubleclick [.] net

- tidd [.] ly

- redditblog [.] com

- fiddler2 [.] com

- winimage [.] com

Lista domen docelowych, na które przekierowują użytkownicy. Źródło: threatpost.com

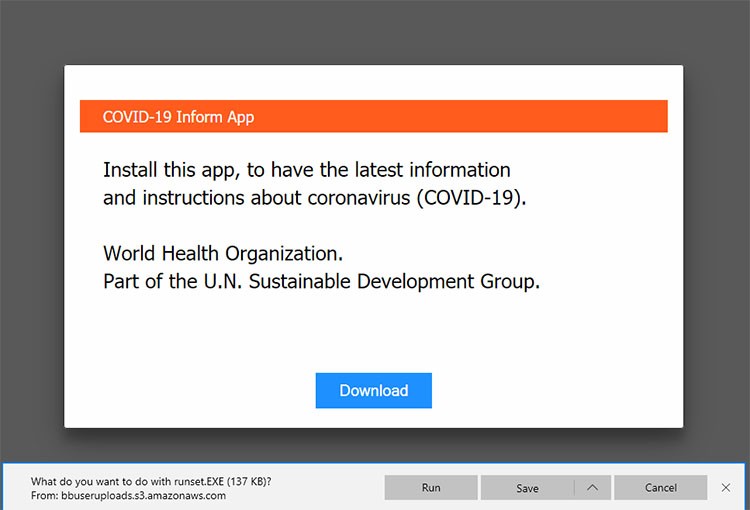

Ofiary tych przekierowań często trafiają na strony promujące aplikację. Może nie być to ta sama aplikacja za każdym razem, ale zawsze dotyczy ona wybuchu COVID-19. Nie tylko pchają aplikację, ale zachęcają użytkowników do jej pobrania, jeśli chcą „mieć najnowsze informacje i instrukcje dotyczące koronawirusa (COVID-19)”. Czerepą na szczycie jest to, że ci oszustowie twierdzą, że wiadomość pochodzi od nikogo poza Światową Organizacją Zdrowia (WHO). To twierdzenie, które nadrobili dla wiarygodności i mam nadzieję, że w to wierzysz. Nie daj się nabrać.

COVID-19 Poinformuj aplikację oszukańczej promocji i przycisku POBIERZ. Źródło: threatpost.com

Niezliczona ilość stron o tematyce Coronavirus popycha fałszywe aplikacje i stara się oszukać cię do pobrania. Wszystkie aplikacje są reklamowane jako przydatne, jeśli nie niezbędne, narzędzia pomocne podczas pandemii. Nie wierz w to. To kłamstwo wymyślone przez złośliwe osoby.

Oszuści starali się, aby ich kłamstwo wydawało się uzasadnione. Na stronie pobierania znajduje się przycisk „href” lub hiperłącze ustawiony na google [.] Com / chrome. W ten sposób, jeśli trzymasz kursor myszy nad przyciskiem, możesz zostać oszukany, że jest niezawodny. Fasada zaczyna pękać, gdy zdasz sobie sprawę, że ustawiono zdarzenie „po kliknięciu”, i zmienia adres URL na złośliwy.

Chroń się - minimalny wysiłek, a unikniesz maksymalnych obrażeń

Musisz zmienić domyślną nazwę użytkownika i hasło logowania, za pomocą których router jest w twoim posiadaniu. Twórz bezpieczniejsze dane uwierzytelniające, aby hakowanie routera pozostało poza zasięgiem szkodliwych cyberprzestępców.

Jeśli masz router Linksys lub D-Link, zmień poświadczenia dostępu do panelu sterowania routera. Jeśli nie masz takiego routera, zmień jednak dane uwierzytelniające! Chroń także dane logowania do konta w chmurze. Zabezpiecz także wszelkie konta zdalnego zarządzania dla routerów. W ten sposób unikniesz przejęć polegających na brutalnej taktyce lub atakach polegających na fałszowaniu referencji.

Jeśli chcesz uniknąć kłopotów, bólów głowy i problemów z atakiem, nie ignoruj znaków ostrzegawczych. Jeśli coś wydaje się podejrzane, należy zachować odpowiednią ostrożność. Trochę dodatkowej uwagi przechodzi długą drogę. Jeśli chcesz pobrać aplikację, zrób to z oficjalnych źródeł, takich jak Google Play. Każde inne miejsce zasługuje na najwyższą czujność.