Enrutadores secuestrados utilizados para difundir aplicaciones coronadas por malware de coronavirus

Estamos viviendo una pandemia, y en este momento de disturbios, el pánico que rodea al Coronavirus aún no ha disminuido. La gente se siente incómoda y asustada de lo que está por venir. En estos tiempos aterradores, los cibercriminales prosperan. Las personas maliciosas aprovechan los ataques cibernéticos con el tema COVID-19 y se benefician del miedo de las personas. Las URL con trampas explosivas, ataques de malware y estafas de relleno de credenciales están en aumento. Estos delincuentes han visto conveniente difundir el malware de exfiltración de datos a través de correos electrónicos de phishing, sin molestarse por la moral. No hay escasez de estafas y ataques.

La última estafa de Coronavirus gira en torno a los enrutadores. Los ciberdelincuentes se han inclinado para hackear enrutadores y cambiar la configuración de DNS. Su objetivo es difundir el malware Coronavirus, y su alboroto ya ha cobrado más de mil víctimas. Los hackers maliciosos han estado utilizando el malware de robo de información de Oski para llevar a cabo sus ataques.

Table of Contents

¿Qué es un DNS y cómo funciona?

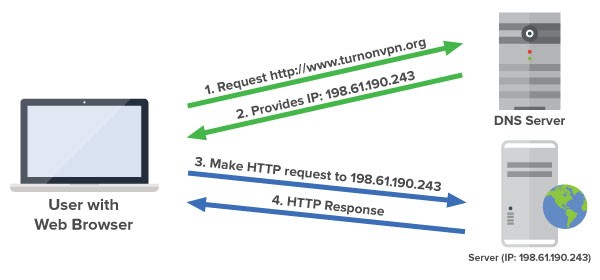

El sistema de nombres de dominio, comúnmente conocido como DNS, traduce nombres a direcciones de protocolo de Internet (IP). Puede pensar en DNS como una base de datos de nombres, que contiene nombres de dominio de Internet, y los convierte en direcciones IP. DNS proporciona la información que necesita para conectar a los usuarios con hosts remotos. Si escribe un sitio web en un navegador, sin que usted lo sepa, un servidor asigna el nombre a su dirección IP correspondiente. Puede ver una representación del proceso en la imagen a continuación.

El proceso de traducción de nombres DNS a direcciones IP. Fuente: devopedia.org

Para llevar a cabo sus ataques, los piratas informáticos secuestran el enrutador de la víctima y cambian la configuración de DNS. Se aseguran de que la víctima sea redirigida a sitios web, que controlan. Y, estos sitios controlados por ciberdelincuentes son aquellos que promueven contenido relacionado con Coronavirus plagado de malware , ya sea mapas, consejos o cualquier información relacionada con COVID-19, y el pánico a su alrededor. Estos sitios, entonces, anuncian una variedad de aplicaciones corruptas. Si la víctima descarga el software malicioso utilizando el sitio falso, invita a problemas importantes en su dispositivo. Al descargar la aplicación maliciosa, en realidad, permiten el malware Oski que roba información en su sistema.

Oski, el malware que roba información: ¿qué necesita saber al respecto?

Oski tiene un servidor de comando y control PHP basado en la web, que se encuentra en Rusia. Naturalmente, los expertos suponen que ahí es donde se encuentran las personas detrás de él. Está basado en Windows, lo que le permite apuntar a versiones x86 y x64 de Windows 7, 8, 8.1 y 10. Sus técnicas de infiltración estándar incluyen a todos los sospechosos habituales: campañas de publicidad fraudulenta y phishing, descargas automáticas, kits de exploits. El malware también puede propagarse como un archivo comprimido directo o como un ejecutable. Su versatilidad le otorga bastante alcance cuando se trata de ataques. Parece que las personas que intentan propagar la infección ahora han puesto sus ojos en un enfoque más "directo". Han comenzado a apuntar a enrutadores y a cambiar la configuración de DNS, con la intención de redirigir a las víctimas desprevenidas a sitios corruptos y empujarles la amenaza desagradable como una 'herramienta útil'.

Oski puede instalarse sin ningún derecho administrativo explícito. Además, viene envuelto bajo una carga útil de envoltura. Luego, una vez que Oski se carga en el sistema, esa carga útil se autodestruye. Por lo tanto, asegurando que las huellas de Oski no puedan ser detectadas y permanezcan ocultas.

Oski se abrió paso en los foros de Dark Web en diciembre. Sus creadores lo anunciaron como la herramienta perfecta para robar información de sus víctimas. Oski tiene como objetivo aprovechar los datos de las cuentas de criptomonedas, credenciales de cuenta en línea, números de tarjetas de crédito, detalles de cuentas bancarias. Es exhaustivo en su robo.

Cuando se trata de exfiltración, el ladrón de Oski recurre al protocolo HTTP para transmitir datos desde el sistema comprometido del usuario final. Esos datos se transfieren como parte del cuerpo HTTP POST y se envían en un formato comprimido. Como un archivo comprimido, por ejemplo.

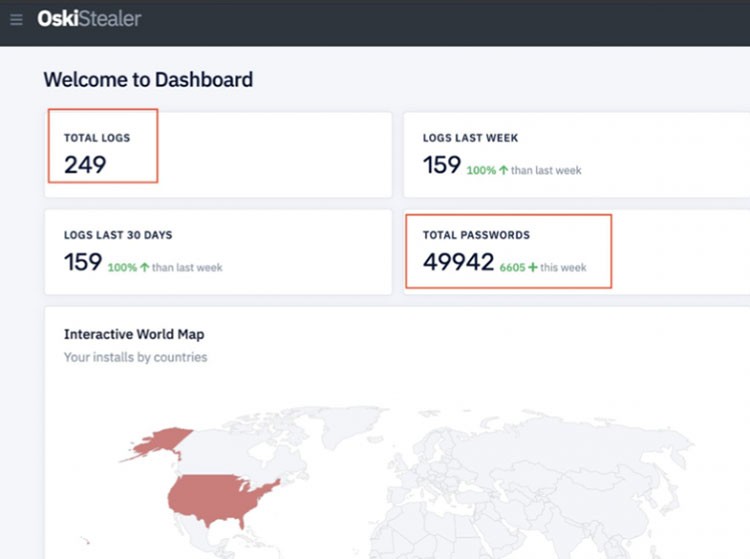

Durante el corto tiempo después de su anuncio de Dark Web, en diciembre, Oski ha reclamado la impresionante lista de víctimas y ha robado una gran cantidad de información privada. Los expertos informan que el malware posee 43.336 contraseñas robadas. Un número que Oski logró alcanzar, principalmente de las campañas de Google. Apenas diez horas después, después de su investigación, notaron que el número aumentó a 49,942, con un aumento en los registros de 88 a los asombrosos 249.

Oski informó progreso y mejora en su robo de datos. Fuente: securityweek.com

El último ataque cibernético que explota Coronavirus

Los ciberdelincuentes siempre buscan formas de sacar provecho del miedo y la ingenuidad de las personas. Como se explicó anteriormente, sus últimos esfuerzos se aprovechan de las preocupaciones públicas en torno a la pandemia de COVID-19. Los expertos en seguridad señalaron que su campaña de orientación de enrutadores solo ha estado activa durante unos pocos días, pero en esa corta duración ha cobrado más de 1.193 víctimas. Estos ciberatacantes atacan a personas, principalmente ubicadas en los EE. UU., Francia y Alemania.

Las personas malintencionadas tienen como objetivo piratear los enrutadores, con los que luego se entrometen, y cambiar su configuración. Parecen haberse centrado principalmente en los enrutadores Linksys, apuntándolos mediante credenciales de administración remota de fuerza bruta. Si no posee uno de Linksys, no respire aliviado todavía. Han surgido informes de que los enrutadores D-Link también han comenzado a verse comprometidos. El ataque de los cibercriminales evoluciona. Debes permanecer alerta y no confiar en la mentalidad de 'no me va a pasar a mí'.

Estos piratas informáticos secuestran su enrutador y alteran sus direcciones IP de DNS. Como ya se explicó anteriormente, el DNS tiene la responsabilidad de enviarlo a una dirección IP que corresponda al sitio web que ingresó y que desea visitar. Al tomar el control sobre la configuración de DNS, los atacantes pueden cambiar el nombre de las direcciones IP de DNS y redirigirlo a [.] Páginas web controladas por atacantes. Puede ver una lista de algunos de los dominios específicos, a los que estos delincuentes lo redirigen, a continuación.

- aws.amazon [.] com

- goo [.] gl

- poco [.] ly

- Washington [.] edu

- imageshack [.] nosotros

- ufl [.] edu

- Disney [.] com

- cox [.] net

- xhamster [.] com

- pubads.g.doubleclick [.] net

- tidd [.] ly

- redditblog [.] com

- fiddler2 [.] com

- winimage [.] com

Lista de dominios específicos, a los que los usuarios sufren redirecciones. Fuente: hazardpost.com

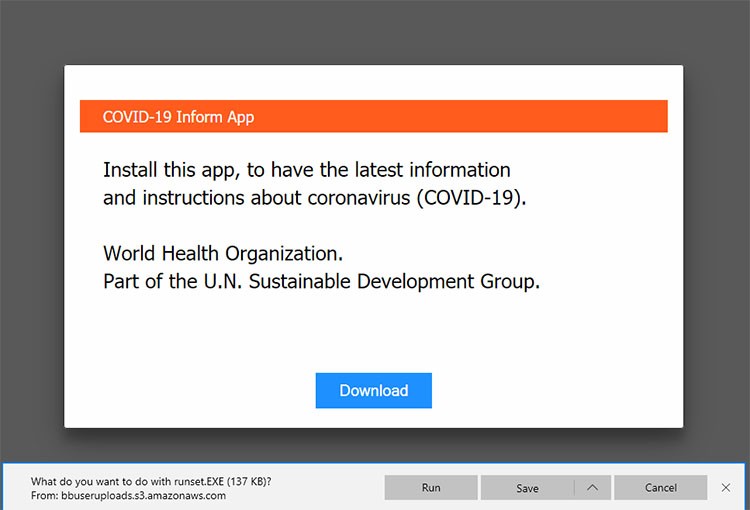

Las víctimas de estos redireccionamientos tienden a ser llevados a sitios que promocionan una aplicación. Puede que no sea la misma aplicación cada vez, pero siempre es una con respecto al brote de COVID-19. No solo empujan la aplicación, sino que instan a los usuarios a descargarla si desean "tener la última información e instrucciones sobre el coronavirus (COVID-19)". Lo mejor de todo es que estos delincuentes afirman que el mensaje proviene de nadie más que de la Organización Mundial de la Salud (OMS). Esa es una afirmación que hicieron para creer, y espero que creas. No caiga en la trampa.

COVID-19 Promoción de la aplicación engañosa de la aplicación y botón DESCARGAR. Fuente: hazardpost.com

La miríada de páginas temáticas de Coronavirus empuja aplicaciones falsas y hace todo lo posible para engañarlo para que las descargue. Todas las aplicaciones se anuncian como herramientas útiles, si no esenciales, para ayudarlo durante esta pandemia. No te lo creas. Es una mentira, creada por individuos maliciosos.

Estos delincuentes hicieron todo lo posible para que su mentira pareciera legítima. El botón Descargar, la página cuenta con, tiene la etiqueta 'href', o hipervínculo, establecida en google [.] Com / chrome. De esa manera, si mantienes el cursor del mouse sobre el botón, es posible que te engañen de que es confiable. La fachada comienza a agrietarse cuando te das cuenta de que se ha configurado un evento de "clic" y cambia la URL a la maliciosa.

Protégete: un esfuerzo mínimo y evitas el daño máximo

Debe cambiar el nombre de usuario y la contraseña de inicio de sesión predeterminados, con los cuales el enrutador viene en su posesión. Cree credenciales más seguras para garantizar que la piratería de su enrutador permanezca fuera de la mesa para ciberdelincuentes maliciosos.

Si tiene un enrutador Linksys o D-Link, cambie las credenciales de acceso del panel de control del enrutador. Si no tiene un enrutador de este tipo, cambie las credenciales. Proteja también las credenciales de su cuenta en la nube. Además, asegure cualquier cuenta de administración remota para sus enrutadores. De esa manera, logrará evitar adquisiciones que se basan en las tácticas de fuerza bruta o en los ataques de relleno de credenciales.

Si desea evitar las molestias, dolores de cabeza y problemas para lidiar con el ataque, no ignore las señales de advertencia. Si algo parece sospechoso, trátelo con la debida precaución. Un poco de atención extra es muy útil. Si desea descargar una aplicación, hágalo desde fuentes oficiales, como Google Play. Cualquier otro lugar merece ser tratado con la máxima vigilancia.