コロナウイルスのマルウェアに覆われたアプリの拡散に使用されるハイジャックされたルーター

私たちはパンデミックを乗り越えており、この不安な時期に、コロナウイルスを取り巻くパニックはまだ治まっていません。人々は不安になり、これから何が起こるのかを恐れています。これらの恐ろしい時代に、サイバー犯罪者は繁栄します。悪意のある個人がCOVID-19をテーマにしたサイバー攻撃を利用し、人々の恐怖から利益を得ています。 BoobyにトラップされたURL、マルウェア攻撃、およびクレデンシャルスタッフィング詐欺が増加しています。これらの詐欺師は、道徳に邪魔されずにフィッシングメールを介してデータ漏えいマルウェアを拡散するのに適していると考えています。詐欺や攻撃の不足はありません。

最新のコロナウイルス詐欺はルーターを中心に展開しています。サイバー犯罪者はルーターをハッキングし、DNS設定を変更するために身をかがめています。彼らの目的はコロナウイルスのマルウェアを拡散することであり、その暴動はすでに1,000人以上の犠牲者を出しています。悪意のあるハッカーは、Oskiの情報を盗むマルウェアを使用して攻撃を実行しています。

Table of Contents

DNSとは何ですか?どのように機能しますか?

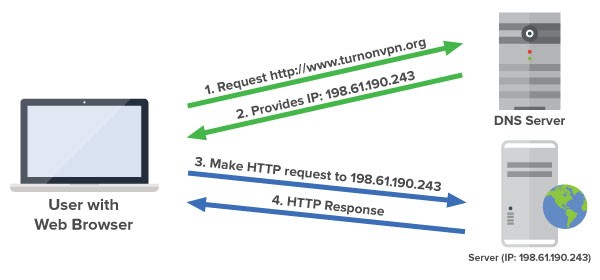

DNSとして一般に知られているドメインネームシステムは、名前をインターネットプロトコル(IP)アドレスに変換します。 DNSは、インターネットドメイン名を含み、IPアドレスに変換するネーミングデータベースと考えることができます。 DNSは、ユーザーをリモートホストに接続するために必要な情報を提供します。知らないうちにブラウザーにWebサイトを入力すると、サーバーは名前を対応するIPアドレスにマップします。以下の画像でプロセスの描写を見ることができます。

DNSが名前をIPアドレスに変換するプロセス。出典:devopedia.org

攻撃を実行するために、ハッカーは被害者のルーターをハイジャックし、DNS設定を変更します。彼らは被害者が彼らが制御するウェブサイトにリダイレクトされることを保証します。また、サイバー犯罪者が管理するこれらのサイトは、 マルウェアに感染したコロナウイルス関連のコンテンツ (地図、アドバイス、COVID-19に関する情報、およびその周りのパニック)を宣伝するサイトです。これらのサイトは、さまざまな破損したアプリケーションを宣伝します。被害者が偽のサイトを使用して悪意のあるソフトウェアをダウンロードすると、デバイスに重大な問題を引き起こします。悪意のあるアプリをダウンロードすることで、実際には、情報を盗むOskiマルウェアをシステムに侵入させます。

情報盗用マルウェアOski –それについて知っておくべきこと

Oskiには、ロシアにあるWebベースのPHPコマンドアンドコントロールサーバーがあります。当然のことながら、専門家はその背後にいる人々がいる場所だと推定しています。これはWindowsベースであり、Windows 7、8、8.1、および10のx86およびx64バージョンをターゲットにすることができます。その標準的な侵入手法には、マルバタイジングおよびフィッシングキャンペーン、ドライブバイダウンロード、エクスプロイトキットなど、あらゆる通常の容疑者が含まれます。マルウェアは、直接圧縮されたファイルまたは実行可能ファイルとして拡散することもあります。用途が広いため、攻撃に関してはかなりの範囲が与えられます。感染を広めようとしている人々は、より「直接的な」アプローチに目を向けているようです。彼らはルーターをターゲットにしてDNS設定を変更し始めており、疑いを持たない被害者を破損したサイトにリダイレクトし、「便利なツール」として厄介な脅威をプッシュしようとしています。

Oskiは、明示的な管理者権限なしでインストールできます。さらに、ラッパーペイロードの下にラップされています。次に、Oskiがシステムにロードされると、そのペイロードは自己破壊します。したがって、Oskiのトラックが検出されないようにし、非表示のままにします。

Oskiは12月のDark Webフォーラムに参加しました。被害者から情報を盗むのに最適なツールとして、作成者から宣伝されました。 Oskiは、暗号化ウォレットアカウント、オンラインアカウントの認証情報、クレジットカード番号、銀行口座の詳細に関するデータを取得することを目的としています。盗難は徹底しています。

持ち出しに関しては、OskiスティーラーはHTTPプロトコルを使用して、侵害されたエンドユーザーシステムからデータを送信します。そのデータはHTTP POSTボディの一部として転送され、圧縮形式で送信されます。たとえば、zipファイルです。

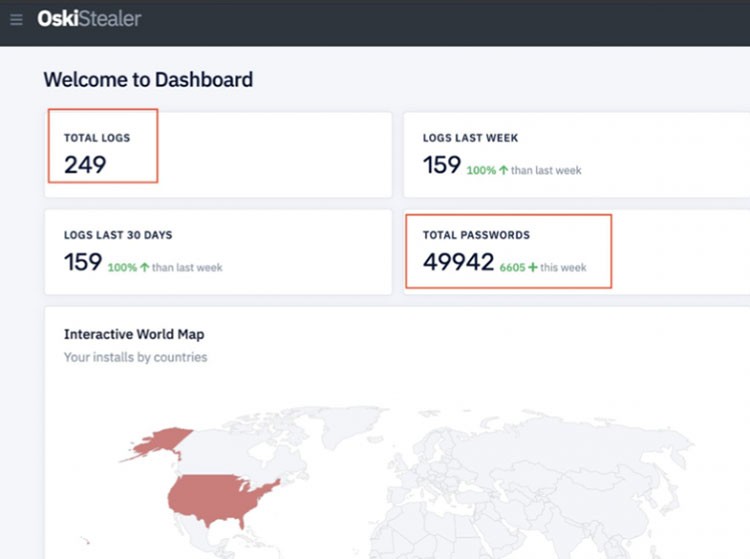

12月のダークウェブ広告後の短い期間に、Oskiは非常に印象的な犠牲者のリストを要求し、大量の個人情報を盗みました。専門家によると、マルウェアは43,336個の盗まれたパスワードを所有しています。 Oskiは、主にGoogleキャンペーンから何とかリーチできました。調査のわずか10時間後、彼らは数が49,942に増加し、ログが88から驚異的な249に増加したことに気付きました。

Oskiの報告によると、データ盗難の進展と改善。出典:securityweek.com

コロナウイルスを利用した最新のサイバー攻撃

サイバー犯罪者は常に、人々の恐れや世間知らずから利益を得る方法を探しています。上記で説明したように、彼らの最新の取り組みは、COVID-19パンデミックに関する公衆の懸念を食い物にしている。セキュリティの専門家は、ルーターを標的としたキャンペーンはほんの数日間しか活動していないが、その短い期間で1,193人以上の犠牲者を出したと述べています。これらのサイバー攻撃者は、主に米国、フランス、ドイツにいる人々を標的としています。

悪意のある個人は、後で干渉し、設定を変更するルーターをハッキングすることを目的としています。彼らは主にLinksysルーターに焦点を当てており、リモート管理の資格情報をブルートフォースで標的にしています。 Linksysを所有していない場合は、まだ安堵のため息をつかないでください。 D-Linkルーターも危険にさらされ始めているという報告が殺到しました。サイバー犯罪者の攻撃は進化します。あなたは警戒を怠らず、「私には起こらない」という考え方に頼らないでください。

これらのハッカーはルーターを乗っ取り、DNS IPアドレスを変更します。上ですでに説明したように、DNSは、入力してアクセスしたいWebサイトに対応するIPアドレスにユーザーを送信する責任があります。攻撃者はDNS設定の制御を掌握することにより、DNS IPアドレスの名前を変更し、[。]攻撃者が制御するWebページにリダイレクトすることができます。標的ドメインのいくつかのリストを見ることができます、これらの詐欺師は以下にリダイレクトします。

- aws.amazon [。] com

- goo [。] gl

- 少し

- ワシントン[。]エドゥ

- imageshack [。] us

- ufl [。] edu

- ディズニー[。] com

- cox [。] net

- xhamster [。] com

- pubads.g.doubleclick [。] net

- tidd [。] ly

- redditblog [。] com

- fiddler2 [。] com

- winimage [。] com

ユーザーがリダイレクトを受けるドメインのリスト。出典:Threatpost.com

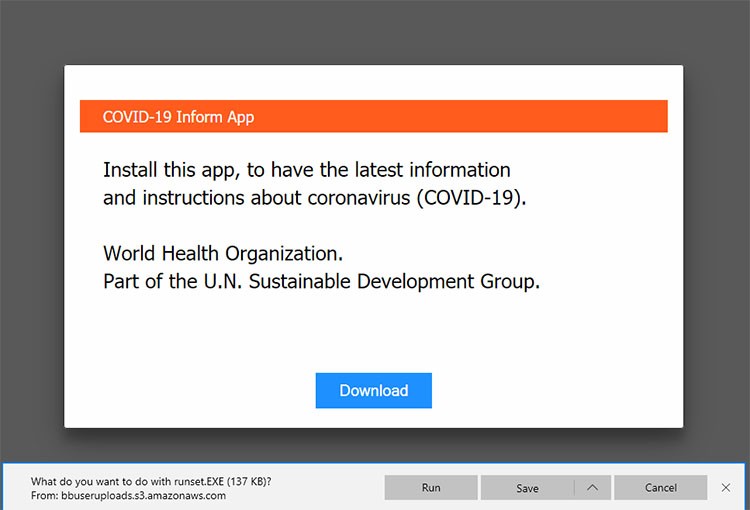

これらのリダイレクトの被害者は、アプリを宣伝するサイトに誘導される傾向があります。毎回同じアプリであるとは限りませんが、常にCOVID-19の発生に関するものです。アプリをプッシュするだけでなく、「コロナウイルス(COVID-19)に関する最新の情報と指示を入手したい」場合は、ダウンロードするようユーザーに促します。最も重要なことは、これらの詐欺師がメッセージは世界保健機関(WHO)以外からのものではないと主張していることです。それは彼らが信用のために作った主張であり、あなたが信じることを望んでいます。それに落ちないでください。

COVID-19 Inform App詐欺的なプロモーションとDOWNLOADボタン。出典:Threatpost.com

コロナウイルスをテーマにした無数のページが偽のアプリをプッシュし、それらをダウンロードしてダウンロードするように最善を尽くします。すべてのアプリケーションは、必須ではないにしても、この大流行の際に役立つツールとして宣伝されます。信じてはいけません。それは悪意のある個人によって作られた嘘です。

これらの詐欺師たちは、彼らのうそを合法的に見せるために最善を尽くしました。ページに表示されている[ダウンロード]ボタンには、「href」タグまたはハイパーリンクがgoogle [。] com / chromeに設定されています。このようにして、マウスカーソルをボタンの上に置いたままにすると、信頼できると誤解される可能性があります。 「オンクリック」イベントが設定され、URLが悪意のあるイベントに変更されることに気づくと、ファサードに亀裂が入り始めます。

自分を守る–最小限の労力で最大のダメージを回避

ルータが所有するデフォルトのログインユーザ名とパスワードを変更する必要があります。ルーターのハッキングが悪意のあるサイバー詐欺の手に負えないことを確実にするために、より安全な資格情報を作成します。

LinksysまたはD-Linkルーターがある場合は、ルーターのコントロールパネルのアクセス資格情報を変更します。そのようなルーターがない場合でも、資格情報を変更してください!クラウドアカウントの認証情報も保護します。また、ルーターのリモート管理アカウントを保護します。そうすれば、ブルートフォース攻撃やクレデンシャルスタッフ攻撃に依存する乗っ取りを回避できます。

面倒、頭痛、攻撃への対処のトラブルを避けたい場合は、警告サインを無視しないでください。疑わしいものがある場合は、適切な注意を払って処理してください。少し特別な注意を払うと、大きな効果があります。アプリをダウンロードする場合は、Google Playなどの公式ソースからダウンロードしてください。他の場所は最大限の警戒で扱われるに値します。