Αποκλεισμένοι δρομολογητές που χρησιμοποιούνται για την εξάπλωση εφαρμογών κακόβουλου λογισμικού κακόβουλου λογισμικού

Ζούμε σε μια πανδημία, και σε αυτή την περίοδο αναταραχών, ο πανικός γύρω από τον Coronavirus δεν έχει ακόμη υποχωρήσει. Οι άνθρωποι αισθάνονται άβολα και φοβισμένοι για το τι πρόκειται να έρθουν. Σε αυτούς τους τρομακτικούς χρόνους ευδοκιμούν οι κυβερνοεγκληματίες. Τα κακόβουλα άτομα εκμεταλλεύονται τα cyberattacks με θέμα το COVID-19 και κερδίζουν τον φόβο των ανθρώπων. Οι διαγραμμένες διευθύνσεις URL, οι επιθέσεις κακόβουλου λογισμικού και οι απάτες παραπλανητικών διαπιστώσεων παρουσιάζουν άνοδο. Αυτοί οι απατεώνες το έχουν καταδείξει ότι είναι κατάλληλοι για την εξάπλωση κακόβουλου λογισμικού απομάκρυνσης δεδομένων μέσω μηνυμάτων ηλεκτρονικού "ψαρέματος" (phishing emails), τα οποία δεν έχουν ληφθεί υπόψη από την ηθική. Δεν υπάρχει έλλειψη απάτης και επιθέσεων.

Η τελευταία απάτη του Coronavirus περιστρέφεται γύρω από τους δρομολογητές. Οι εγκληματίες του κυβερνοχώρου έχουν σκαρφαλώσει σε δρομολογητές χάκερ και αλλαγή των ρυθμίσεων DNS. Ο στόχος τους είναι να εξαπλωθούν τα κακόβουλα προγράμματα Coronavirus, και η εξάρθρωσή τους έχει ήδη διεκδικήσει πάνω από χιλιάδες θύματα. Οι κακόβουλοι χάκερ χρησιμοποιούν το κακόβουλο λογισμικό για την κλοπή πληροφοριών Oski για να εκτελέσουν τις επιθέσεις τους.

Table of Contents

Τι είναι το DNS και πώς λειτουργεί;

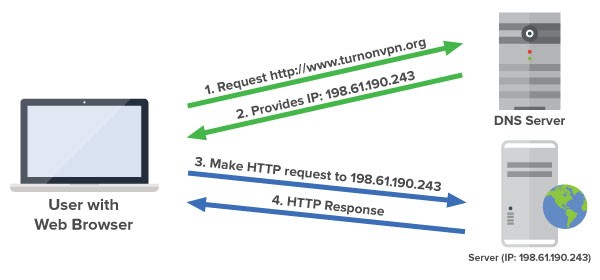

Το σύστημα ονομάτων τομέα, κοινώς γνωστό ως DNS, μεταφράζει ονόματα σε διευθύνσεις πρωτοκόλλου διαδικτύου (IP). Μπορείτε να σκεφτείτε το DNS ως βάση δεδομένων ονομασίας, η οποία περιέχει ονόματα τομέα διαδικτύου και τα μετατρέπει σε διευθύνσεις IP. Το DNS παρέχει τις πληροφορίες που χρειάζεστε για τη σύνδεση χρηστών σε απομακρυσμένους κεντρικούς υπολογιστές. Εάν πληκτρολογήσετε έναν ιστότοπο σε ένα πρόγραμμα περιήγησης, που δεν γνωρίζετε, ένας διακομιστής χαρτογραφεί το όνομα στην αντίστοιχη διεύθυνση IP του. Μπορείτε να δείτε μια απεικόνιση της διαδικασίας στην παρακάτω εικόνα.

Η διαδικασία της μετάφρασης DNS στις διευθύνσεις IP. Πηγή: devopedia.org

Για να εκτελέσουν τις επιθέσεις τους, οι χάκερ χειροκροτούν το δρομολογητή του θύματος και αλλάζουν τις ρυθμίσεις DNS. Εξασφαλίζουν ότι το θύμα γίνεται ανακατευθυνόμενο στους ιστότοπους, τους οποίους ελέγχουν. Και αυτοί οι ιστότοποι που ελέγχονται από τους κυβερνοεγκληματίες είναι αυτοί που προωθούν περιεχόμενο που σχετίζεται με το κακόβουλο λογισμικό , είτε χαρτών, συμβουλών ή οποιωνδήποτε πληροφοριών σχετικά με το COVID-19 και τον πανικό γύρω από αυτό. Αυτοί οι ιστότοποι, στη συνέχεια, διαφημίζουν μια ποικιλία διεφθαρμένων εφαρμογών. Αν το θύμα κατεβάσει το κακόβουλο λογισμικό χρησιμοποιώντας τον ψεύτικο ιστότοπο, προσκαλούν σημαντικά προβλήματα στη συσκευή τους. Με τη λήψη της κακόβουλου εφαρμογής, στην πραγματικότητα, επιτρέπουν στο λογισμικό να κλέβει το κακόβουλο λογισμικό Oski στο σύστημά τους.

Oski, το κακόβουλο λογισμικό που κλέβει πληροφορίες - Τι πρέπει να ξέρετε για αυτό;

Oski έχει έναν web-based διακομιστή εντολών και ελέγχου PHP, ο οποίος βρίσκεται στη Ρωσία. Φυσικά, οι ειδικοί υποθέτουν ότι εκεί βρίσκονται εκεί οι άνθρωποι πίσω από αυτό. Είναι βασισμένο σε Windows, το οποίο επιτρέπει την στόχευση των x86 και x64 εκδόσεων των Windows 7, 8, 8.1 και 10. Οι τυπικές τεχνικές διείσδυσης περιλαμβάνουν όλους τους συνήθεις ύποπτους: εκστρατείες malvertising και phishing, downloads, exploit kits. Το κακόβουλο λογισμικό μπορεί επίσης να εξαπλωθεί ως αρχείο άμεσης συμπίεσης ή εκτελέσιμο αρχείο. Η ευελιξία του δίνει αρκετά μεγάλη εμβέλεια όταν πρόκειται για επιθέσεις. Φαίνεται ότι οι άνθρωποι που προσπαθούν να διαδώσουν τη λοίμωξη, έχουν πλέον θέσει το βλέμμα τους σε μια πιο «άμεση» προσέγγιση. Έχουν αρχίσει να στοχεύουν τους δρομολογητές και να αλλάζουν τις ρυθμίσεις DNS, σκοπεύοντας να επαναπροσανατολίσουν τα ανυποψίαστα θύματα σε διεφθαρμένους ιστότοπους και να πιέζουν την άσχημη απειλή γι 'αυτούς ως ένα «χρήσιμο εργαλείο».

Oski μπορεί να εγκατασταθεί χωρίς ρητά δικαιώματα διαχείρισης. Επιπλέον, έρχεται τυλιγμένο κάτω από ένα ωφέλιμο φορτίο περιτυλίγματος. Στη συνέχεια, μόλις ο Oski φορτωθεί στο σύστημα, αυτό το ωφέλιμο φορτίο αυτοκαταστρέφεται. Έτσι, εξασφαλίζοντας ότι τα κομμάτια του Oski δεν μπορούν να ανιχνευθούν και παραμένει κρυμμένο.

Oski έκανε το δρόμο του στα φόρουμ Dark Web το Δεκέμβριο. Έχει διαφημιστεί από τους δημιουργούς της ως το τέλειο εργαλείο για να κλέψει πληροφορίες από τα θύματά της. Ο Oski σκοπεύει να εκμεταλλευτεί δεδομένα σχετικά με τους λογαριασμούς κρυπτογράφησης, τα διαπιστευτήρια λογαριασμού στο διαδίκτυο, τους αριθμούς πιστωτικών καρτών, τα στοιχεία τραπεζικών λογαριασμών. Είναι λεπτομερής στην κλοπή του.

Όταν πρόκειται για την εξάτμιση, ο κλοπής Oski μετατρέπεται σε πρωτόκολλο HTTP για τη μετάδοση δεδομένων από το συμβιβασμένο σύστημα τελικού χρήστη. Αυτά τα δεδομένα μεταφέρονται ως τμήμα του σώματος HTTP POST και αποστέλλονται σε συμπιεσμένη μορφή. Όπως, για παράδειγμα, ένα αρχειοθετημένο αρχείο.

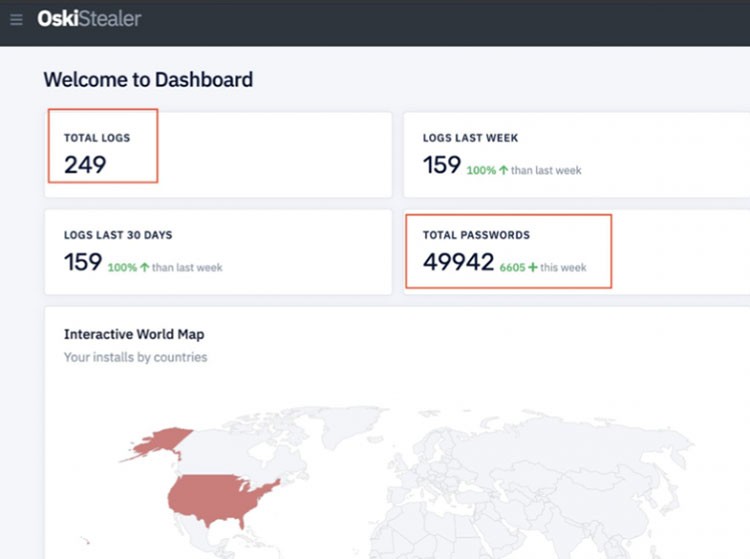

Κατά το σύντομο χρονικό διάστημα μετά τη διαφήμιση Dark Web, τον Δεκέμβριο, ο Oski έχει διεκδικήσει αρκετά εντυπωσιακό κατάλογο θυμάτων και έχει κλαπεί πληθώρα ιδιωτικών πληροφοριών. Οι ειδικοί αναφέρουν ότι το κακόβουλο πρόγραμμα διαθέτει 43.336 κλεμμένους κωδικούς πρόσβασης. Ένας αριθμός, ο Oski κατάφερε να φτάσει, κυρίως από καμπάνιες Google. Μόλις δέκα ώρες αργότερα, μετά την έρευνά τους, σημείωσαν ότι ο αριθμός αυξήθηκε σε 49.942, με αύξηση των κορμών από 88 σε 249.

Oski ανέφερε την πρόοδο και τη βελτίωση της κλοπής δεδομένων. Πηγή: securityweek.com

Το πιο πρόσφατο κυβερνοαίρο-εκμεταλλευόμενο το cyberattack

Η Cybercrook πάντα αναζητά τρόπους να αποκομίσει κέρδος από το φόβο και την αφέλεια των ανθρώπων. Όπως εξηγείται παραπάνω, οι τελευταίες προσπάθειές τους καταπατούν τις ανησυχίες του κοινού γύρω από την πανδημία COVID-19. Οι ειδικοί ασφαλείας διαπίστωσαν ότι η καμπάνια στόχευσης του δρομολογητή ήταν ενεργή μόνο για λίγες μέρες, αλλά σε αυτή τη σύντομη διάρκεια απαιτήθηκαν πάνω από 1.193 θύματα. Αυτοί οι επιτιθέμενοι στον κυβερνοχώρο απευθύνονται σε ανθρώπους, οι οποίοι βρίσκονται κυρίως στις ΗΠΑ, τη Γαλλία και τη Γερμανία.

Τα κακόβουλα άτομα επιδιώκουν να χάσουν τους δρομολογητές, τους οποίους αργότερα παρεμβαίνουν και αλλάζουν τις ρυθμίσεις τους. Φαίνεται ότι έχουν επικεντρωθεί κυρίως στους δρομολογητές Linksys, στοχεύοντας τους με ακατάλληλες εντολές απομακρυσμένης διαχείρισης. Αν δεν έχετε ένα Linksys, μην αναπνέετε ακόμα ανακούφιση. Έχουν καταγραφεί αναφορές ότι οι δρομολογητές της D-Link έχουν επίσης αρχίσει να διακυβεύονται. Η επίθεση των εγκληματιών του κυβερνοχώρου εξελίσσεται. Πρέπει να είστε προσεκτικοί και να μην βασίζεστε στη νοοτροπία «δεν πρόκειται να συμβεί σε μένα».

Αυτοί οι χάκερ καταλαμβάνουν τον δρομολογητή σας και τροποποιούν τις διευθύνσεις IP DNS σας. Όπως ήδη εξηγήθηκε παραπάνω, το DNS έχει την ευθύνη να σας αποστείλει σε μια διεύθυνση IP που αντιστοιχεί στον ιστότοπο στον οποίο πληκτρολογήσατε και επιθυμείτε να τον επισκεφθείτε. Αποκτώντας τον έλεγχο των ρυθμίσεων DNS, οι εισβολείς μπορούν να μετονομάσουν τις διευθύνσεις IP DNS και να σας ανακατευθύνουν σε ιστοσελίδες ελεγχόμενες από εισβολέα. Μπορείτε να δείτε μια λίστα με μερικούς από τους στοχευμένους τομείς, τους οποίους σας παρακάμπτουν οι απατεώνες παρακάτω.

- aws.amazon [.] com

- goo [.] γλ

- bit [.] ly

- washington [.] edu

- imageshack [.] us

- ufl [.] edu

- Disney [.] com

- cox [.] καθαρό

- xhamster [.] com

- pubads.g.doubleclick [.] καθαρό

- tidd [.] ly

- redditblog [.] com

- fiddler2 [.] com

- winimage [.] com

Κατάλογος στοχοθετημένων τομέων, στους οποίους οι χρήστες υποφέρουν από ανακατευθύνσεις. Πηγή: threatpost.com

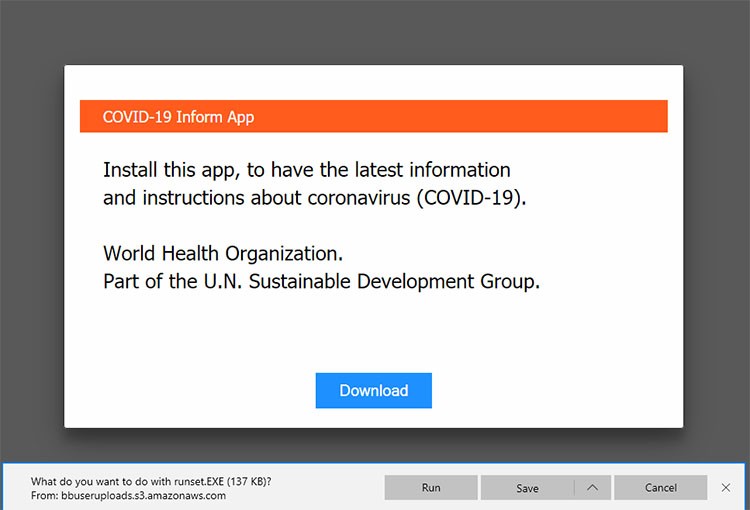

Τα θύματα αυτών των ανακατευθύνσεων τείνουν να μεταφέρονται σε ιστότοπους, οι οποίοι προωθούν μια εφαρμογή. Μπορεί να μην είναι η ίδια εφαρμογή κάθε φορά, αλλά είναι πάντα μία σχετικά με την έκρηξη του COVID-19. Όχι μόνο προωθούν την εφαρμογή, αλλά παροτρύνουν τους χρήστες να το κατεβάσουν αν επιθυμούν να έχουν τις πιο πρόσφατες πληροφορίες και οδηγίες σχετικά με το corovavirus (COVID-19). " Το κεράσι στην κορυφή είναι ότι αυτοί οι απατεώνες ισχυρίζονται ότι το μήνυμα προέρχεται από κανένα άλλο εκτός από τον Παγκόσμιο Οργανισμό Υγείας (ΠΟΥ). Αυτός είναι ο ισχυρισμός που δημιούργησαν για πίστη και ελπίζω να πιστεύετε. Μην πέσετε γι 'αυτό.

COVID-19 Ενημερώστε την εξαπατή προώθηση και το κουμπί DOWNLOAD. Πηγή: threatpost.com

Η μυριάδα των σελίδων με θέμα το Coronavirus σπρώχνει εφαρμογές απάτης και κάνει ό, τι καλύτερο μπορεί να σας οδηγήσει στη λήψη τους. Όλες οι εφαρμογές διαφημίζονται ως χρήσιμα, αν όχι απαραίτητα, εργαλεία για να σας βοηθήσουν κατά τη διάρκεια αυτής της πανδημίας. Μην το πιστεύετε. Είναι ένα ψέμα, κατασκευασμένο από κακόβουλα άτομα.

Αυτοί οι απατεώνες έδωσαν το καλύτερο δυνατό να κάνουν το ψέμα τους να φαίνεται νόμιμο. Το κουμπί Λήψη, η σελίδα μπορεί να υπερηφανεύεται, έχει την ετικέτα 'href' ή την υπερσύνδεση, που έχει οριστεί στο google [.] Com / chrome. Με αυτόν τον τρόπο, εάν κρατήσετε τον κέρσορα του ποντικιού πάνω από το κουμπί, μπορεί να έχετε εξαπατήσει ότι είναι αξιόπιστο. Η πρόσοψη αρχίζει να σπάει όταν συνειδητοποιείτε ότι έχει γίνει μια εκδήλωση "on-click" και αλλάζει τη διεύθυνση URL στο κακόβουλο.

Προστατέψτε τον εαυτό σας - ελάχιστη προσπάθεια και αποφύγετε τις μέγιστες ζημιές

Πρέπει να αλλάξετε το προεπιλεγμένο όνομα χρήστη και τον κωδικό πρόσβασης, με τον οποίο έρχεται ο δρομολογητής. Δημιουργήστε ασφαλέστερα διαπιστευτήρια για να διασφαλίσετε ότι το hacking του δρομολογητή σας παραμένει εκτός τραπέζης για κακόβουλα cybercrooks.

Εάν έχετε δρομολογητή Linksys ή D-Link, αλλάξτε τα διαπιστευτήρια πρόσβασης του πίνακα ελέγχου του δρομολογητή. Αν δεν έχετε τέτοιο δρομολογητή, αλλάξτε τα διαπιστευτήρια παρόλα αυτά! Προστατέψτε τα διαπιστευτήρια του λογαριασμού σας στο σύννεφο, επίσης. Επίσης, ασφαλίστε οποιοδήποτε απομακρυσμένο λογαριασμό διαχείρισης για τους δρομολογητές σας. Με αυτόν τον τρόπο, θα καταφέρετε να αποφύγετε τις εξαγορές που βασίζονται στις βίαιες τακτικές αναγκαστικής εκτέλεσης ή στις επιθετικές παραγγελίες.

Αν θέλετε να αποφύγετε την ταλαιπωρία, τους πονοκεφάλους και το πρόβλημα που αντιμετωπίζετε με την επίθεση, μην αγνοείτε τα προειδοποιητικά σημάδια. Εάν κάτι φαίνεται ύποπτο, να το αντιμετωπίζετε με την κατάλληλη προσοχή. Μια μικρή επιπλέον προσοχή προχωρεί πολύ. Αν θέλετε να κάνετε λήψη μιας εφαρμογής, κάντε την από επίσημες πηγές, όπως το Google Play. Οποιοσδήποτε άλλος χώρος αξίζει να αντιμετωπιστεί με την μέγιστη επαγρύπνηση.