Pagrobti maršrutizatoriai, naudojami „Coronavirus“ kenkėjiškų programų skleidžiamoms programoms skleisti

Mes gyvename per pandemiją ir šiuo neramumų metu panikos, supančios Coronavirus, dar neliko. Žmonės jaučiasi neramūs ir išsigandę to, kas bus toliau. Šiais bauginančiais laikais klesti kibernetiniai nusikaltėliai. Kenkėjiški asmenys pasinaudoja COVID-19 temomis paremtais kibernetiniais išpuoliais ir pasinaudoja žmonių baime. „Booby“ įstrigę URL, kenkėjiškų programų išpuoliai ir sukčiavimo kredencialai vis dažnesni. Šie sukčiai matė, kad tinkama plisti kenkėjiškam duomenų filtravimui per sukčiavimo el. Laiškus, nepažeidžiant moralės. Sukčiavimų ir atakų netrūksta.

Naujausias „Coronavirus“ sukčiavimas sukasi apie maršrutizatorius. Kibernetiniai nusikaltėliai nustojo nugirsti maršrutizatorius ir pakeisti DNS parametrus. Jų tikslas yra skleisti koronaviruso kenkėjiškas programas, o jų siautėjimas jau pareikalavo per tūkstantį aukų. Kenkėjiški įsilaužėliai, norėdami įvykdyti savo atakas, naudojo „Oski“ pavogtą kenkėjišką programą.

Table of Contents

Kas yra DNS ir kaip jis veikia?

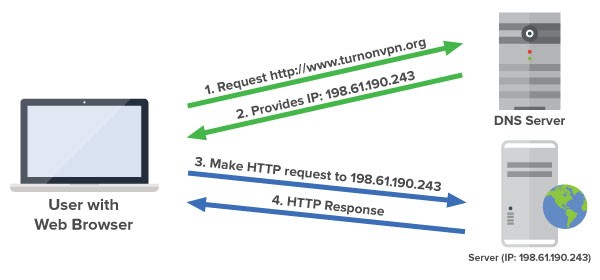

Domenų vardų sistema, paprastai žinoma kaip DNS, paverčia vardus interneto protokolo (IP) adresais. Galite galvoti apie DNS kaip vardų duomenų bazę, kurioje yra interneto domenų vardai, ir paversti juos IP adresais. DNS teikia informaciją, reikalingą vartotojams sujungti su nuotoliniais pagrindiniais kompiuteriais. Jei įvedate svetainę į naršyklę, kuri jums nėra žinoma, serveris nurodo vardą pagal jo atitinkamą IP adresą. Žemiau esančiame paveikslėlyje galite pamatyti proceso vaizdavimą.

DNS verčiant vardus į IP adresus procesas. Šaltinis: devopedia.org

Norėdami įvykdyti savo išpuolius, įsilaužėliai užgrobia aukos maršrutizatorių ir keičia DNS parametrus. Jie užtikrina, kad auka būtų nukreipta į svetaines, kurias jie kontroliuoja. Ir šios internetinių nusikaltėlių kontroliuojamos svetainės yra tokios, kuriose reklamuojamas su kenkėjiška programine įranga susijęs koronaviruso turinys - žemėlapiai, patarimai ar bet kokia informacija apie COVID-19 ir paniką aplink jį. Tuomet šios svetainės reklamuoja įvairias sugadintas programas. Jei auka atsisiunčia kenkėjišką programinę įrangą, naudodama apgaulingą svetainę, ji į savo prietaisą kreipiasi dėl didelių problemų. Iš tikrųjų atsisiųsdami kenkėjišką programą, jie leidžia informaciją pavogti „Oski“ kenkėjiškoms programoms į savo sistemą.

„Oski“, kenkėjiška informacija, kenkianti informacijai - ką apie tai žinoti?

„Oski“ turi internetinį PHP komandų valdymo ir valdymo serverį, kuris yra Rusijoje. Natūralu, kad ekspertai daro prielaidą, kad ten yra žmonės, esantys už jo. Tai yra „Windows“ pagrindu sukurta sistema, leidžianti nukreipti į x86 ir x64 versijų „Windows 7“, 8, 8.1 ir 10 versijas. Jos standartiniai įsiskverbimo būdai apima visus įprastus įtariamuosius: klaidų sukčiavimo ir sukčiavimo kampanijas, atsisiuntimus, išnaudojamus rinkinius. Kenkėjiška programinė įranga taip pat gali plisti kaip tiesioginis ZIP failas arba vykdomasis failas. Dėl įvairiapusiškumo jis gali būti gana įvairus, kai kalbame apie išpuolius. Atrodo, kad žmonės, kurie bando užkrėsti infekciją, dabar pasirinko labiau „tiesioginį“ požiūrį. Jie pradėjo taikytis prie maršrutizatorių ir keisti DNS parametrus, ketindami nukreipti nieko neįtariančias aukas į korumpuotas svetaines ir paslėpdami joms nemalonią grėsmę kaip „naudingą įrankį“.

„Oski“ galima įdiegti be jokių aiškių administracinių teisių. Dar daugiau, jis ateina įvyniotas po įvyniojamąjį popierių. Tada, kai Oski bus pakrautas į sistemą, tas naudingas krovinys sunaikins save. Taigi užtikrinsite, kad Oski pėdsakų nebus galima aptikti, ir jie liks paslėpti.

„Oski“ gruodį pasirodė „Dark Web“ forumuose. Kūrėjai ją reklamavo kaip puikiausią įrankį pavogti informaciją iš savo aukų. „Oski“ siekia konfiskuoti duomenis apie kriptovaliutų sąskaitas, internetinius sąskaitos kredencialus, kreditinių kortelių numerius, banko sąskaitos duomenis. Tai yra kruopšti vagystė.

Kalbant apie filtravimą, „Oski“ pavogėjas kreipiasi į HTTP protokolą, kad perduotų duomenis iš pažeistos galutinių vartotojų sistemos. Šie duomenys perduodami kaip HTTP POST turinio dalis ir siunčiami suspaustu formatu. Pvz., Supakuotas failas.

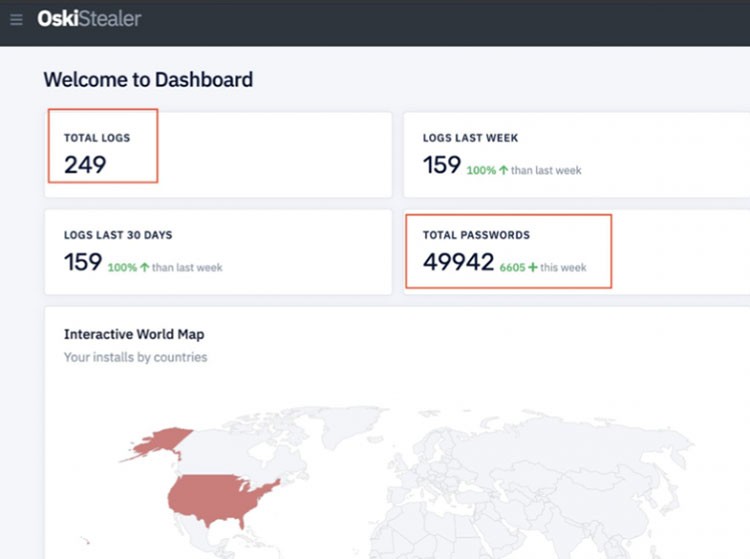

Per trumpą laiką po „Dark Web“ reklamos, gruodį, „Oski“ pareiškė gana įspūdingą aukų sąrašą ir pavogė gausybę privačios informacijos. Ekspertai praneša, kad kenkėjiška programinė įranga turi 43 336 pavogtus slaptažodžius. Daugybę „Oski“ pavyko pasiekti, daugiausia iš „Google“ kampanijų. Po dešimties valandų, atlikę tyrimą, jie pažymėjo, kad jų skaičius išaugo iki 49 942, o rąstų padaugėjo nuo 88 iki stulbinamų 249.

„Oski“ pranešė apie duomenų vagystės pažangą ir pagerėjimą. Šaltinis: securityweek.com

Naujausias koronavirusą išnaudojantis elektroninis puolimas

Kibernetinės bangos visada ieško būdų, kaip išnaudoti žmonių baimę ir naivumą. Kaip paaiškinta aukščiau, jų paskutinės pastangos grobia visuomenės susirūpinimą dėl COVID-19 pandemijos. Saugumo ekspertai pažymėjo, kad jų nukreipimo į maršrutizatorių kampanija buvo aktyvi tik kelias dienas, tačiau per tą trumpą laiką pareikalavo daugiau nei 1 193 aukos. Šie kibernetiniai užpuolikai nukreipti prieš žmones, daugiausia esančius JAV, Prancūzijoje ir Vokietijoje.

Kenkėjiški asmenys siekia nulaužti maršrutizatorius, kuriems jie vėliau įsiterpia, ir pakeisti savo nustatymus. Panašu, kad jie daugiausia dėmesio skyrė „Linksys“ maršrutizatoriams, nukreipdami juos į prievartą, reikalaudami nuotolinio valdymo kredencialų. Jei neturite „Linksys“, dar nesikvėpkite. Pasklido pranešimai, kad „D-Link“ maršrutizatoriai taip pat pradėjo kompromituoti. Kibernetinių nusikaltėlių ataka vystosi. Turite būti budrus ir nepasikliauti mąstymu „man taip neatsitiks“.

Šie įsilaužėliai užgrobia jūsų maršrutizatorių ir keičia jūsų DNS IP adresus. Kaip jau buvo paaiškinta aukščiau, DNS pareiga yra nusiųsti jus IP adresu, atitinkančiu jūsų įvestą ir norimą aplankyti svetainę. Pasinaudodami DNS nustatymų kontrole, užpuolikai gali pervardyti DNS IP adresus ir nukreipti jus į [.] Užpuoliko valdomus tinklalapius. Žemiau galite pamatyti kai kurių tikslinių domenų sąrašą, šie sukčiai nukreipia jus į.

- aws.amazon [.] com

- goo [.] gl

- šiek tiek [.] ly

- washingtonas [.] edu

- imageshack [.] mus

- ufl [.] edu

- disney [.] com

- cox [.] neto

- xhamster [.] lt

- pubads.g.doubleclick [.] net

- sutvarkyta [.] ly

- „redditblog“

- fiddler2 [.] com

- Winimage [.] com

Taikomų domenų, į kuriuos nukreipiami vartotojai, sąrašas. Šaltinis: feverpost.com

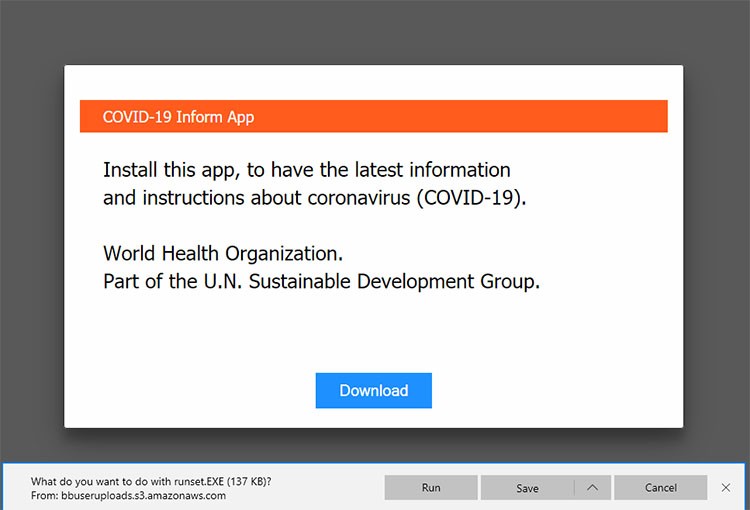

Šių peradresavimų aukos dažniausiai patenka į svetaines, kuriose reklamuojama programa. Tai gali būti ne ta pati programa kiekvieną kartą, tačiau ji visada yra susijusi su COVID-19 protrūkiu. Jie ne tik stumia programą, bet ir ragina vartotojus ją atsisiųsti, jei nori „turėti naujausią informaciją ir instrukcijas apie koronavirusą (COVID-19)“. Vyšnios viršuje yra tai, kad šie sukčiai tvirtina, kad žinia ateina ne iš kitų, o iš Pasaulio sveikatos organizacijos (PSO). Tai jų pareikštas reikalavimas patikėti ir tikiuosi, kad tikite. Nepatenkite už tai.

„COVID-19“ praneša apie programos apgaulingą reklamavimą ir mygtuką „Atsisiųsti“. Šaltinis: feverpost.com

Daugybė koronavirusų turinčių puslapių verčia netikras programas ir daro viską, kad suklaidintų jus jas atsisiunčiant. Visos programos bus reklamuojamos kaip naudingos, jei ne būtinos, priemonės, padėsiančios jums per šią pandemiją. Netikėk tuo. Tai melas, kurį sukūrė klastingi asmenys.

Šie sukčiai davė viską, kad jų melas atrodytų teisėtas. Mygtukas Atsisiųsti, kuriuo didžiuojasi puslapis, turi žymą „href“ arba hipersaitą, nustatytą į „google [.] Com / chrome“. Tokiu būdu, jei laikysite pelės žymeklį ant mygtuko viršaus, galite suklaidinti, kad jis patikimas. Fasadas pradeda trūkinėti, kai suprantate, kad įvykis „spustelėkite-spustelėkite“ yra pakeistas, ir jis pakeičia URL į kenksmingą.

Apsaugokite save - minimalios pastangos ir išvengsite didžiausios žalos

Turite pakeisti numatytąjį prisijungimo vartotojo vardą ir slaptažodį, kuriuos turite maršrutizatorius. Sukurkite saugesnius kredencialus, kad užtikrintumėte, jog įsilaužimas į jūsų maršrutizatorių neliks prie stalo, kad būtų galima rasti kenksmingų elektroninių srautų.

Jei turite „Linksys“ arba „D-Link“ maršrutizatorių, pakeiskite maršrutizatoriaus valdymo pulto prieigos kredencialus. Jei neturite tokio maršrutizatoriaus, vis dėlto pakeiskite kredencialus! Apsaugokite ir savo „debesies“ paskyros kredencialus. Taip pat apsaugokite bet kurią savo maršrutizatorių nuotolinio valdymo sąskaitą. Tokiu būdu jums pavyks išvengti perėmimo, kai pasikliaujama nesąžiningos taktikos ar įgaliojimo užpildymo atakomis.

Jei norite išvengti vargo, galvos skausmo ir problemų, susijusių su išpuoliu, nekreipkite dėmesio į įspėjamuosius ženklus. Jei kas atrodo įtartina, elkitės su tuo atsargiai. Mažas papildomas dėmesys nukelia į ilgą kelią. Jei norite atsisiųsti programą, atlikite ją iš oficialių šaltinių, pvz., „Google Play“. Bet kuri kita vieta turi būti vertinama labai budriai.