用於傳播冠狀病毒惡意軟件的被劫持路由器

我們正經歷著一場大流行,在動盪時期,圍繞冠狀病毒的恐慌尚未消退。人們為即將發生的事情感到不安和恐懼。在這些令人恐懼的時代,網絡犯罪分子蓬勃發展。惡意人員利用以COVID-19為主題的網絡攻擊,並從人們的恐懼中獲利。被Booby捕獲的URL,惡意軟件攻擊和憑據填充騙局正在上升。這些騙子已經看到了適合通過網絡釣魚電子郵件傳播數據洩露惡意軟件的方式,不受道德的束縛。不乏騙局和攻擊。

最新的冠狀病毒騙局圍繞路由器。網絡罪犯已經屈服於黑客路由器和更改DNS設置。他們的目標是傳播冠狀病毒惡意軟件,其猖ramp已經造成一千多名受害者。惡意黑客一直在使用Oski竊取信息的惡意軟件進行攻擊。

Table of Contents

什麼是DNS,它如何工作?

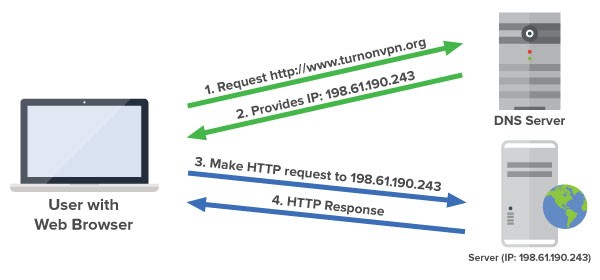

域名系統,通常稱為DNS,將名稱轉換為Internet協議(IP)地址。您可以將DNS視為一個命名數據庫,其中包含Internet域名,並將其轉換為IP地址。 DNS提供了將用戶連接到遠程主機所需的信息。如果在瀏覽器中鍵入您不知道的網站,則服務器會將名稱映射到其相應的IP地址。您可以在下圖中看到該過程的描述。

DNS將名稱轉換為IP地址的過程。資料來源:devopedia.org

為了進行攻擊,黑客劫持了受害者的路由器並更改了DNS設置。他們確保將受害者重定向到他們控制的網站。而且,這些由網絡犯罪分子控制的網站是宣傳與惡意軟件相關的冠狀病毒相關內容的網站,這些網站可能是地圖,建議或任何有關COVID-19的信息,以及有關它的恐慌。然後,這些站點廣告各種損壞的應用程序。如果受害者使用虛假站點下載惡意軟件,則將給設備帶來重大麻煩。實際上,通過下載惡意應用程序,他們允許信息竊取的Oski惡意軟件進入其係統。

信息竊取惡意軟件Oski –您需要了解什麼?

Oski在俄羅斯有一個基於Web的PHP命令與控制服務器。自然,專家認為這就是背後的人所在的地方。它是基於Windows的,可用於Windows 7、8、8.1和10的x86和x64版本。其標準滲透技術包括所有常見的嫌疑人:惡意廣告和網絡釣魚活動,偷渡式下載,利用工具包。該惡意軟件還可以直接壓縮文件或可執行文件的形式傳播。它的多功能性使它在攻擊方面具有相當的範圍。看來,試圖傳播感染的人們現在將目光投向了更“直接”的方法。他們已經開始瞄準路由器並更改DNS設置,旨在將毫無戒心的受害者重定向到損壞的站點,並將討厭的威脅作為“有用的工具”推向他們。

無需任何明確的管理權限即可安裝Oski。更重要的是,它包裝在包裝器有效載荷下。然後,一旦Oski加載到系統中,該負載就會自毀。因此,確保Oski的軌跡不會被檢測到,並且保持隱藏狀態。

Oski在12月的Dark Web論壇上嶄露頭角。它的創造者宣傳它是從受害者那裡竊取信息的完美工具。 Oski旨在獲取有關加密錢包帳戶,在線帳戶憑據,信用卡號,銀行帳戶詳細信息的數據。盜竊是徹底的。

當涉及滲透時,Oski竊取者轉向HTTP協議以從受感染的最終用戶系統傳輸數據。該數據將作為HTTP POST主體的一部分進行傳輸,並以壓縮格式發送。例如,壓縮文件。

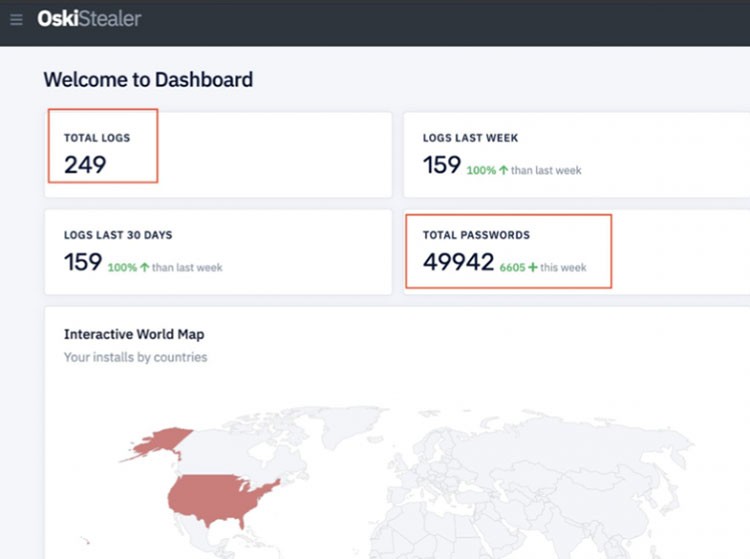

在12月發布Dark Web廣告後的短時間內,Oski聲稱受害者名單相當可觀,並竊取了大量私人信息。專家報告,該惡意軟件擁有43336個被盜密碼。 Oski設法吸引了一些人,這些人主要來自Google廣告系列。僅僅十小時後,他們在進行調查後注意到,這個數字上升到了49,942,原木的數量從88個增加到了驚人的249個。

Oski報告了數據盜竊方面的進展和改進。資料來源:securityweek.com

最新的利用冠狀病毒的網絡攻擊

網絡騙子一直在尋找從人們的恐懼和天真中獲利的方法。如上所述,他們的最新舉動是圍繞COVID-19大流行的公眾關注。安全專家指出,他們針對路由器的攻擊活動僅進行了短短幾天,但在短時間內卻造成了1,193多名受害者。這些網絡攻擊者針對的人主要位於美國,法國和德國。

惡意人員的目的是入侵路由器,隨後將它們與路由器進行入侵並更改其設置。他們似乎主要集中在Linksys路由器上,通過蠻橫的遠程管理憑據來鎖定它們。如果您沒有Linksys,請不要鬆一口氣。有報導稱D-Link路由器也開始受到威脅。網絡犯罪分子的攻擊在不斷發展。您必須保持警惕,不要依賴“這不會發生在我身上”的心態。

這些黑客劫持了您的路由器並更改了您的DNS IP地址。如上所述,DNS負責將您發送到與您鍵入並想要訪問的網站相對應的IP地址。通過控制DNS設置,攻擊者可以重命名DNS IP地址並將您重定向到[。]攻擊者控制的網頁。您可以在下面看到一些目標域的列表,這些騙子會將您重定向到。

- aws.amazon [。] com

- goo [。] gl

- 位[。] ly

- 華盛頓[。] edu

- imageshack [。]我們

- ufl [。] edu

- 迪士尼[。] com

- cox [。] net

- xhamster [。] com

- pubads.g.doubleclick [。] net

- tidd [。] ly

- redditblog [。] com

- fiddler2 [。] com

- winimage [。] com

用戶遭受重定向的目標域的列表。資料來源:threatpost.com

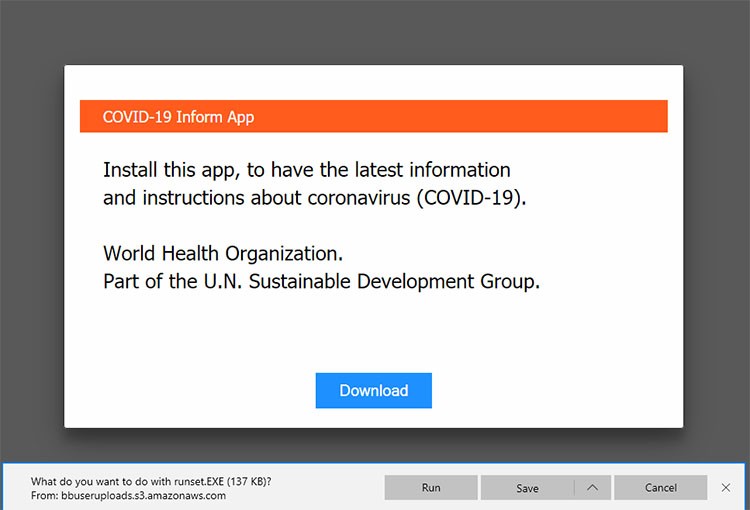

這些重定向的受害者往往被帶到推廣應用程序的站點。不一定每次都使用同一個應用程序,但是對於COVID-19爆發,它始終是一個應用程序。他們不僅會推送該應用程序,還會敦促用戶如果希望“獲得有關冠狀病毒(COVID-19)的最新信息和說明”,則下載該應用程序。最重要的是,這些騙子聲稱信息來自世界衛生組織(WHO)。他們聲稱這是對他們的信任,希望您相信。不要為此而墮落。

COVID-19通知應用欺騙性升級和“下載”按鈕。資料來源:threatpost.com

以無數冠狀病毒為主題的頁面推動了偽造的應用程序,並儘最大努力欺騙您下載它們。廣告宣傳所有應用程序都是有用的(即使不是必不可少的)工具,可以在這種大流行期間為您提供幫助。不要相信這是一個由惡意人員捏造的謊言。

這些騙子竭盡所能,使他們的謊言顯得合法。該頁面引以為豪的“下載”按鈕具有“ href”標籤或超鏈接,設置為google [。] com / chrome。這樣,如果將鼠標光標停留在按鈕上方,則可能會誤以為它是可靠的。當您意識到已設置“單擊”事件並將其更改為惡意URL時,外觀就會開始破裂。

保護自己–花費最少的精力,避免了最大的傷害

您必須更改路由器附帶的默認登錄用戶名和密碼。創建更安全的憑據,以確保黑客入侵路由器不受惡意網絡騙子的影響。

如果您有Linksys或D-Link路由器,請更改路由器的控制面板訪問憑據。如果您沒有這樣的路由器,請仍然更改憑據!也要保護您的雲帳戶憑據。另外,保護路由器的任何遠程管理帳戶。這樣,您將能夠避免依賴強力戰術或憑證填充攻擊的接管。

如果要避免麻煩,頭痛和麻煩,請不要忽視警告標誌。如果有任何可疑的地方,請謹慎對待。多一點額外的注意會走很長的路。如果您要下載應用程序,請從Google Play等官方渠道下載。任何其他地方都應得到最高的戒備。