用于传播冠状病毒恶意软件的被劫持路由器

我们正经历着一场大流行,在动荡时期,围绕冠状病毒的恐慌尚未消退。人们为即将发生的事情感到不安和恐惧。在这些令人恐惧的时代,网络犯罪分子蓬勃发展。恶意人员利用以COVID-19为主题的网络攻击,并从人们的恐惧中获利。被Booby捕获的URL,恶意软件攻击和凭据填充骗局正在上升。这些骗子已经看到了适合通过网络钓鱼电子邮件传播数据泄露恶意软件的方式,不受道德的束缚。不乏骗局和攻击。

最新的冠状病毒骗局围绕路由器。网络罪犯已经屈服于黑客路由器和更改DNS设置。他们的目标是传播冠状病毒恶意软件,其猖ramp已经造成一千多名受害者。恶意黑客一直在使用Oski窃取信息的恶意软件进行攻击。

Table of Contents

什么是DNS,它如何工作?

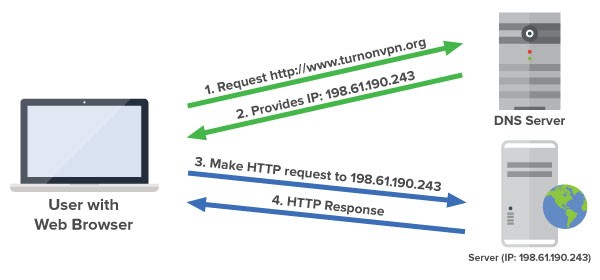

域名系统,通常称为DNS,将名称转换为Internet协议(IP)地址。您可以将DNS视为一个命名数据库,其中包含Internet域名,并将其转换为IP地址。 DNS提供了将用户连接到远程主机所需的信息。如果在浏览器中键入您不知道的网站,则服务器会将名称映射到其相应的IP地址。您可以在下图中看到该过程的描述。

DNS将名称转换为IP地址的过程。资料来源:devopedia.org

为了进行攻击,黑客劫持了受害者的路由器并更改了DNS设置。他们确保将受害者重定向到他们控制的网站。而且,这些由网络犯罪分子控制的网站是宣传与恶意软件相关的冠状病毒相关内容的网站,这些网站可能是地图,建议或任何有关COVID-19的信息,以及有关它的恐慌。然后,这些站点广告各种损坏的应用程序。如果受害者使用虚假站点下载恶意软件,则将给设备带来重大麻烦。实际上,通过下载恶意应用程序,他们允许信息窃取的Oski恶意软件进入其系统。

信息窃取恶意软件Oski –您需要了解什么?

Oski在俄罗斯有一个基于Web的PHP命令与控制服务器。自然,专家认为这就是背后的人所在的地方。它基于Windows,可以针对Windows 7、8、8.1和10的x86和x64版本。它的标准渗透技术包括所有常见的可疑对象:恶意广告和网络钓鱼活动,偷渡式下载,漏洞利用工具包。该恶意软件还可以直接压缩文件或可执行文件的形式传播。它的多功能性使它在攻击方面具有相当的范围。看来,试图传播感染的人们现在将目光投向了更“直接”的方法。他们已经开始瞄准路由器并更改DNS设置,旨在将毫无戒心的受害者重定向到损坏的站点,并将讨厌的威胁作为“有用的工具”推向他们。

无需任何明确的管理权限即可安装Oski。更重要的是,它包装在包装器有效载荷下。然后,一旦Oski加载到系统中,该负载就会自毁。因此,确保Oski的轨迹不会被检测到,并且保持隐藏状态。

Oski在12月的Dark Web论坛上崭露头角。它的创造者宣传它是从受害者那里窃取信息的完美工具。 Oski旨在获取有关加密钱包帐户,在线帐户凭据,信用卡号,银行帐户详细信息的数据。盗窃是彻底的。

当涉及渗透时,Oski窃取者转向HTTP协议以从受感染的最终用户系统传输数据。该数据将作为HTTP POST主体的一部分进行传输,并以压缩格式发送。例如,压缩文件。

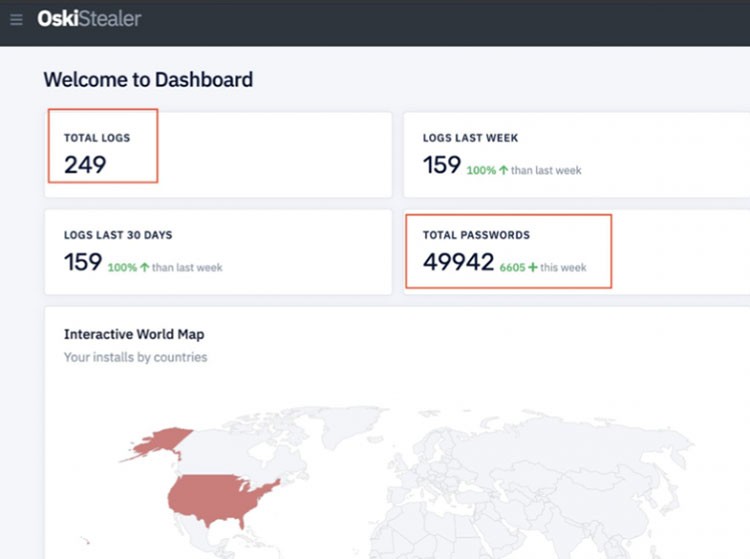

在12月发布Dark Web广告后的短时间内,Oski声称受害者名单相当可观,并窃取了大量私人信息。专家报告,该恶意软件拥有43336个被盗密码。 Oski设法吸引了一些人,这些人主要来自Google广告系列。仅仅十小时后,他们在进行调查后注意到,这个数字上升到了49,942,原木的数量从88个增加到了惊人的249个。

Oski报告了数据盗窃方面的进展和改进。资料来源:securityweek.com

最新的利用冠状病毒的网络攻击

网络骗子一直在寻找从人们的恐惧和天真中获利的方法。如上所述,他们的最新举动是围绕COVID-19大流行的公众关注。安全专家指出,他们针对路由器的攻击活动仅进行了短短几天,但在短时间内却造成了1,193多名受害者。这些网络攻击者针对的人主要位于美国,法国和德国。

恶意人员的目的是入侵路由器,随后将它们与路由器进行入侵并更改其设置。他们似乎主要集中在Linksys路由器上,通过蛮横的远程管理凭据来锁定它们。如果您没有Linksys,请不要松一口气。有报道称D-Link路由器也开始受到威胁。网络犯罪分子的攻击在不断发展。您必须保持警惕,不要依赖“这不会发生在我身上”的心态。

这些黑客劫持了您的路由器并更改了您的DNS IP地址。如上所述,DNS负责将您发送到与您键入并想要访问的网站相对应的IP地址。通过控制DNS设置,攻击者可以重命名DNS IP地址并将您重定向到[。]攻击者控制的网页。您可以在下面看到一些目标域的列表,这些骗子会将您重定向到。

- aws.amazon [。] com

- goo [。] gl

- 位[。] ly

- 华盛顿[。] edu

- imageshack [。]我们

- ufl [。] edu

- 迪士尼[。] com

- cox [。] net

- xhamster [。] com

- pubads.g.doubleclick [。] net

- tidd [。] ly

- redditblog [。] com

- fiddler2 [。] com

- winimage [。] com

用户遭受重定向的目标域的列表。资料来源:threatpost.com

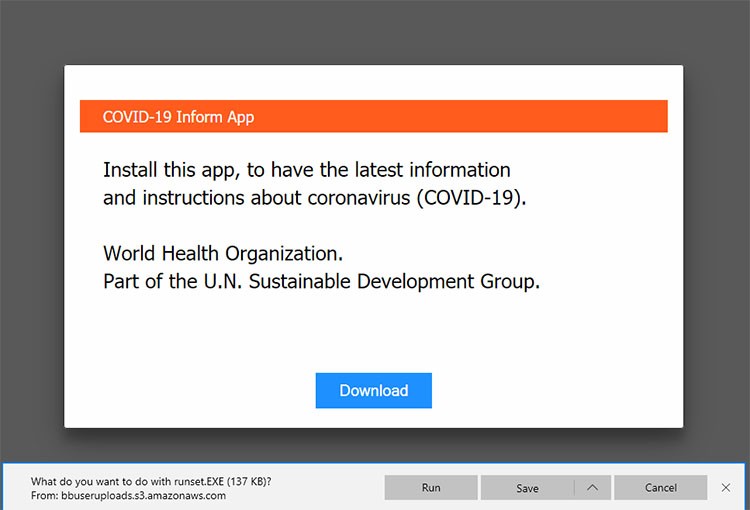

这些重定向的受害者往往被带到推广应用程序的站点。不一定每次都使用同一个应用程序,但是对于COVID-19爆发,它始终是一个应用程序。他们不仅会推送该应用程序,还会敦促用户如果希望“获得有关冠状病毒(COVID-19)的最新信息和说明”,则下载该应用程序。最重要的是,这些骗子声称信息来自世界卫生组织(WHO)。他们声称这是对他们的信任,希望您相信。不要为此而堕落。

COVID-19通知应用欺骗性升级和“下载”按钮。资料来源:threatpost.com

以无数冠状病毒为主题的页面推动了伪造的应用程序,并尽最大努力欺骗您下载它们。广告宣传所有应用程序都是有用的(即使不是必不可少的)工具,可以在这种大流行期间为您提供帮助。不要相信这是一个由恶意人员捏造的谎言。

这些骗子竭尽所能,使他们的谎言显得合法。该页面引以为豪的“下载”按钮具有“ href”标签或超链接,设置为google [。] com / chrome。这样,如果将鼠标光标停留在按钮上方,则可能会误以为它是可靠的。当您意识到已设置“单击”事件并将其更改为恶意URL时,外观就会开始破裂。

保护自己–花费最少的精力,避免了最大的伤害

您必须更改路由器附带的默认登录用户名和密码。创建更安全的凭据,以确保黑客入侵路由器不受恶意网络骗子的影响。

如果您有Linksys或D-Link路由器,请更改路由器的控制面板访问凭据。如果您没有这样的路由器,请仍然更改凭据!也要保护您的云帐户凭据。另外,保护路由器的任何远程管理帐户。这样,您将能够避免依赖强力战术或凭证填充攻击的接管。

如果要避免麻烦,头痛和麻烦,请不要忽视警告标志。如果有任何可疑的地方,请谨慎对待。多一点额外的注意会走很长的路。如果您要下载应用程序,请从Google Play等官方渠道下载。任何其他地方都应得到最高的戒备。