Kaprede rutere som brukes til å spre Coronavirus-skadelige apper

Vi lever gjennom en pandemi, og i denne tiden av uro har panikken rundt Coronavirus ennå ikke avtatt. Folk føler seg urolige og redde for hva som skal komme. I disse skremmende tider trives nettkriminelle. Ondsinnede individer utnytter COVID-19-tema cyberattacks og drar fordel av folks frykt. Booby-fanget URL-er, malware-angrep og svindel med innlevering av legitimasjon øker. Disse kjeltringene har sett det passe å spre programvare for datautfiltrering via phishing-e-poster, uavbrutt av moral. Det er ingen mangel på svindel og angrep.

Den siste Coronavirus-svindelen dreier seg om rutere. Cybercriminals har benyttet seg til å hacke rutere og endre DNS-innstillinger. Deres mål er å spre Coronavirus skadelig programvare, og deres utbrudd har allerede gjort krav på over tusen ofre. De ondsinnede hackerne har brukt Oski-informasjon stjeling malware for å utføre sine angrep.

Table of Contents

Hva er en DNS, og hvordan fungerer det?

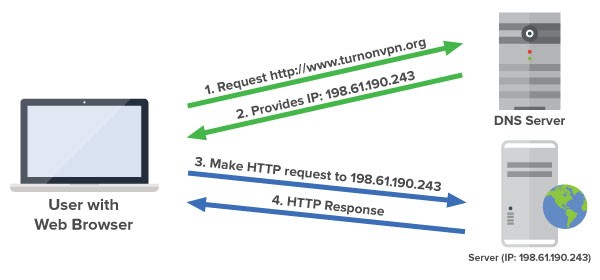

Domenenavnsystemet, ofte kjent som DNS, oversetter navn til IP-adresser. Du kan tenke på DNS som en navnedatabase, som inneholder domenenavn på internett, og gjør dem til IP-adresser. DNS gir informasjonen du trenger for å koble brukere til eksterne verter. Hvis du skriver inn et nettsted i en nettleser, ukjent for deg, kartlegger en server navnet til den tilhørende IP-adressen. Du kan se en skildring av prosessen på bildet nedenfor.

Prosessen med DNS å oversette navn til IP-adresser. Kilde: devopedia.org

For å utføre sine angrep kaprer hackere offerets ruter og endrer DNS-innstillingene. De sørger for at offeret blir omdirigert til nettsteder, som de kontrollerer. Og disse nettkriminelle-kontrollerte nettstedene er nettsteder som markedsfører skadelig-ridd Coronavirus-relatert innhold - enten kart, råd eller informasjon om COVID-19, og panikken rundt det. Disse nettstedene annonserer deretter for en rekke korrupte applikasjoner. Hvis offeret laster ned den ondsinnede programvaren ved å bruke det falske nettstedet, inviterer de store problemer til enheten sin. Ved å laste ned den ondsinnede appen tillater de i virkeligheten informasjonstjelende Oski-malware inn i systemet deres.

Oski, informasjonstjålet skadelig programvare - Hva trenger du å vite om det?

Oski har en nettbasert PHP kommando- og kontrollserver, som er i Russland. Naturligvis antar eksperter at det er der menneskene bak det ligger. Den er Windows-basert, som lar den målrette mot versjoner av x86 og x64 av Windows 7, 8, 8.1 og 10. Den vanlige infiltrasjonsteknikken inkluderer alle de vanlige mistenkte: malvertisering og phishing-kampanjer, nedlastning av kjøretøy, utnyttelse av kits. Malware kan også spre seg som en direkte zip-fil eller en kjørbar. Allsidigheten gir den ganske stor rekkevidde når det gjelder angrep. Det ser ut til at menneskene som prøver å spre infeksjonen, nå har satt søkelyset på en mer "direkte" tilnærming. De har begynt å målrette rutere og endre DNS-innstillinger, i den hensikt å omdirigere intetanende ofre til korrupte nettsteder og presse den ekle trusselen mot dem som et "nyttig verktøy."

Oski kan installeres uten eksplisitte administrative rettigheter. Dessuten kommer den innpakket under en nyttelast. Så når Oski blir lastet inn i systemet, ødelegger den nyttelasten selv. Dermed sikrer du at Oskis spor ikke blir oppdaget, og at de forblir skjult.

Oski tok seg til rette på Dark Web-fora i desember. Den ble annonsert av skaperne som det perfekte verktøyet for å stjele informasjon fra ofrene. Oski har som mål å beslaglegge data om krypto-lommebokontoer, legitimasjon på nettkonto, kredittkortnummer, bankkontodetaljer. Det er grundig i tyveriet sitt.

Når det gjelder eksfiltrering, vender Oski stealer seg til HTTP-protokollen for å overføre data fra det kompromitterte sluttbrukersystemet. Disse dataene blir overført som en del av HTTP POST-kroppen, og de blir sendt i et komprimert format. Som for eksempel en zip-fil.

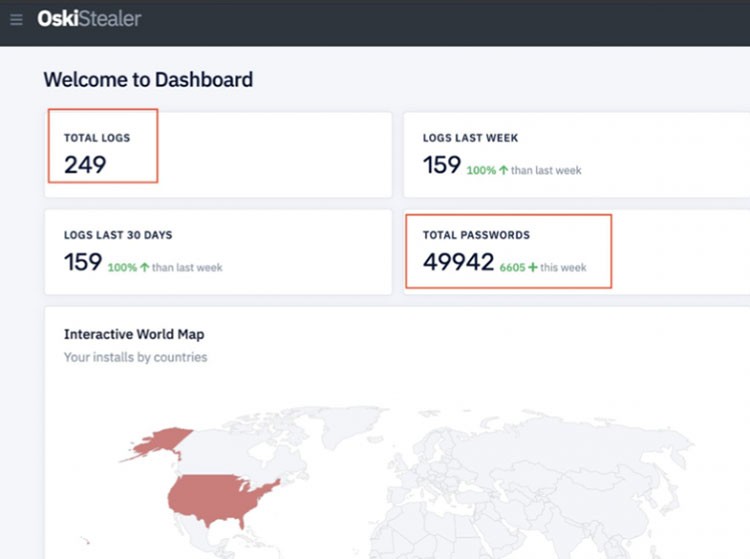

I løpet av den korte tiden etter sin Dark Web-annonse, i desember, har Oski hevdet ganske imponerende liste over ofre og har stjålet en mengde privat informasjon. Eksperter rapporterer at skadelig programvare har 43.336 stjålne passord. Et antall klarte Oski å nå, hovedsakelig fra Google-kampanjer. Bare ti timer senere, etter deres undersøkelse, bemerket de at antallet steg til 49 942, med en økning i tømmerstokkene fra 88 til den svimlende 249.

Oskis rapporterte fremgang og forbedring av datatyveri. Kilde: securityweek.com

Den nyeste cyberattacken som bruker Coronavirus

Cybercrooks ser alltid etter måter å tjene på folks frykt og naivitet. Som forklart ovenfor, deres siste anstrengelser byttes på offentlige bekymringer rundt COVID-19-pandemien. Sikkerhetseksperter bemerket at deres rutermålrettingskampanje bare har vært aktiv i bare noen få dager, men i løpet av den korte varigheten har de hevdet over 1193 ofre. Disse cyberangriperne er rettet mot mennesker, hovedsakelig lokalisert i USA, Frankrike og Tyskland.

De ondsinnede individene tar sikte på å hacke rutere, som de senere blander seg med, og endre innstillingene. De ser ut til å ha fokusert hovedsakelig på Linksys-rutere, og målrettet dem ved å brute-tvinge ekstern administrasjonsinformasjon. Hvis du ikke har en Linksys, må du ikke puste lettet ut ennå. Rapporter har kommet over at D-Link-rutere også har begynt å bli kompromittert. Cyberkriminellens angrep utvikler seg. Du må forbli årvåken og ikke stole på tankegangen 'det vil ikke skje meg'.

Disse hackerne kaprer ruteren din og endrer DNS IP-adressene dine. Som allerede forklart ovenfor, har DNS ansvaret for å sende deg til en IP-adresse som tilsvarer nettstedet du skrev inn og ønsket å besøke. Ved å gripe kontrollen over DNS-innstillingene, kan angriperne gi nytt navn til DNS-IP-adressene og omdirigere deg til [.] Angrepsstyrte websider. Du kan se en liste over noen av de målrettede domenene, disse skurkene viderekobler deg til nedenfor.

- aws.amazon [.] com

- goo [.] gl

- bit [.] ly

- Washington [.] edu

- Images [.] oss

- UFL [.] edu

- disney [.] com

- cox [.] net

- xHamster [.] com

- pubads.g.doubleclick [.] net

- Tidd [.] ly

- redditblog [.] com

- fiddler2 [.] com

- WinImage [.] com

Liste over målrettede domener som brukere får omdirigeringer til. Kilde: truepost.com

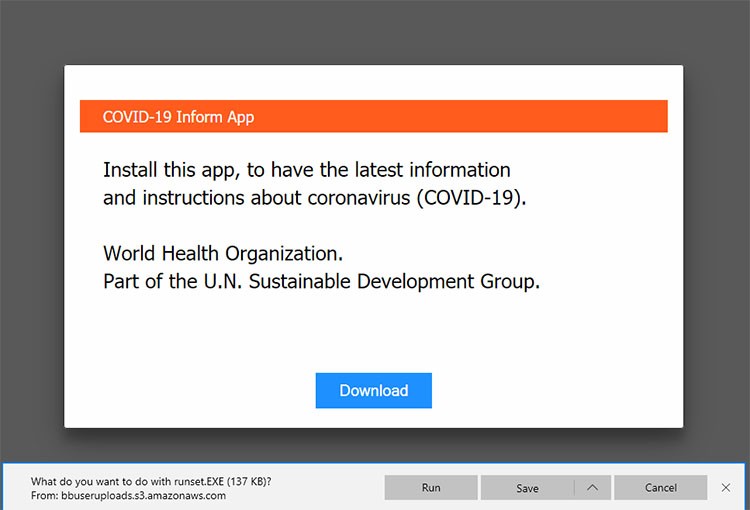

Ofre for disse viderekoblingene har en tendens til å bli ført til nettsteder som reklamerer for en app. Det er kanskje ikke den samme appen hver gang, men det er alltid en angående COVID-19-utbruddet. Ikke bare presser de appen, men de oppfordrer brukere til å laste ned den hvis de ønsker å "ha den nyeste informasjonen og instruksjonene om coronavirus (COVID-19)." Kirsebæret på toppen er at disse kjeltringene hevder at meldingen kommer fra ingen andre enn Verdens helseorganisasjon (WHO). Det er en påstand de utgjorde for troverdighet, og håper du tror. Ikke fall for det.

COVID-19 Informer svikaktig kampanje og LAST NED-knapp for app. Kilde: truepost.com

Det utallige sidene med Coronavirus-tema skyver lurapper og gjør sitt beste for å dupe deg til å laste ned dem. Alle applikasjoner blir annonsert som nyttige, om ikke viktige, verktøy for å hjelpe deg under denne pandemien. Tror ikke det. Det er en løgn, laget av ondsinnede individer.

Disse kjeltringene ga det sitt beste for å få løgnen til å virke legitim. Last ned-knappen, siden skryter av, har 'href' -koden eller hyperkoblingen, satt til google [.] Com / chrome. På den måten, hvis du holder musepekeren på toppen av knappen, kan du bli dyppet av at den er pålitelig. Fasaden begynner å sprekke når du innser at en "on-click" hendelse har fått satt seg, og den endrer URL til den ondsinnede.

Beskytt deg selv - minimumsinnsats, så unngår du maksimal skade

Du må endre standard brukernavn og passord for innlogging, som ruteren kommer i din besittelse. Lag sikrere legitimasjonsbeskrivelser for å sikre at hacking av ruteren din blir stående av bordet for ondsinnede nettkroker.

Hvis du har en Linksys- eller D-Link-ruter, endrer du ruteren på kontrollpanelets tilgangsinformasjon. Hvis du ikke har en slik ruter, kan du likevel endre legitimasjonsbeskrivelsen! Beskytt legitimasjonsbeskrivelser for skyen din. Sikre deg også en ekstern administrasjonskonto for ruterne dine. På den måten vil du klare å unngå overtakelser som er avhengige av brute-tvangstaktikk eller angrep fra legitimasjon.

Hvis du ønsker å unngå problemer, hodepine og problemer med å håndtere angrepet, må du ikke ignorere advarselsskiltene. Hvis noe virker mistenkelig, behandle det med passende mengde forsiktighet. Litt ekstra oppmerksomhet går langt. Hvis du ønsker å laste ned en app, gjør du det fra offisielle kilder, for eksempel Google Play. Ethvert annet sted fortjener å bli behandlet med den største årvåkenhet.