Az eltérített útválasztók a Coronavirus Malware-Ridden alkalmazások terjesztésére szolgálnak

Pandémián élünk, és ebben a nyugtalanság idején a Coronavírust körülvevő pániknak még nem szűnik meg. Az emberek nyugtalanul és félek attól, hogy mi jön. Ilyen ijesztő időkben a számítógépes bűnözők virágzik. A rosszindulatú személyek kihasználják a COVID-19 témájú kibertámadásaikat, és kihasználják az emberek félelmét. A booby-csapdába esett URL-ek, a rosszindulatú programok támadásainak és a hitelesítő adatokkal kitöltött csalások száma egyre növekszik. Ezek a csalók megfelelőnek találták az adatkifiltrációval kapcsolatos rosszindulatú szoftverek adathalász e-mailek útján történő terjesztését, az erkölcs nélkül. Nincs hiány csalásokról és támadásokról.

A legújabb Coronavírus-átverés az útválasztók körül forog. A számítógépes bűnözők leálltak az útválasztók feltöréséről és a DNS-beállítások megváltoztatásáról. Céljuk a Coronavirus malware terjesztése, és tombolásaiknak már több mint ezer áldozata van. A rosszindulatú hackerek az Oski információt ellopó rosszindulatú programokat használják támadásaik végrehajtására.

Table of Contents

Mi a DNS és hogyan működik?

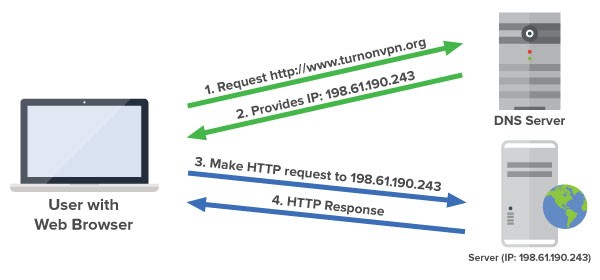

A domain névrendszer, közismert néven DNS, a neveket internetes protokoll (IP) címekre fordítja. Gondolhat a DNS-re mint elnevezési adatbázisra, amely internetes domainneveket tartalmaz, és IP-címekké változtatja azokat. A DNS a felhasználók távoli gazdagépekhez történő kapcsolódásához szükséges információkat biztosítja. Ha weboldalt ír be böngészőbe, ismeretlen ismerettel, a szerver leképezi a nevet a megfelelő IP-címre. A folyamat ábráját az alábbi képen láthatja.

A DNS névnek IP-címre történő fordításának folyamata. Forrás: devopedia.org

A támadások végrehajtásához a hackerek eltérítik az áldozat útválasztóját, és megváltoztatják a DNS-beállításokat. Biztosítják, hogy az áldozatot átirányítsák az általuk ellenőrzött webhelyekre. És ezek a számítógépes bűnözők által ellenőrzött oldalak reklámozzák a rosszindulatú szoftverek által terjesztett Coronavírus- tartalmat - vagy térképeket, tanácsokat, vagy bármilyen információt a COVID-19-ről és a körülötte lévő pánikról. Ezek a webhelyek különféle korrupt alkalmazásokat hirdetnek. Ha az áldozat a hamis webhelyről tölti le a rosszindulatú szoftvert, akkor komoly problémákat hív fel az eszközükbe. A rosszindulatú alkalmazás letöltésével valójában lehetővé teszik az információs lopást okozó Oski rosszindulatú programokat a rendszerükbe.

Oski, az információlopó malware - Mit kell tudni róla?

Az Oski-nak van egy web alapú PHP parancs- és vezérlőszervere, amely Oroszországban található. A szakértők természetesen feltételezik, hogy ott vannak az emberek mögött. Ez Windows alapú, amely lehetővé teszi a Windows 7, 8, 8.1 és 10 x86 és x64 verzióinak megcélzását. A szokásos beszivárgási technikák magukban foglalják a szokásos gyanúsítottakat: rosszindulatú és adathalász kampányok, meghajtók általi letöltések, kihasználó készletek. A rosszindulatú program akár ZIP-fájlként vagy végrehajtható fájlként is terjedhet. Sokoldalúságának köszönhetően a támadások meglehetősen nagy tartományban vannak. Úgy tűnik, hogy az emberek, akik megpróbálják elterjedni a fertőzést, most egy „közvetlen” megközelítésre állították a figyelmüket. Megkezdték az útválasztók megcélzását és a DNS-beállítások megváltoztatását, a gyanútlan áldozatok korrupt webhelyekre való átirányításának szándéka, és „hasznos eszközként” rontják őket a csúnya fenyegetést.

Az Oski kifejezetten adminisztratív jogok nélkül telepíthető. Sőt, a csomagolóeszköz csomagolása után jön létre. Ezután, amint Oski bekerül a rendszerbe, az a hasznos teher önpusztít. Így biztosítva, hogy Oski nyomvonalait ne lehessen észlelni, és rejtett marad.

Oski decemberben megjelent a Dark Web fórumokon. Az alkotók reklámozták, mivel ez tökéletes eszköz az információk ellopására az áldozatoktól. Az Oski célja a kripto-pénztárca-számlák, az online számla-hitelesítő adatok, a hitelkártya-számok és a bankszámla-adatok megragadása. Alapos a lopásában.

A szűrésről az Oski stealer HTTP protokollra fordul, hogy továbbítsa az adatokat a sérült végfelhasználói rendszerből. Ezeket az adatokat a HTTP POST törzs részeként továbbítják, és tömörített formátumban küldik el. Például egy csomagolt fájl.

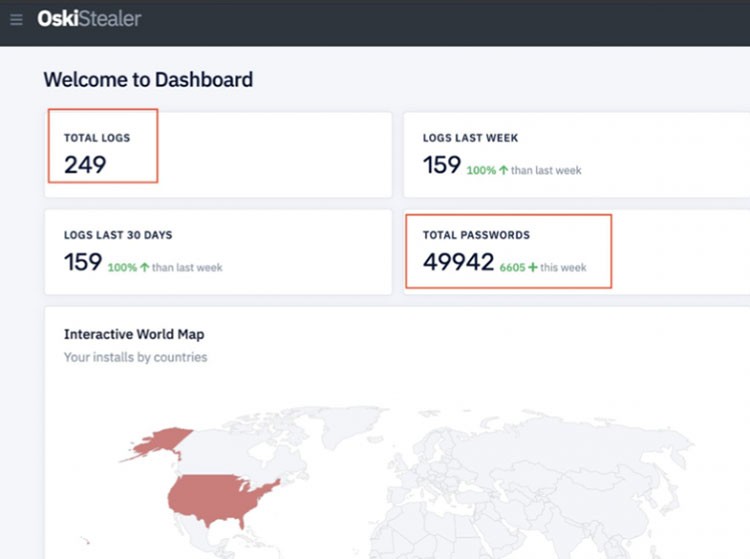

A sötét webhirdetés után rövid idő alatt, decemberben, Oski állította a lenyűgöző áldozatok listáját, és rengeteg személyes információt lopott el. A szakértők szerint a rosszindulatú programok 43 336 lopott jelszóval rendelkeznek. Egy számot, Oski-nak sikerült elérnie, főleg a Google kampányaiból. Alig tíz órával később, a vizsgálatot követően, megfigyelték, hogy a szám 49 942-re nőtt, a naplók 88-ról pedig megdöbbentő 249-re növekedtek.

Oski beszámolt az adatlopás előrehaladásáról és javulásáról. Forrás: securityweek.com

A legújabb Coronavírus-kiaknázó cyberack

A cybercrooksok mindig arra törekszenek, hogy kihasználják az emberek félelmét és naivitását. Mint fentebb kifejtettük, legutóbbi törekvéseik a COVID-19 világjárvány körül felmerülő közvélemény aggodalmait zsákmányolják. A biztonsági szakértők megjegyezték, hogy az útválasztókat célzó kampányuk mindössze néhány napig aktív volt, ám ebben a rövid időtartamban több mint 1193 áldozatot követelt el. Ezek a számítógépes támadók embereket céloznak meg, elsősorban az Egyesült Államokban, Franciaországban és Németországban.

A rosszindulatú egyének célja az útválasztók feltörése, amelyekkel később közbeiktetnek, és megváltoztatják a beállításokat. Úgy tűnik, hogy elsősorban a Linksys útválasztókra összpontosítottak, és távoli kezelési hitelesítő adatok brutális kényszerítésével célozták meg őket. Ha nem rendelkezik Linksys-rel, akkor még ne lélegezzen megkönnyebbülten. Jelentések merültek fel arról, hogy a D-Link útválasztók szintén veszélybe kerülnek. A számítógépes bűnözők támadása tovább fejlődik. Ébernek kell maradnia, és nem szabad támaszkodnia a „velem nem fog megtörténni” gondolkodásmódra.

Ezek a hackerek eltérítik az útválasztót, és megváltoztatják a DNS IP-címeit. Mint fentebb már kifejtésre került, a DNS felelőssége, hogy IP-címre küldje Önt, amely megfelel a beírt és a meglátogatni kívánt weboldalnak. A DNS-beállítások feletti ellenőrzés megragadásával a támadók átnevezhetik a DNS IP-címeit, és átirányíthatják Önt a.. Támadó által vezérelt weboldalakra. Az alábbiakban láthatja néhány megcélzott domain listáját, ezek a bűnözők átirányítják Önt a következőkre.

- aws.amazon [.] com

- goo [.] gl

- bit [.] ly

- Washington [.] edu

- ImageShack [.] minket

- UFL [.] edu

- disney [.] com

- cox [.] net

- xHamster [.] com

- pubads.g.doubleclick [.] net

- Tidd [.] ly

- redditblog [.] com

- fiddler2 [.] com

- WinImage [.] com

Célzott domainek felsorolása, amelyekre a felhasználók átirányításokat szenvednek. Forrás: feverpost.com

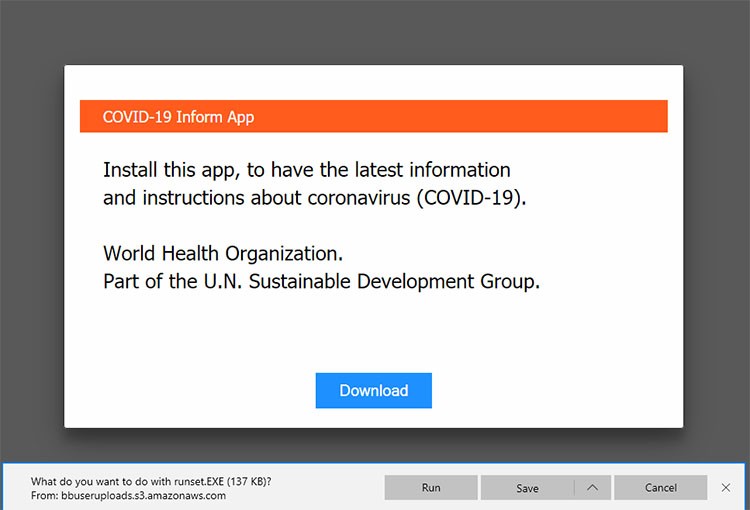

Ezen átirányítás áldozatai általában webhelyre kerülnek, amelyek egy alkalmazást népszerűsítik. Lehet, hogy nem mindig ugyanaz az alkalmazás, de mindig egy a COVID-19 kitörésével kapcsolatban. Nem csak az alkalmazást tolják le, hanem arra ösztönzik a felhasználókat, hogy töltsék le azt, ha "a koronavírussal (COVID-19) kapcsolatos legfrissebb információk és utasítások rendelkeznek". A cseresznye a tetején az, hogy ezek a csalók azt állítják, hogy az üzenet nem más, mint az Egészségügyi Világszervezet (WHO) érkezik. Ez egy olyan állítás, amelyet ők állítottak fel megbízhatóságuk miatt, és remélem, hiszel. Ne ess bele.

COVID-19 Tájékoztatja az alkalmazás hamis promócióját és a Letöltés gombot. Forrás: feverpost.com

A rengeteg Coronavirus-témájú oldal nyomja a hamis alkalmazásokat, és mindent megtesz annak érdekében, hogy megkísérelje őket letöltésre. Az összes alkalmazást hasznos, ha nem nélkülözhetetlen eszközként reklámozzák a járvány idején. Nem hiszem el. Ez egy hazugság, amelyet rosszindulatú személyek készítettek.

Ezek a csalók mindent megtették annak érdekében, hogy hazugságuk legitimnek tűnjön. Az oldal büszkélkedése esetén a 'href' címkével vagy hiperhivatkozással a google [.] Com / chrome van beállítva. Ilyen módon, ha az egérmutatót a gomb tetején tartja, megkárosodhat, hogy megbízható. A homlokzat akkor kezd repedni, amikor rájössz, hogy egy kattintásos esemény be lett állítva, és megváltoztatja az URL-t a rosszindulatúra.

Védje magát - minimális erőfeszítés, és elkerülheti a maximális károkat

Meg kell változtatnia az alapértelmezett bejelentkezési felhasználónevet és jelszót, amelyekkel az útválasztó a birtokában van. Készítsen biztonságosabb hitelesítő adatokat annak biztosítása érdekében, hogy az útválasztó hackelése továbbra is az asztalról maradjon a rosszindulatú cyberrook miatt.

Ha rendelkezik Linksys vagy D-Link útválasztóval, változtassa meg az útválasztó vezérlőpultjának hozzáférési adatait. Ha még nem rendelkezik ilyen útválasztóval, cserélje ki a hitelesítő adatokat! Védje a felhőalapú fiók hitelesítő adatait is. Biztosítson minden távoli kezelési fiókot útválasztóinak. Ily módon elkerülheti az átruházásokat, amelyek a brutális erőszakos taktikára vagy a hitelesítő adatok kitöltésére irányuló támadásokra támaszkodnak.

Ha el akarja kerülni a gondot, fejfájást és a támadással kapcsolatos problémákat, ne hagyja figyelmen kívül a figyelmeztető jeleket. Ha valami gyanúsnak tűnik, akkor megfelelő óvatossággal kezelje azt. Kissé nagy figyelmet fordítunk messze. Ha letölt egy alkalmazást, akkor tegye azt hivatalos forrásokból, például a Google Playből. Bármely más hely megérdemli, hogy a legnagyobb éberséggel bánjunk.