Entführte Router zur Verbreitung von von Malware befallenen Coronavirus-Apps

Wir erleben eine Pandemie und in dieser Zeit der Unruhe hat die Panik um Coronavirus noch nicht nachgelassen. Die Menschen fühlen sich unwohl und haben Angst vor dem, was kommen wird. In diesen beängstigenden Zeiten gedeihen Cyberkriminelle. Böswillige Personen nutzen Cyberangriffe zum Thema COVID-19 und profitieren von der Angst der Menschen. Von Sprengfallen gefangene URLs, Malware-Angriffe und Betrug mit Anmeldeinformationen nehmen zu. Diese Gauner haben es für angebracht gehalten, Malware zur Datenexfiltration über Phishing-E-Mails zu verbreiten, ohne von der Moral betroffen zu sein. An Betrug und Angriffen mangelt es nicht.

Der neueste Coronavirus-Betrug dreht sich um Router. Cyberkriminelle haben es sich zur Aufgabe gemacht, Router zu hacken und DNS-Einstellungen zu ändern. Ihr Ziel ist es, Coronavirus-Malware zu verbreiten, und ihr Amoklauf hat bereits über tausend Opfer gefordert. Die böswilligen Hacker haben die Oski-Malware verwendet, um ihre Angriffe auszuführen.

Table of Contents

Was ist ein DNS und wie funktioniert es?

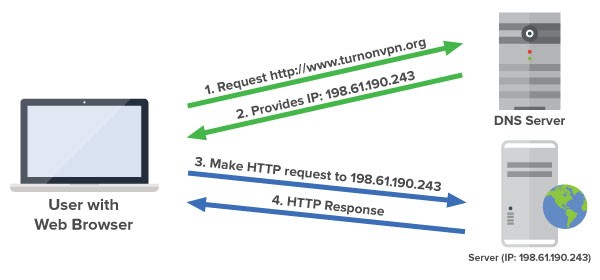

Das Domain Name System, allgemein bekannt als DNS, übersetzt Namen in IP-Adressen (Internet Protocol). Sie können sich DNS als eine Namensdatenbank vorstellen, die Internetdomänennamen enthält und diese in IP-Adressen umwandelt. DNS bietet die Informationen, die Sie benötigen, um Benutzer mit Remote-Hosts zu verbinden. Wenn Sie eine Website ohne Ihr Wissen in einen Browser eingeben, ordnet ein Server den Namen der entsprechenden IP-Adresse zu. Sie können eine Darstellung des Prozesses in der Abbildung unten sehen.

Der Prozess der DNS-Übersetzung von Namen in IP-Adressen. Quelle: devopedia.org

Um ihre Angriffe auszuführen, entführen Hacker den Router des Opfers und ändern die DNS-Einstellungen. Sie stellen sicher, dass das Opfer auf Websites weitergeleitet wird, die sie kontrollieren. Bei diesen von Cyberkriminellen kontrollierten Websites handelt es sich um von Malware durchsetzte Coronavirus-bezogene Inhalte - entweder Karten, Ratschläge oder Informationen zu COVID-19 und der damit verbundenen Panik. Diese Websites bewerben dann eine Vielzahl von beschädigten Anwendungen. Wenn das Opfer die schädliche Software über die gefälschte Website herunterlädt, führt dies zu erheblichen Problemen auf seinem Gerät. Durch das Herunterladen der bösartigen App ermöglichen sie tatsächlich, dass Oski-Malware Informationen in ihr System stiehlt.

Oski, die Malware, die Informationen stiehlt - Was müssen Sie darüber wissen?

Oski verfügt über einen webbasierten PHP-Befehls- und Kontrollserver in Russland. Experten gehen natürlich davon aus, dass sich dort die Menschen dahinter befinden. Es basiert auf Windows und ermöglicht die Ausrichtung auf x86- und x64-Versionen von Windows 7, 8, 8.1 und 10. Zu den Standard-Infiltrationstechniken gehören alle üblichen Verdächtigen: Malvertising- und Phishing-Kampagnen, Drive-by-Downloads, Exploit-Kits. Die Malware kann sich auch als direkt komprimierte Datei oder als ausführbare Datei verbreiten. Seine Vielseitigkeit verleiht ihm die nötige Reichweite, wenn es um Angriffe geht. Es scheint, dass die Menschen, die versuchen, die Infektion zu verbreiten, nun einen „direkteren“ Ansatz im Visier haben. Sie haben begonnen, auf Router abzuzielen und die DNS-Einstellungen zu ändern, um ahnungslose Opfer auf beschädigte Websites umzuleiten und die böse Bedrohung als "nützliches Werkzeug" auf sie zu übertragen.

Oski kann ohne explizite Administratorrechte installiert werden. Darüber hinaus wird es unter einer Wrapper-Nutzlast verpackt. Sobald Oski in das System geladen wird, zerstört sich diese Nutzlast selbst. So stellen Sie sicher, dass Oskis Spuren nicht erkannt werden und verborgen bleiben.

Oski hat im Dezember seinen Weg in die Dark Web-Foren gefunden. Es wurde von seinen Schöpfern als das perfekte Werkzeug beworben, um Informationen von seinen Opfern zu stehlen. Oski ist bestrebt, Daten auf Crypto-Wallet-Konten, Online-Kontoanmeldeinformationen, Kreditkartennummern und Bankkontodaten zu erfassen. Es ist gründlich in seinem Diebstahl.

Wenn es um Exfiltration geht, greift der Oski-Stealer auf das HTTP-Protokoll zurück, um Daten vom gefährdeten Endbenutzersystem zu übertragen. Diese Daten werden als Teil des HTTP-POST-Körpers übertragen und in einem komprimierten Format gesendet. Wie zum Beispiel eine komprimierte Datei.

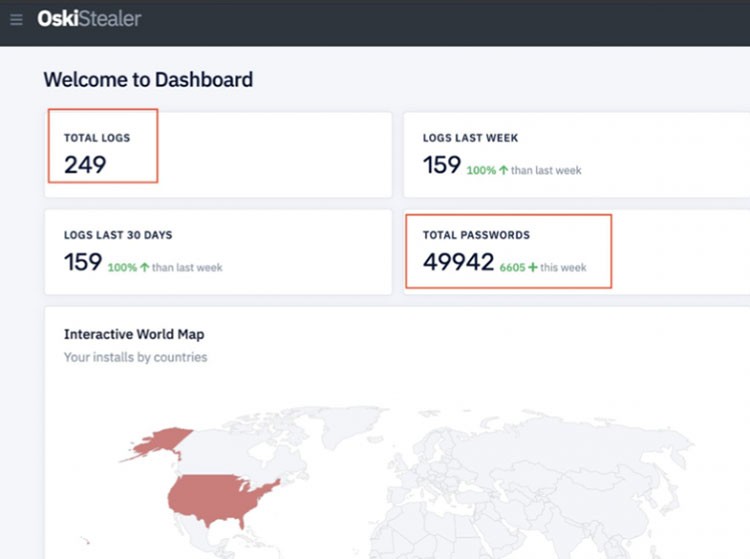

In der kurzen Zeit nach seiner Dark Web-Werbung im Dezember hat Oski die beeindruckende Liste der Opfer beansprucht und eine Vielzahl privater Informationen gestohlen. Experten berichten, dass die Malware 43.336 gestohlene Passwörter besitzt. Eine Nummer, die Oski vor allem durch Google-Kampagnen erreichen konnte. Nur zehn Stunden später, nach ihrer Untersuchung, stellten sie fest, dass die Zahl auf 49.942 stieg, mit einem Anstieg der Protokolle von 88 auf erstaunliche 249.

Oski berichtete über Fortschritte und Verbesserungen beim Datendiebstahl. Quelle: securityweek.com

Der neueste Cyberangriff, der Coronavirus ausnutzt

Cybercrooks suchen immer nach Wegen, um von der Angst und Naivität der Menschen zu profitieren. Wie oben erläutert, sind ihre jüngsten Bemühungen auf öffentliche Bedenken im Zusammenhang mit der COVID-19-Pandemie zurückzuführen. Sicherheitsexperten stellten fest, dass ihre Router-Targeting-Kampagne erst seit wenigen Tagen aktiv ist, in dieser kurzen Zeit jedoch mehr als 1.193 Opfer gefordert wurden. Diese Cyber-Angreifer zielen auf Personen ab, die sich hauptsächlich in den USA, Frankreich und Deutschland befinden.

Die böswilligen Personen zielen darauf ab, Router zu hacken, mit denen sie sich später einmischen, und ihre Einstellungen zu ändern. Sie scheinen sich hauptsächlich auf Linksys-Router konzentriert zu haben und sie durch brutales Erzwingen von Anmeldeinformationen für die Remoteverwaltung ins Visier genommen zu haben. Wenn Sie keinen Linksys besitzen, atmen Sie noch nicht erleichtert auf. Es wurde berichtet, dass auch D-Link-Router kompromittiert wurden. Der Angriff der Cyberkriminellen entwickelt sich weiter. Sie müssen wachsam bleiben und sich nicht auf die Einstellung verlassen, dass mir nichts passieren wird.

Diese Hacker entführen Ihren Router und ändern Ihre DNS-IP-Adressen. Wie oben bereits erläutert, ist der DNS dafür verantwortlich, Sie an eine IP-Adresse zu senden, die der Website entspricht, die Sie eingegeben haben und die Sie besuchen wollten. Durch Übernahme der Kontrolle über die DNS-Einstellungen können die Angreifer die DNS-IP-Adressen umbenennen und Sie zu [.] Angreifergesteuerten Webseiten umleiten. Unten sehen Sie eine Liste einiger der Zieldomänen, zu denen diese Gauner Sie weiterleiten.

- aws.amazon [.] com

- goo [.] gl

- etwas [.] ly

- Washington [.] Edu

- imageshack [.] uns

- ufl [.] edu

- disney [.] com

- cox [.] net

- xhamster [.] com

- pubads.g.doubleclick [.] net

- tidd [.] ly

- redditblog [.] com

- fiddler2 [.] com

- winimage [.] com

Liste der Zieldomänen, zu denen Benutzer Weiterleitungen erhalten. Quelle: Bedrohungspost.com

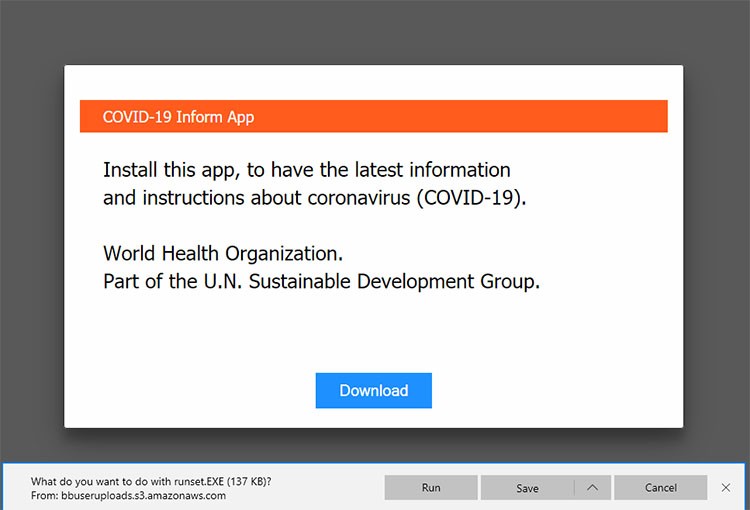

Opfer dieser Weiterleitungen werden in der Regel zu Websites weitergeleitet, die für eine App werben. Es ist möglicherweise nicht jedes Mal dieselbe App, aber es ist immer eine in Bezug auf den COVID-19-Ausbruch. Sie pushen nicht nur die App, sondern fordern die Benutzer auf, sie herunterzuladen, wenn sie "die neuesten Informationen und Anweisungen zu Coronavirus (COVID-19) erhalten möchten". Die Kirsche an der Spitze ist, dass diese Gauner behaupten, dass die Botschaft von niemand anderem als der Weltgesundheitsorganisation (WHO) stammt. Das ist eine Behauptung, die sie für ihre Glaubwürdigkeit wettgemacht haben, und ich hoffe, Sie glauben. Fall nicht darauf rein.

COVID-19 Informieren Sie die App über betrügerische Werbung und die Schaltfläche DOWNLOAD. Quelle: Bedrohungspost.com

Die unzähligen Seiten mit Coronavirus-Themen bringen Schein-Apps auf den Punkt und geben ihr Bestes, um Sie zum Herunterladen zu verleiten. Alle Anwendungen werden als nützliche, wenn nicht sogar wesentliche Tools beworben, die Sie bei dieser Pandemie unterstützen. Glaube das nicht. Es ist eine Lüge, die von böswilligen Personen erfunden wurde.

Diese Gauner gaben ihr Bestes, um ihre Lüge als legitim erscheinen zu lassen. Auf der Download-Schaltfläche der Seite ist das Tag "href" oder der Hyperlink auf "google [.] Com / chrome" gesetzt. Auf diese Weise werden Sie möglicherweise getäuscht, dass es zuverlässig ist, wenn Sie den Mauszeiger über der Schaltfläche halten. Die Fassade beginnt zu knacken, wenn Sie feststellen, dass ein "On-Click" -Ereignis festgelegt wurde, und die URL in die böswillige geändert wird.

Schützen Sie sich - minimaler Aufwand und vermeiden Sie maximalen Schaden

Sie müssen den Standard-Login-Benutzernamen und das Standard-Passwort ändern, mit denen der Router in Ihren Besitz kommt. Erstellen Sie sicherere Anmeldeinformationen, um sicherzustellen, dass das Hacken Ihres Routers für böswillige Cybercrooks vom Tisch bleibt.

Wenn Sie einen Linksys- oder D-Link-Router haben, ändern Sie die Zugangsdaten des Bedienfelds des Routers. Wenn Sie keinen solchen Router haben, ändern Sie trotzdem die Anmeldeinformationen! Schützen Sie auch die Anmeldeinformationen Ihres Cloud-Kontos. Sichern Sie außerdem jedes Remoteverwaltungskonto für Ihre Router. Auf diese Weise vermeiden Sie Übernahmen, die auf Brute-Forcing-Taktiken oder Angriffen zum Ausfüllen von Anmeldeinformationen beruhen.

Wenn Sie Ärger, Kopfschmerzen und Probleme beim Umgang mit dem Angriff vermeiden möchten, ignorieren Sie die Warnzeichen nicht. Wenn etwas verdächtig erscheint, behandeln Sie es mit der entsprechenden Vorsicht. Ein wenig zusätzliche Aufmerksamkeit reicht weit. Wenn Sie eine App herunterladen möchten, tun Sie dies aus offiziellen Quellen wie Google Play. Jeder andere Ort verdient es, mit äußerster Wachsamkeit behandelt zu werden.