Router dirottati utilizzati per diffondere app malware Coronavirus

Stiamo vivendo una pandemia, e in questo momento di agitazione, il panico che circonda Coronavirus deve ancora placarsi. Le persone si sentono a disagio e spaventate da ciò che verrà. In questi tempi spaventosi, i criminali informatici prosperano. Le persone maligne sfruttano gli attacchi informatici a tema COVID-19 e traggono profitto dalla paura delle persone. Sono in aumento URL di trappole esplosive, attacchi di malware e truffe per il rilascio di credenziali. Questi truffatori lo hanno ritenuto idoneo a diffondere malware di esfiltrazione di dati tramite e-mail di phishing, non disturbato dalla moralità. Non mancano truffe e attacchi.

L'ultima truffa di Coronavirus ruota attorno ai router. I criminali informatici si sono piegati all'hacking dei router e alla modifica delle impostazioni DNS. Il loro obiettivo è diffondere il malware Coronavirus e la loro furia ha già causato oltre mille vittime. Gli hacker malintenzionati hanno utilizzato il malware di furto di informazioni Oski per eseguire i loro attacchi.

Table of Contents

Che cos'è un DNS e come funziona?

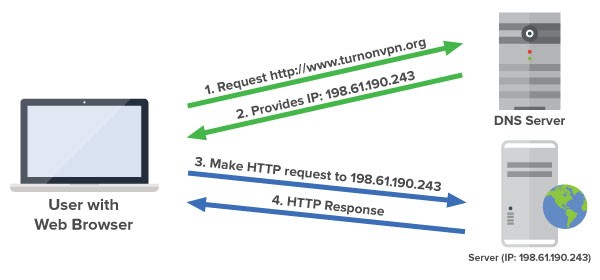

Il sistema di nomi di dominio, comunemente noto come DNS, traduce i nomi in indirizzi IP (Internet Protocol). Puoi pensare al DNS come a un database di denominazione, che contiene nomi di dominio Internet e li trasforma in indirizzi IP. DNS fornisce le informazioni necessarie per connettere gli utenti agli host remoti. Se si digita un sito Web in un browser, all'insaputa dell'utente, un server associa il nome al suo indirizzo IP corrispondente. Puoi vedere una rappresentazione del processo nell'immagine qui sotto.

Il processo di DNS che traduce i nomi in indirizzi IP. Fonte: devopedia.org

Per eseguire i loro attacchi, gli hacker dirottano il router della vittima e modificano le impostazioni DNS. Assicurano che la vittima venga reindirizzata a siti Web che controllano. Inoltre, questi siti controllati da criminali informatici sono quelli che promuovono contenuti correlati a Coronavirus corretti da malware : mappe, consigli o qualsiasi informazione relativa a COVID-19 e il panico che li circonda. Questi siti, quindi, pubblicizzano una varietà di applicazioni corrotte. Se la vittima scarica il software dannoso utilizzando il sito fasullo, invita i principali problemi nel proprio dispositivo. Scaricando l'app dannosa, in realtà, consentono al malware Oski di rubare informazioni nel loro sistema.

Oski, il malware che ruba informazioni - Cosa devi sapere al riguardo?

Oski ha un server di comando e controllo PHP basato sul web, che si trova in Russia. Naturalmente, gli esperti presumono che sia lì che si trovano le persone dietro di esso. È basato su Windows, che gli consente di scegliere come target le versioni x86 e x64 di Windows 7, 8, 8.1 e 10. Le sue tecniche di infiltrazione standard includono tutti i soliti sospetti: campagne di malvertising e phishing, download drive-by, kit di exploit. Il malware può anche diffondersi come file zippato diretto o eseguibile. La sua versatilità gli conferisce abbastanza la portata quando si tratta di attacchi. Sembra che le persone che stanno tentando di diffondere l'infezione, abbiano ora messo gli occhi su un approccio più "diretto". Hanno iniziato a colpire i router e modificare le impostazioni DNS, con l'intenzione di reindirizzare le vittime ignare a siti corrotti e spingere la brutta minaccia su di loro come "strumento utile".

Oski può essere installato senza diritti amministrativi espliciti. Inoltre, viene avvolto in un payload wrapper. Quindi, una volta che Oski viene caricato nel sistema, quel payload si autodistrugge. Pertanto, assicurando che le tracce di Oski non possano essere rilevate e rimangano nascoste.

Oski si è fatto strada sui forum Dark Web a dicembre. È stato pubblicizzato dai suoi creatori come lo strumento perfetto per rubare informazioni alle sue vittime. Oski mira a raccogliere dati su conti cripto-wallet, credenziali di account online, numeri di carta di credito, dettagli del conto bancario. È completo nel suo furto.

Quando si tratta di esfiltrazione, il ladro di Oski passa al protocollo HTTP per trasmettere dati dal sistema dell'utente finale compromesso. Tali dati vengono trasferiti come parte del corpo POST HTTP e vengono inviati in un formato compresso. Ad esempio un file zippato.

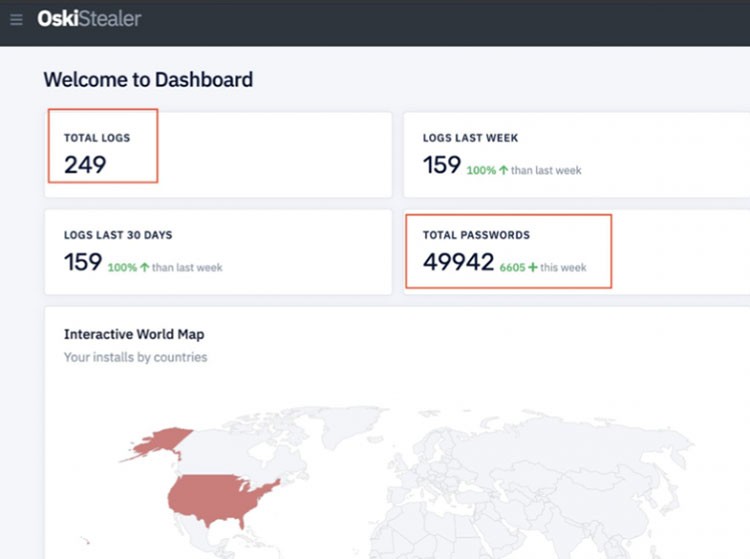

Nel breve periodo successivo alla sua pubblicità su Dark Web, a dicembre, Oski ha rivendicato un impressionante elenco di vittime e ha rubato una moltitudine di informazioni private. Gli esperti segnalano che il malware possiede 43.336 password rubate. Un numero che Oski è riuscito a raggiungere, principalmente dalle campagne di Google. Solo dieci ore dopo, dopo la loro indagine, hanno notato che il numero è salito a 49.942, con un aumento dei tronchi da 88 a 249 sconcertanti.

Oski ha riportato progressi e miglioramenti nel furto di dati. Fonte: securityweek.com

L'ultimo attacco informatico che sfrutta il Coronavirus

I cybercrook cercano sempre modi per trarre profitto dalla paura e dall'ingenuità delle persone. Come spiegato sopra, i loro ultimi sforzi fanno leva sulle preoccupazioni del pubblico riguardo alla pandemia di COVID-19. Gli esperti di sicurezza hanno notato che la loro campagna di targeting per router è stata attiva solo per pochi giorni, ma in quella breve durata ha causato oltre 1.193 vittime. Questi cyber aggressori prendono di mira persone, situate principalmente negli Stati Uniti, in Francia e in Germania.

Le persone malintenzionate mirano a hackerare i router, con i quali in seguito si immischiano e modificano le loro impostazioni. Sembrano essersi concentrati principalmente sui router Linksys, mirandoli con le credenziali di gestione remota forzate. Se non possiedi un Linksys, non emettere ancora un sospiro di sollievo. Sono stati segnalati casi in cui anche i router D-Link hanno iniziato a essere compromessi. L'attacco dei criminali informatici si evolve. Devi rimanere vigile e non fare affidamento sulla mentalità "non mi succederà".

Questi hacker dirottano il tuo router e alterano i tuoi indirizzi IP DNS. Come già spiegato in precedenza, il DNS ha la responsabilità di inviarti a un indirizzo IP corrispondente al sito Web digitato e che desideri visitare. Assumendo il controllo delle impostazioni DNS, gli aggressori possono rinominare gli indirizzi IP DNS e reindirizzare l'utente a [.] Pagine Web controllate dagli aggressori. Puoi vedere un elenco di alcuni dei domini target, questi truffatori ti reindirizzano, di seguito.

- aws.amazon [.] com

- goo [.] gl

- bit [.] ly

- Washington [.] edu

- ImageShack [.] noi

- UFL [.] edu

- disney [.] com

- cox [.] net

- xhamster [.] com

- pubads.g.doubleclick [.] net

- TIDD [.] ly

- redditblog [.] com

- fiddler2 [.] com

- WinImage [.] com

Elenco di domini target, a cui gli utenti subiscono reindirizzamenti. Fonte: threatpost.com

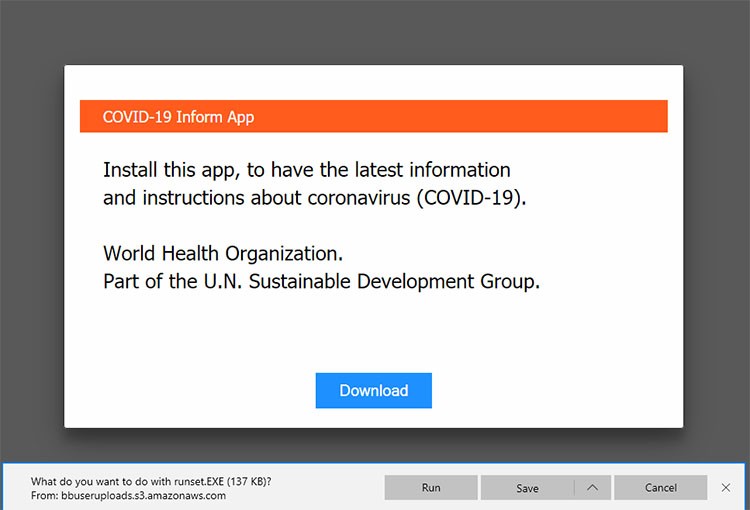

Le vittime di questi reindirizzamenti tendono ad essere portate sui siti, che promuovono un'app. Potrebbe non essere sempre la stessa app, ma è sempre una per quanto riguarda l'epidemia di COVID-19. Non solo spingono l'app, ma esortano gli utenti a scaricarla se desiderano "avere le informazioni e le istruzioni più recenti sul coronavirus (COVID-19)". La ciliegina sulla torta è che questi truffatori affermano che il messaggio non proviene da nessun altro che dall'Organizzazione mondiale della sanità (OMS). È un'affermazione che hanno inventato per la credenza e spero che tu creda. Non cadere per questo.

COVID-19 Informare l'app ingannevole promozione e il pulsante DOWNLOAD. Fonte: threatpost.com

La miriade di pagine a tema Coronavirus spinge le app fittizie e fa del suo meglio per ingannarti nel scaricarle. Tutte le applicazioni vengono pubblicizzate come strumenti utili, se non essenziali, per assisterti durante questa pandemia. Non ci credo. È una bugia, creata da persone maligne.

Questi imbroglioni hanno dato il massimo per far sembrare legittima la loro menzogna. Il pulsante Download, la pagina vanta, ha il tag 'href', o hyperlink, impostato su google [.] Com / chrome. In questo modo, se mantieni il cursore del mouse sopra il pulsante, potresti essere ingannato dal fatto che è affidabile. La facciata inizia a rompersi quando ti rendi conto che è stato impostato un evento "al clic" e cambia l'URL in quello dannoso.

Proteggiti - il minimo sforzo ed eviti il massimo danno

È necessario modificare il nome utente e la password di accesso predefiniti, con i quali il router è in vostro possesso. Crea credenziali più sicure per garantire che l'hacking del tuo router rimanga fuori dal tavolo per cybercrook dannosi.

Se si dispone di un router Linksys o D-Link, modificare le credenziali di accesso al pannello di controllo del router. Se non disponi di un router del genere, cambia comunque le credenziali! Proteggi anche le credenziali del tuo account cloud. Inoltre, proteggi qualsiasi account di gestione remota per i tuoi router. In questo modo, riuscirai a evitare acquisizioni che si basano sulle tattiche di forzatura bruta o sugli attacchi di riempimento delle credenziali.

Se desideri evitare il fastidio, il mal di testa e i problemi nell'affrontare l'attacco, non ignorare i segnali di avvertimento. Se qualcosa sembra sospetto, trattalo con la dovuta cautela. Una piccola attenzione in più fa molto. Se desideri scaricare un'app, fallo da fonti ufficiali, come Google Play. Ogni altro posto merita di essere trattato con la massima vigilanza.