Roteadores seqüestrados usados para espalhar aplicativos com malware de coronavírus

Estamos vivendo uma pandemia e, neste momento de inquietação, o pânico em torno do Coronavírus ainda não desapareceu. As pessoas se sentem desconfortáveis e com medo do que está por vir. Nestes tempos assustadores, os cibercriminosos prosperam. Indivíduos maliciosos aproveitam os ataques cibernéticos com o COVID-19 e lucram com o medo das pessoas. URLs com armadilha, ataques de malware e esquemas de obtenção de credenciais estão aumentando. Esses criminosos consideraram adequado espalhar malware de exfiltração de dados por e-mails de phishing, sem se importar com a moral. Não há escassez de golpes e ataques.

O último golpe do Coronavirus gira em torno de roteadores. Os cibercriminosos se inclinaram para roubar roteadores e alterar as configurações de DNS. Seu objetivo é espalhar o malware Coronavirus, e seu tumulto já reivindicou mais de mil vítimas. Os hackers maliciosos têm usado o malware que rouba informações da Oski para realizar seus ataques.

Table of Contents

O que é um DNS e como ele funciona?

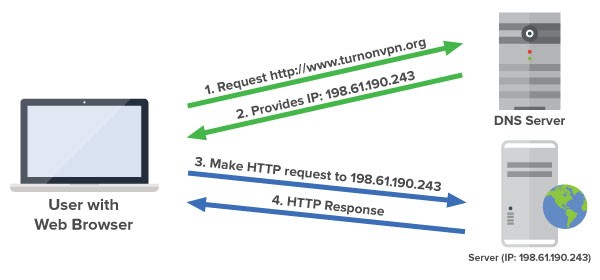

O sistema de nomes de domínio, conhecido como DNS, converte nomes em endereços IP (Internet Protocol). Você pode pensar no DNS como um banco de dados de nomes, que contém nomes de domínio da Internet e os transforma em endereços IP. O DNS fornece as informações necessárias para conectar usuários a hosts remotos. Se você digitar um site em um navegador, sem o seu conhecimento, um servidor mapeia o nome para o endereço IP correspondente. Você pode ver uma representação do processo na imagem abaixo.

O processo de DNS convertendo nomes para endereços IP. Fonte: devopedia.org

Para realizar seus ataques, os hackers sequestram o roteador da vítima e alteram as configurações de DNS. Eles garantem que a vítima seja redirecionada para sites, que eles controlam. E esses sites controlados por criminosos cibernéticos são aqueles que promovem conteúdo relacionado a Coronavírus , repleto de malware - mapas, conselhos ou qualquer informação relacionada ao COVID-19 e o pânico em torno dele. Esses sites, então, anunciam uma variedade de aplicativos corrompidos. Se a vítima fizer o download do software malicioso usando o site falso, eles causam grandes problemas no dispositivo. Ao baixar o aplicativo malicioso, na realidade, eles permitem o malware Oski, que rouba informações, em seu sistema.

Oski, o malware que rouba informações - O que você precisa saber sobre ele?

Oski possui um servidor de comando e controle PHP baseado na Web, localizado na Rússia. Naturalmente, os especialistas presumem que é aí que estão as pessoas por trás disso. É baseado no Windows, o que permite direcionar as versões x86 e x64 do Windows 7, 8, 8.1 e 10. Suas técnicas de infiltração padrão incluem todos os suspeitos comuns: campanhas de publicidade e phishing, downloads drive-by, kits de exploração. O malware também pode se espalhar como um arquivo compactado direto ou como um executável. Sua versatilidade garante bastante alcance quando se trata de ataques. Parece que as pessoas que tentam espalhar a infecção agora estão de olho em uma abordagem mais "direta". Eles começaram a direcionar roteadores e alterar as configurações de DNS, com a intenção de redirecionar as vítimas inocentes para sites corrompidos e colocar a ameaça desagradável nelas como uma 'ferramenta útil'.

Oski pode ser instalado sem quaisquer direitos administrativos explícitos. Além disso, ele vem embalado sob uma carga útil do invólucro. Então, uma vez que Oski é carregado no sistema, essa carga útil se autodestrói. Assim, garantindo que as faixas de Oski não sejam detectadas e permaneçam ocultas.

Oski apareceu nos fóruns da Dark Web em dezembro. Ele foi anunciado por seus criadores como a ferramenta perfeita para roubar informações de suas vítimas. A Oski pretende capturar dados em contas de carteira criptográfica, credenciais de contas online, números de cartão de crédito e detalhes de contas bancárias. É completo em seu roubo.

Quando se trata de exfiltração, o ladrão da Oski recorre ao protocolo HTTP para transmitir dados do sistema do usuário final comprometido. Esses dados são transferidos como parte do corpo do HTTP POST e são enviados em um formato compactado. Como um arquivo compactado, por exemplo.

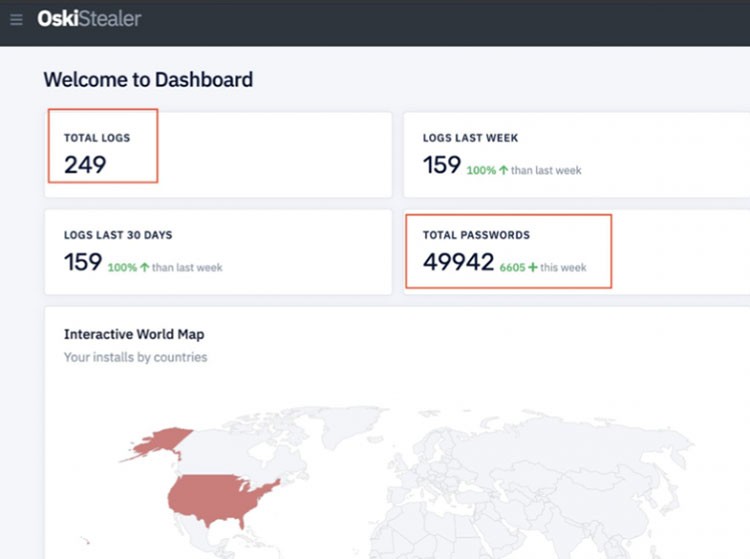

Durante o curto período de tempo após seu anúncio na Dark Web, em dezembro, Oski reivindicou uma lista impressionante de vítimas e roubou uma infinidade de informações privadas. Especialistas relatam que o malware possui 43.336 senhas roubadas. Um número que Oski conseguiu alcançar, principalmente a partir de campanhas do Google. Apenas dez horas depois, após sua investigação, eles notaram que o número subiu para 49.942, com um aumento nos registros de 88 para 249.

Oski relatou progresso e melhoria no roubo de dados. Fonte: securityweek.com

O mais recente ataque cibernético que explora o Coronavírus

Os cibercriminosos sempre buscam maneiras de lucrar com o medo e a ingenuidade das pessoas. Como explicado acima, seus últimos empreendimentos atacam preocupações públicas em torno da pandemia do COVID-19. Especialistas em segurança observaram que sua campanha de segmentação por roteador só está ativa por apenas alguns dias, mas nessa curta duração já causou mais de 1.193 vítimas. Esses invasores cibernéticos têm como alvo pessoas, localizadas principalmente nos EUA, França e Alemanha.

Os indivíduos mal-intencionados pretendem invadir roteadores, com os quais se intrometem posteriormente, e alterar suas configurações. Eles parecem ter se concentrado principalmente nos roteadores da Linksys, visando-os através da aplicação de credenciais de gerenciamento remoto. Se você não possui um da Linksys, não dê um suspiro de alívio ainda. Relatos surgiram de que os roteadores D-Link também começaram a ficar comprometidos. O ataque dos cibercriminosos evolui. Você deve permanecer vigilante e não confiar na mentalidade de 'isso não vai acontecer comigo'.

Esses hackers sequestram seu roteador e alteram seus endereços IP de DNS. Como já explicado acima, o DNS tem a responsabilidade de enviá-lo para um endereço IP que corresponda ao site digitado e que você deseja visitar. Ao assumir o controle sobre as configurações de DNS, os atacantes podem renomear os endereços IP do DNS e redirecioná-lo para [.] Páginas da Web controladas por atacantes. Você pode ver uma lista de alguns dos domínios segmentados, esses bandidos o redirecionam para, abaixo.

- aws.amazon [.] com

- goo [.] gl

- pouco [.] ly

- Washington [.] edu

- imageshack [.] nos

- ufl [.] edu

- disney [.] com

- cox [.] líquido

- xhamster [.] com

- pubads.g.doubleclick [.] net

- tidd [.] ly

- redditblog [.] com

- fiddler2 [.] com

- winimage [.] com

Lista de domínios direcionados, para os quais os usuários sofrem redirecionamentos. Fonte: ameapost.com

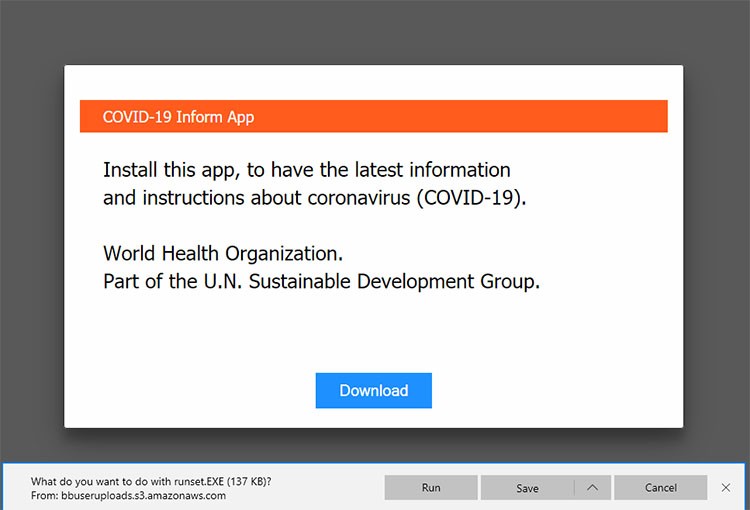

As vítimas desses redirecionamentos tendem a ser levadas para sites que promovem um aplicativo. Pode não ser o mesmo aplicativo todas as vezes, mas é sempre um referente ao surto de COVID-19. Eles não apenas empurram o aplicativo, mas instam os usuários a fazer o download se desejam "ter as informações e instruções mais recentes sobre o coronavírus (COVID-19)". A cereja no topo é que esses bandidos afirmam que a mensagem vem de ninguém além da Organização Mundial da Saúde (OMS). Essa é uma reivindicação que eles criaram por credibilidade, e espero que você acredite. Não caia nessa.

Promoção enganosa do aplicativo COVID-19 e botão DOWNLOAD. Fonte: ameapost.com

A miríade de páginas com temas de Coronavírus empurra aplicativos falsos e faz o seu melhor para convencê-lo a baixá-los. Todos os aplicativos são anunciados como ferramentas úteis, se não essenciais, para ajudá-lo durante esta pandemia. Não acredite nisso. É uma mentira, criada por indivíduos maliciosos.

Esses bandidos fizeram o possível para que sua mentira parecesse legítima. O botão Download, na página, possui a tag 'href', ou hiperlink, definida como google [.] Com / chrome. Dessa forma, se você mantiver o cursor do mouse sobre o botão, poderá ser enganado por ser confiável. A fachada começa a rachar quando você percebe que um evento 'ao clicar' foi definido e altera o URL para o malicioso.

Proteja-se - esforço mínimo e evita danos máximos

Você deve alterar o nome de usuário e senha de login padrão, com os quais o roteador está em sua posse. Crie credenciais mais seguras para garantir que o hacker do seu roteador permaneça fora da tabela para invasões cibernéticas maliciosas.

Se você possui um roteador Linksys ou D-Link, altere as credenciais de acesso do painel de controle do roteador. Se você não tiver esse roteador, altere as credenciais mesmo assim! Proteja também as credenciais da sua conta na nuvem. Além disso, proteja qualquer conta de gerenciamento remoto para seus roteadores. Dessa forma, você conseguirá evitar aquisições que se baseiem nas táticas de força bruta ou nos ataques de preenchimento de credenciais.

Se você deseja evitar problemas, dores de cabeça e problemas ao lidar com o ataque, não ignore os sinais de alerta. Se algo parecer suspeito, trate-o com a devida cautela. Um pouco de atenção extra ajuda muito. Se você deseja fazer o download de um aplicativo, faça-o em fontes oficiais, como o Google Play. Qualquer outro lugar merece ser tratado com a máxima vigilância.