Обновленный HawkEye Keylogger использует Coronavirus Scare для получения прибыли

Кейлоггер HawkEye делает обходы в сети с 2013 года. В 2019 году вышло недавно выпущенное обновление угрозы - HawkEye Reborn v9. Теперь он вернулся на радары экспертов по безопасности и, похоже, присоединился к длинному списку инфекций, воспользовавшись паникой Коронавируса.

Охота на коронавирусные страхи, кажется, стала нормой, когда дело доходит до вредоносных программ. К настоящему времени это хорошо отработанная тактика социальной инженерии, наносящая ущерб на своем пути. Киберкруки используют все свои силы, чтобы получить прибыль от ужасного COVID-19. Они обращаются к вредоносным атакам, мошенничеству с заполнением учетных данных, поврежденным URL-адресам, их возможности кажутся безграничными. Это потому, что люди напуганы и в страхе обращаются ко всем источникам информации на своем пути. К сожалению, большинство источников, с которыми они сталкиваются, являются вредоносными и управляются злонамеренными кибер-преступниками.

Исследователи вредоносных программ сообщают, что кибератаки увеличились на 40%. Кажется, они сосредоточены на компаниях, которые разрешили своим работникам работать удаленно. Большинство домашних компьютеров и ноутбуков не имеют защиты, которую обеспечивают их офисные, что делает их уязвимыми и повышает риск обнаружения вредоносных программ.

Эти вредоносные кампании сделали свое дело во всем мире. Как вы можете видеть ниже, люди в Великобритании получают ошеломляющее количество более 41 000 вредоносных программ и спам-атак. Франция следует за ним почти 24 000 по вредоносным программам и около 23 000 по спаму. США и Канаде все еще удается оставаться ниже отметки в 20 000, но нет никаких признаков того, что киберпреступники замедлятся с этими кампаниями, так что кто может сказать, как долго это число будет оставаться низким.

Связанные с коронавирусом вредоносные программы и спам-атаки во Франции и Великобритании. Источник: trendmicro.com

Связанные с коронавирусом вредоносные программы и спам-атаки в США и Канаде. Источник: trendmicro.com

Table of Contents

Краткая история заражения кейлоггером HawkEye

Когда он впервые появился на сцене, кейлоггер HawkEye проник в компьютеры через рекламные кампании , точнее фишинговые электронные письма. Вредонос появился как загрузчик первого уровня для майнера криптовалюты - CGMiner. CGMiner - майнер криптовалют с открытым исходным кодом. Хакеры за майнером могли затем использовать его и мою для цифровой валюты (биткойн, монеро и т. Д.) Для получения прибыли на чужом компьютере. Они используют систему и ресурсы жертвы, оставляя жертву справляться с последствиями, такими как отставание, в то время как они получают только выгоды.

Давайте подробнее рассмотрим, как именно происходил процесс проникновения. Инфекция разослала свои электронные письма, которые, казалось, все вращались вокруг заявлений о приеме на работу. Каждое письмо содержало ZIP-архив, который при открытии раскрывал резюме соискателя. Или так казалось. В действительности, когда вы открываете файл .zip, он доставляет образец кейлоггера HawkEye прямо в вашу систему. Эксперты считают это довольно общей атакой, но она делает свое дело.

Пока что вредоносная программа помечает все флажки стандартного представителя своей категории. Спустя некоторое время после того, как его обрушили на ничего не подозревающих пользователей сети, его атака сменила тактику. Вместо того, чтобы привыкнуть к загрузке майнеров криптовалюты, хакеры начали использовать самый последний вариант HawkEye для шпионажа.

Как только вредоносная программа окажется на вашем компьютере, вы уязвимы для шпионажа. Кейлоггеры, такие как HawkEye, имеют репутацию отслеживающих вашу деятельность в злонамеренных целях. Они отслеживают все, что вы делаете - каждое нажатие клавиши, все посещаемые вами сайты, вводимые вами данные. Позвольте этому погрузиться на мгновение. Это включает в себя все виды личной и финансовой информации. Например, пароли, данные кредитной карты, информация о банковском счете и многое другое. Все эти конфиденциальные данные находятся в пределах досягаемости кейлоггер HawkEye. И, как только вредоносная программа считает, что она собрала достаточно, она фильтрует данные на командно-контрольный (C & C) сервер, который контролирует злоумышленник.

Вредоносные киберпреступники использовали вредоносную программу HawkEye для целенаправленных атак. Организации в сфере здравоохранения , сельского хозяйства, маркетинга, транспорта и логистики, импорта и экспорта, а также множество других секторов стали главными целями. Злоумышленники будут нацеливаться на своих сотрудников, посылать им испорченные электронные письма и ждать своего шанса вторгнуться и нанести удар.

Если вы хотите не застрять с помощью вредоносного инструмента, такого как кейлоггер HawkEye, будьте бдительны. Будьте осторожны при получении писем - сделайте все возможное, чтобы проверить и проверить их подлинность. Будьте еще более осторожны, если они содержат вложения или ссылки, которые они настоятельно рекомендуют загрузить и щелкнуть. Если вы внимательны и внимательны, это может спасти вас от множества возможных претензий.

Обновленный кейлоггер HawkEye пользуется преимуществом паники Coronavirus

Существует новый вариант вредоносного ПО HawkEye, от которого страдают пользователи. Один, пытающийся извлечь выгоду из страха, окружающего Коронавирус. Среди улучшений инфекции вы найдете расширенные возможности кражи информации.

У людей, стоящих за этим, есть цель - использовать текущее время и новости, вращающиеся вокруг угрозы Коронавируса. Киберпреступники, используя новейший вариант HawkEye, охотятся на желание людей получить знания о коронавирусе и его штамме COVID-19.

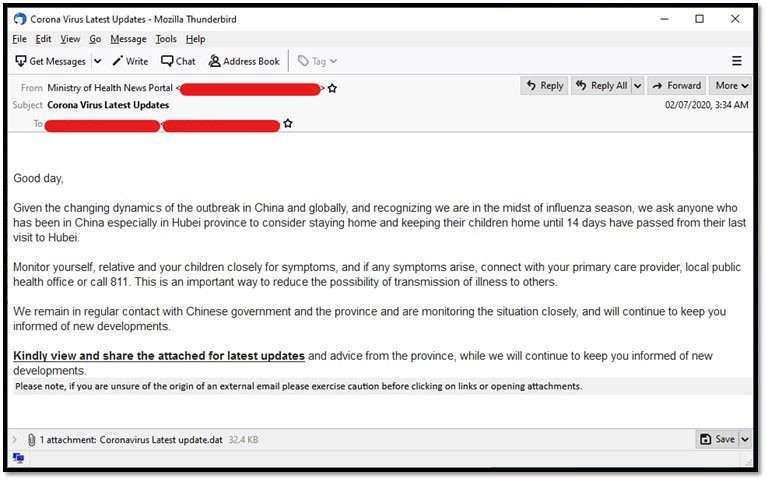

Большинство угроз вредоносных программ, стремясь извлечь выгоду из паники Coronavic, обращаются к вредоносным кампаниям электронной почты, чтобы распространить свои инфекции. Одна из наиболее часто используемых сюжетных линий вращается вокруг предполагаемых «обновлений Коронавируса». Вы можете увидеть пример ниже. Вредоносные электронные письма часто утверждают, что они получены из авторитетного источника и содержат ценную информацию и «обновления». Это неправда. Они фальшивые и несут вредоносное ПО.

Письмо с темой «Последние обновления Corona Virus», содержащее вредоносное ПО. Источник: trendmicro.com

Когда дело доходит до кейлоггера HawkEye, люди, стоящие за ним, следуют этой структуре до тройника. Они распространяют вредоносные программы через спам . На этот раз их электронные письма связаны не с заявлениями о приеме на работу, а с предупреждениями Coronavirus. Предположительно, они содержат обновленную информацию о смертельном вирусе и даже предлагают советы по наркотикам. В электронном письме утверждается, что эти фиктивные предупреждения исходят от Генерального директора Всемирной организации здравоохранения (ВОЗ). Чтобы уточнить, они этого не делают. Это все мошенничество, уловка вредоносных программ, чтобы проникнуть в вашу систему. НЕ верьте содержанию письма и, прежде всего, НЕ следуйте советам, которые они вам дают!

Электронная кампания вредоносных программ началась не так давно. Эксперты сообщают, что оно началось 19 марта 2020 года. Даже за это короткое время ему удалось востребовать внушительное количество жертв.

Вы получаете электронное письмо, которое кажется персонализированным для вас и только для вас. Приветствия в теле сообщения содержат имя пользователя, удаленное из адреса электронной почты. Не обращайте внимания на эту попытку легитимности. Эти письма являются поддельными и опасными. Не только потому, что они пытаются распространять вредоносное ПО на вашу машину, но и потому, что они распространяют ложную информацию, которую некоторые люди могут посчитать заслуживающей доверия. Не то! Помните, что вы имеете дело с киберпреступниками, которые хотят извлечь выгоду из страданий, связанных с Коронавирусом.

Кейлоггер HawkEye обновлен и теперь включает дополнительные методы антианализа. Он также получил множество изменений для улучшения своих методов запутывания. Но основная цель заражения остается той же - кража конфиденциальных данных.

Новый образец вредоносного программного обеспечения предназначен для кражи учетных данных из браузеров и почтовых клиентов. Как Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon и множество других.

Как только вредоносная программа получает учетные данные и любые другие данные, которые ей удается захватить, она шифрует их все. После шифрования он отправляет все через SMTP-протокол людям, которые стоят за ним. Если вы не знаете, SMTP - это протокол связи, который используется для передачи электронной почты или, проще говоря, электронной почты. Киберпреступники закодировали адрес электронной почты и пароль в самой вредоносной программе. Таким образом, они автоматизируют доставку украденных данных.

Посмотрите на работу обновленного вредоносного ПО

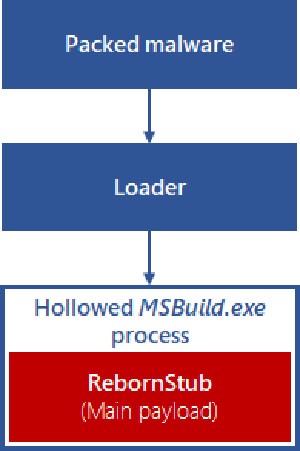

Вариант HawkEye начинается с загрузчика - исполняемого файла .net, замаскированного комбинацией Cassandra Protector и ConfuserEx. Как только это будет выполнено, произойдет несколько вещей. Он выполнит поиск и запустит другой исполняемый файл .net и загрузит растровое изображение rgXREoRSAprmgvAqTsKhilTYhemNa .png в свой раздел ресурсов.

Задача второго исполняемого файла - прочитать растровое изображение и извлечь из него закодированный ассемблерный код. После этого после получения шифра исполняемый файл использует первые 16 байтов растрового изображения в качестве ключа XOR для декодирования остальной части изображения. Чтобы уточнить, XOR - это сокращение от «исключительный или», и он используется для быстрого и простого шифрования сообщений. Операции XOR являются основой большинства криптографий. Вы можете рассматривать XOR как тумблер, позволяющий включать и выключать определенные биты.

Давайте вернемся к тому, что происходит. Полезная нагрузка, которая декодируется, является другим исполняемым файлом .net. Это файл с именем ReZer0V2.exe . Он пытается отключить Защитника Windows. Это достигается путем изменения различных элементов реестра. Он также запускает команду PowerShell, чтобы обнаружить настройки зараженной системы для сканирования и обновлений Защитника Windows, прежде чем отключить их.

Затем он ищет виртуальные машины (ВМ) и песочницы (виртуальное пространство, в котором тайно запускается новое или непроверенное программное обеспечение или кодирование). После того, как это будет сделано, в примере используется процессное пустое пространство, чтобы внедрить свою полезную нагрузку в файлы каталога .net framework. Техника взлома процесса используется вредоносным программным обеспечением для загрузки авторизованного процесса с единственной целью - действовать как сосуд для враждебного кода. Эта последняя полезная нагрузка на самом деле - кейлоггер HawkEye.

Отображение распаковки версии вредоносного ПО HawkEye в памяти с использованием процесса. Источник: cloudblogs.microsoft.com

Самый серьезный риск, с которым вы сталкиваетесь при помощи кейлоггера HawkEye, - это потеря данных. Инфекция угрожает получить вашу конфиденциальную информацию, а затем использовать ее в злонамеренных целях. Как только злоумышленники, стоящие за вредоносным ПО, получат его, они могут делать с ним все, что пожелают - использовать его самостоятельно или продавать через темную сеть. В любом случае они приносят прибыль, а вы страдаете от тяжелых последствий.

Не хватает способов подчеркнуть важность бдительности. Будьте внимательны, будьте осторожны и не зацикливайтесь на ссылках или загрузке вложений из электронных писем, которые утверждают, что содержат новости, связанные с Коронавирусом. Принимайте все с небольшим количеством соли, и эта дополнительная внимательность может избавить вас от многих проблем.