更新的HawkEye鍵盤記錄器利用冠狀病毒威脅牟利

自2013年以來,HawkEye鍵盤記錄程序一直在網絡上進行搜索。在2019年,該威脅的最新版本已更新-HawkEye Reborn v9。現在,它又回到了安全專家的視野中,並且利用冠狀病毒的恐慌,似乎已經加入了長長的感染清單。

掠奪冠狀病毒的恐懼似乎已成為惡意軟件的常態。到目前為止,這是一種行之有效的社交工程策略,會對其路徑造成破壞。網絡騙子會竭盡全力從可怕的COVID-19中獲利。他們轉向惡意軟件攻擊,憑據填充欺詐,URL損壞,其可能性似乎是無限的。這是因為人們感到害怕,並在恐懼中轉向他們前進道路上的所有信息來源。不幸的是,它們遇到的大多數資源都是惡意的,並由惡意的網絡騙子操縱。

根據惡意軟件研究人員的報告,網絡攻擊數量增加了40%。他們似乎專注於允許其員工進行遠程工作的公司。大多數家用計算機和筆記本電腦都沒有辦公室提供的防禦措施,這使它們處於暴露狀態,並且更有可能感染惡意軟件。

這些惡意活動在全球範圍內造成了巨大損失。正如您在下面看到的那樣,英國的人收到了驚人的41,000多種惡意軟件和垃圾郵件攻擊。法國緊隨其後,惡意軟件和垃圾郵件分別為24,000和23,000。美國和加拿大仍設法保持在20,000的水準以下,但是沒有跡象表明網絡犯罪分子會因這些活動而放慢腳步,因此誰能說出這個數字將維持多長時間。

法國和英國的冠狀病毒相關惡意軟件和垃圾郵件攻擊。資料來源:trendmicro.com

在美國和加拿大,與冠狀病毒相關的惡意軟件和垃圾郵件攻擊。資料來源:trendmicro.com

Table of Contents

HawkEye鍵盤記錄器感染的簡要歷史

當它首次出現在現場時, HawkEye鍵盤記錄器通過惡意廣告活動 (更確切地說是網絡釣魚電子郵件) 進入了計算機 。該惡意軟件似乎是CGMiner的第一階段下載器。 CGMiner是一個開源的加密貨幣礦工。然後,礦工背後的黑客就可以使用它並挖礦獲取數字貨幣(比特幣,門羅幣等),以從他人的計算機上獲取收益。他們利用受害者的系統和資源,讓受害者去處理諸如滯後之類的後果,而他們只能從中受益。

讓我們仔細看看滲透過程是如何發生的。感染髮出的電子郵件似乎都與求職有關。每封電子郵件都包含一個.zip存檔,該存檔在打開後會顯示求職者的簡歷。或者,看起來如此。實際上,當您打開.zip文件時,它會直接向您的系統中提供HawkEye鍵盤記錄程序的示例。專家認為這是一種相當普通的攻擊,但是可以解決問題。

到目前為止,該惡意軟件在其類別的標準代表的所有方框中打勾。在將其釋放給毫無戒心的網絡用戶後的某個時候,它的攻擊改變了戰術。黑客沒有使用它來加載加密貨幣礦工,而是開始使用HawkEye的最新間諜軟件。

一旦惡意軟件在您的PC上發現了自己,您就容易受到間諜活動的攻擊。諸如HawkEye之類的鍵盤記錄器以監視惡意活動為目的而聞名。他們會跟踪您所做的一切–每次擊鍵,您訪問的所有網站以及您輸入的數據。讓它陷入片刻。這包括所有形式的個人和財務信息。例如,密碼,信用卡詳細信息,銀行帳戶信息等等。 HawkEye鍵盤記錄程序可以訪問所有這些敏感數據。而且,一旦惡意軟件認為已收集了足夠多的數據,就會將數據滲漏到攻擊者控制的命令與控制(C&C)服務器。

惡意網絡罪犯使用HawkEye鍵盤記錄器惡意軟件進行有針對性的攻擊。 保健 ,農業,市場營銷,運輸和物流,進出口以及其他許多部門的組織成為主要目標。攻擊者將瞄准他們的員工,向他們發送損壞的電子郵件,並等待他們入侵和罷工的機會。

如果您希望避免陷入諸如HawkEye鍵盤記錄程序之類的惡意工具中,請保持警惕。接收電子郵件時請保持謹慎–盡力檢查並驗證其真實性。如果它們包含附件或鏈接,請更加小心,它們敦促您下載並單擊。如果您細心周到,則可以為您節省一系列潛在的不滿。

更新的HawkEye鍵盤記錄程序利用了冠狀病毒的威脅

HawkEye惡意軟件有一個新變種,困擾著用戶。一是試圖從恐懼中受益的冠狀病毒。在感染的改進中,您發現了擴展的信息竊取能力。

背後的人們有一個目標–利用當今時代和圍繞冠狀病毒威脅的新聞。使用最新的HawkEye變體的網絡犯罪分子掠奪了人們對冠狀病毒及其毒株COVID-19的渴望。

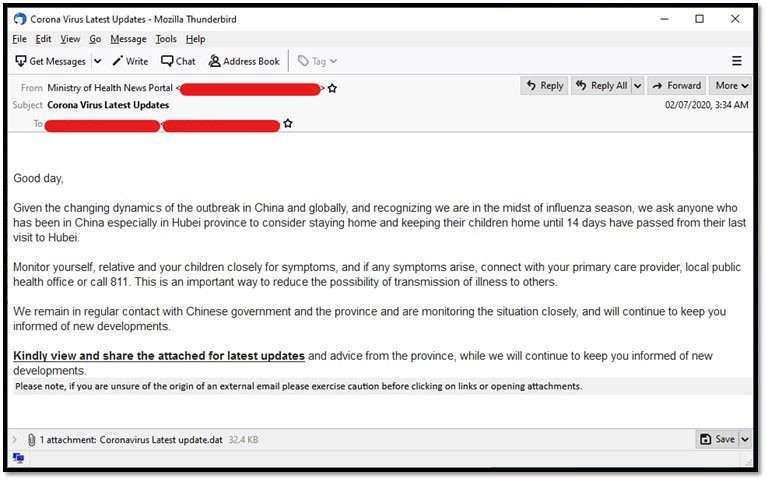

尋求從Coronavic恐慌中受益的大多數惡意軟件威脅,都轉向了惡意電子郵件活動來傳播其感染。最常用的主題之一是圍繞所謂的“冠狀病毒更新”。您可以在下面看到一個示例。惡意電子郵件通常聲稱來自信譽良好的來源,並顯示有價值的信息和“更新”。那是不對的。它們是偽造的,帶有惡意軟件。

帶有主題行“ Corona Virus Latest Updates”的電子郵件,其中包含惡意軟件。資料來源:trendmicro.com

當涉及到HawkEye鍵盤記錄器時,其背後的人會遵循這種結構。他們通過垃圾郵件發送惡意軟件 。這次,他們的電子郵件不是圍繞求職申請,而是圍繞冠狀病毒的警報。據稱,它們包含致命病毒的更新信息,甚至提供藥物建議。該電子郵件聲稱這些虛假警報來自世界衛生組織(WHO)總幹事。為了澄清,他們沒有。都是騙局,是惡意軟件入侵您系統的手段。不要相信電子郵件的內容,最重要的是,不要遵循他們為您提供的任何毒品建議!

該惡意軟件的電子郵件活動不久前就開始了。專家報告說,它始於2020年3月19日。即使在很短的時間內,它也設法造成了可觀的受害者人數。

您會收到一封顯示個性化的電子郵件,而且只有您一個人。郵件正文中的稱呼包含從電子郵件地址中刪除的用戶名。忽略這種合法性嘗試。這些電子郵件是虛假且危險的。不僅是因為他們試圖將惡意軟件傳播到您的計算機中,還因為他們正在傳播虛假信息,某些人可能會將其視為可信的。它不是!請記住,您正在與網絡犯罪分子打交道,他們希望從冠狀病毒周圍的痛苦中受益。

HawkEye鍵盤記錄器已更新,以包含其他抗分析技術。它還進行了許多更改,以改進其混淆技術。但是,感染的主要目標仍然是相同的-盜竊敏感數據。

新的惡意軟件樣本旨在從瀏覽器和電子郵件客戶端竊取憑據。像Mozilla,WaterFox,Flock,BlackHawk,CyberFox,PaleMoon,IceDragon等。

一旦惡意軟件獲得了憑據以及它設法捕獲的任何其他數據,它就會對其全部加密。加密後,它將通過簡單郵件傳輸協議(SMTP)將所有內容髮送給其背後的人員。如果您不知道,SMTP是一種通訊協議,可用於電子郵件傳輸,或者簡而言之,是電子郵件。網絡犯罪分子已經在惡意軟件本身內對電子郵件地址和密碼進行了編碼。這樣,它們可以自動傳送被盜數據。

看一下更新後的惡意軟件的工作原理

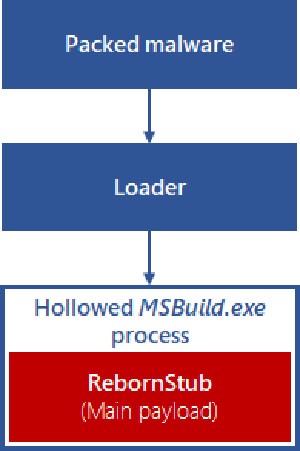

HawkEye變體從加載程序開始-一個.net可執行文件,該文件被Cassandra保護器和ConfuserEx組合在一起進行了模糊處理。一旦執行,就會發生一些事情。它將搜索並運行另一個.net可執行文件,並在其資源部分中加載位圖圖像rgXREoRSAprmgvAqTsKhilTYhemNa .png 。

第二個可執行文件的任務是讀取位圖圖像並從中提取編碼的彙編代碼。隨後,在獲得密碼後,可執行文件使用位圖圖像的前16個字節作為XOR密鑰來解碼其餘圖片。詳細地說,XOR是“ exclusive or”的縮寫,它習慣於以快速,直接的方式對消息進行加密。 XOR操作是大多數加密技術的基礎。您可以將XOR視為切換開關,從而可以打開和關閉特定位。

讓我們回到收益上。被解碼的有效負載是另一個.net可執行文件。這是一個名為ReZer0V2.exe的文件。它努力關閉Windows Defender。它通過更改各種註冊表項來實現。它還運行PowerShell命令,以在關閉Windows Defender掃描和更新之前發現受感染系統的首選項。

然後,它尋找虛擬機(VM)和沙箱(運行新的或未經測試的軟件或秘密編碼的虛擬空間)。完成之後,該示例使用過程挖空將其有效負載注入.net framework目錄中的文件。進程挖空技術被惡意軟件用來加載授權進程,其唯一目的是充當惡意代碼的容器。實際上,最終的有效負載是HawkEye鍵盤記錄程序。

描述了使用進程挖空對一個版本的HawkEye惡意軟件進行內存內解壓縮。資料來源:cloudblogs.microsoft.com

面對HawkEye鍵盤記錄器,您面臨的最大風險是數據丟失。感染有可能會抓住您的敏感信息,然後將其用於惡意目的。一旦攻擊者在惡意軟件的背後擁有了該惡意軟件,便可以按照自己的意願進行處理–自行使用或通過暗網出售。無論哪種情況,他們都會獲利,並且您會遭受嚴重的後果。

沒有足夠的方法來強調警惕的重要性。要徹底,謹慎,不要束縛單擊鏈接或從聲稱包含冠狀病毒相關新聞的電子郵件中下載附件。一粒鹽帶走所有東西,而額外的專注力可能會為您省去很多麻煩。