A frissített HawkEye Keylogger a Coronavirus Scare-t hasznosítja

A HawkEye keylogger 2013 óta végez fordulókat az interneten. 2019-ben újonnan kiadott frissítésre került a fenyegetés - a HawkEye Reborn v9. Most visszatér a biztonsági szakértők radarjaihoz, és úgy tűnik, hogy csatlakozott a fertőzések hosszú listájához, kihasználva a koronavírus pánikját.

A koronavírusos félelmekkel való fizetés úgy tűnik, hogy normává vált a rosszindulatú programok esetében. Mára ez egy jól bevált szociális-mérnöki taktika, amely kárt okoz az útjában. A cybercrook mindent megtesz annak érdekében, hogy profitáljon a szörnyű COVID-19-ből. Malware támadásokhoz, hitelesítő adatokkal kitöltött csalásokhoz, sérült URL-ekhez fordulnak, lehetőségeik korlátlannak tűnnek. Ennek oka az, hogy az emberek félnek, és félelmükben minden információforráshoz fordulnak az útjukon. Sajnos a források többsége rosszindulatú, rossz szándékú számítógépes régiek által működtetett.

A rosszindulatú programok kutatói szerint 40% -kal növekszik a kibertámadások. Úgy tűnik, hogy olyan vállalatokra összpontosítanak, amelyek lehetővé tették munkavállalóik számára, hogy távoli munkát végezzenek. A legtöbb otthoni számítógép és laptop nem rendelkezik az irodai számítógépek által biztosított védelemmel, így azok kitéve vannak kitéve, és nagyobb a veszély a rosszindulatú programok elkapására.

Ezek a rosszindulatú kampányok világszerte megtették az adójukat. Mint alább láthatja, az Egyesült Királyságban az emberek megdöbbentő számban kapnak több mint 41 000 rosszindulatú szoftvert és spam támadást. Franciaország közel áll mögött: a rosszindulatú programok csaknem 24 000-nél, a spam körülbelül 23 000-nél. Az Egyesült Államoknak és Kanadának továbbra is sikerül a 20 000-es jel alatt maradnia, de nincsenek jelek arra, hogy a számítógépes bűnözők lassulnának ezekkel a kampányokkal, tehát ki tudná mondani, meddig marad ez a szám alacsony.

A koronavírusokkal kapcsolatos rosszindulatú programok és spam támadások Franciaországban és az Egyesült Királyságban. Forrás: trendmicro.com

A koronavírusokkal kapcsolatos rosszindulatú programok és spam támadások az Egyesült Államokban és Kanadában. Forrás: trendmicro.com

Table of Contents

A HawkEye keylogger fertőzés rövid története

Amikor először felbukkant a helyszínen, a HawkEye keylogger rosszindulatú kampányokkal , pontosabban adathalász e-mailekkel jutott el a számítógépekbe . A rosszindulatú program a kriptovállalati bányász - CGMiner - első szakaszának letöltőjeként jelent meg. A CGMiner egy nyílt forrású kriptovaluták bányász. A bányász mögött lévő hackerek ezt követően felhasználhatják, és az enyémhez digitális valutára (Bitcoin, Monero stb.), Hogy valaki más számítógépén nyerjenek. Kihasználják az áldozat rendszerét és erőforrásait, hagyva az áldozatot a következmények kezelésében, mint például a késés, miközben csak haszonnal járnak.

Nézzük közelebbről, hogy pontosan hogyan történt a beszivárgás folyamata. A fertőzés e-maileket küldött, amelyek úgy tűnt, hogy a munkapályázatok körül forognak. Minden e-mail tartalmazott .zip-archívumot, amely a megnyitáskor felfedte a munkapályázat folytatását. Vagy úgy tűnt. A valóságban, amikor megnyitja a .zip fájlt, egyenesen a rendszerbe szállítja a HawkEye keylogger mintáját. A szakértők meglehetősen általános támadásnak tartják, de ez a trükk.

Eddig a rosszindulatú program bejelölte a kategóriájának szabványos képviselőjének minden dobozát. Valamikor azután, hogy szabadon engedték a gyanútlan webfelhasználóknak, a támadás taktikáját változtatta meg. Ahelyett, hogy megszokták volna a kriptovaluta bányászok betöltését, a hackerek a HawkEye legújabb változatát kezdték használni kémkedéshez.

Miután a rosszindulatú program megtalálta magát a számítógépen, kiszolgáltatott lehet a kémkedés ellen. A Keylogger-ek, mint például a HawkEye, hírnévnek örvendenek, hogy rosszindulatú célokat követik a tevékenységeid alatt. Figyelemmel kísérik mindazt, amit csinál - minden gombnyomást, az összes meglátogatott webhelyet, az Ön által megadott adatokat. Hagyja, hogy egy pillanatra bemerüljön. Ez magában foglalja mindenféle személyes és pénzügyi információt. Mint például jelszavak, hitelkártya-adatok, bankszámla-információk és még sok más. Az összes érzékeny adat a HawkEye keylogger számára elérhető. És ha a rosszindulatú program úgy ítéli meg, hogy elegendő összegyűjtést kapott, kiszűrje az adatokat egy parancs-vezérlő (C&C) kiszolgálóra, amelyet a támadó irányít.

A rosszindulatú számítógépes bűnözők a HawkEye keylogger rosszindulatú programokat használták célzott támadásokhoz. Elsődleges célokká váltak az egészségügyi , mezőgazdasági, marketing, szállítási és logisztikai, import és export szervezetek, valamint számos más ágazat. A támadók az alkalmazottaikat célozzák meg, elküldik nekik a sérült e-maileket, és várják meg a támadási és sztrájkoló esélyüket.

Ha el akarja kerülni egy olyan rosszindulatú eszköz, mint például a HawkEye keylogger, elakadását, legyen éber. Legyen óvatos e-mailek fogadásakor - mindent megtesz annak ellenőrzése és igazolása érdekében. Legyen még óvatosabb, ha mellékleteket vagy linkeket tartalmaznak, amelyek letöltésére és kattintására ösztönzik Önt. Figyelembe véve és alaposan megtakaríthat egy sor lehetséges panaszt.

A frissített HawkEye keylogger kihasználja a Coronavirus félelmét

Van egy új változat a HawkEye malware-től, amely a felhasználókat sújtja. Az egyik a koronavírust körülvevő félelem elősegítése. A fertőzés fejlesztései között megtalálható egy kibővített információlopó képesség.

A mögötte lévő emberek célja - a jelenlegi idők és a koronavírus fenyegetésével kapcsolatos hírek kiaknázása. A számítógépes bűnözők a legújabb HawkEye variáns felhasználásával próbálják áldozni az emberek tudás iránti vágyáról a Coronavirusról és annak COVID-19 törzséről.

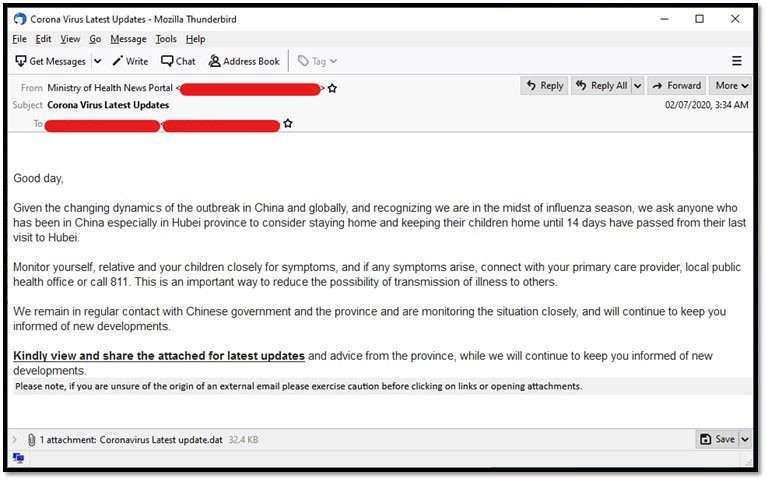

A legtöbb rosszindulatú programot fenyegető fenyegetés, amely a Coronavic félelmére törekszik, rosszindulatú e-mail kampányokat indít, hogy elterjessze fertőzéseit. Az egyik leggyakrabban használt tárgysor a feltételezett „koronavírus-frissítések” körül forog. Az alábbiakban látható egy példa. A rosszindulatú e-mailek gyakran azt állítják, hogy jó hírű forrásból származnak, és értékes információkat és „frissítéseket” jelenítenek meg. Ez nem igaz. Hamisok és rosszindulatú programokat tartalmaznak.

E-mail a „Corona Virus Legújabb frissítések” témakörrel, amely rosszindulatú programokat tartalmaz. Forrás: trendmicro.com

Ha a HawkEye keyloggerről van szó, akkor az emberek mögött ezt a struktúrát követik. Spam e-mailek útján terjesztik a rosszindulatú programokat . Ezúttal e-maileik nem a munkalehetőségek körül, hanem a Coronavirus „riasztások” körül forognak. Állítólag frissítéseket tartalmaznak a halálos vírusról, sőt kábítószerrel kapcsolatos tanácsokat is kínálnak. Az e-mail szerint ezek a hamis riasztások az Egészségügyi Világszervezet (WHO) főigazgatójától származnak. A tisztázás kedvéért nem. Ez mind átverés, és egy rosszindulatú program próbálkozása, amely becsúszhat a rendszerébe. NE higgye el az e-mail tartalmát, és mindenekelőtt NE kövesse az általuk kínált droggal kapcsolatos tanácsokat!

A rosszindulatú programok e-mail kampánya nem olyan régen kezdődött el. A szakértők beszámolója szerint 2020. március 19-én kezdődött. Még ebben a rövid idő alatt is lenyűgöző mennyiségű áldozatot követel be.

Kapsz egy e-mailt, amely személyre szabottnak tűnik, és ön egyedül. Az üdvözlet az üzenet törzsében tartalmaz egy e-mail címből kivont felhasználónevet. Ne hagyja figyelmen kívül ezt a legitimációs kísérletet. Ezek az e-mailek hamisak és veszélyesek. Nem csak azért, mert megpróbálják terjeszteni a rosszindulatú programokat a számítógépén, hanem azért is, mert olyan hamis információkat terjesztnek, amelyeket egyesek hitelesnek tekinthetnek. Ez nem! Ne felejtse el, hogy olyan számítógépes bűnözőkkel foglalkozik, akik szeretnének profitálni a Coronavírust körülvevő szenvedésből.

A HawkEye keylogger frissítést kapott, hogy tartalmazzon további elemzésellenes technikákat. Számos változtatás érkezett az obfuszkációs technikák fejlesztése érdekében. De a fertőzés elsődleges célja ugyanaz marad - az érzékeny adatok lopása.

A rosszindulatú szoftver új mintájának célja a hitelesítő adatok ellopása a böngészőktől és az e-mail kliensektől. Mint a Mozilla, a WaterFox, a Flock, a BlackHawk, a CyberFox, a PaleMoon, a IceDragon és egy sor mások.

Amint a rosszindulatú program megszerezte a hitelesítő adatokat és minden egyéb adatot, amelyet megfog, azt titkosítja. Titkosítást követően mindent elküld az egyszerű levelezési protokollon (SMTP) keresztül a mögötte lévő embereknek. Ha nem ismeri, az SMTP egy kommunikációs protokoll, amelyet szokásos módon használnak elektronikus levelek továbbítására, vagy egyszerűen fogalmazva, e-maileket. A számítógépes bűnözők maguknak a rosszindulatú programoknak az e-mail címét és a jelszavát kódolták. Ilyen módon automatizálják a lopott adatok szállítását.

A frissített malware működésének áttekintése

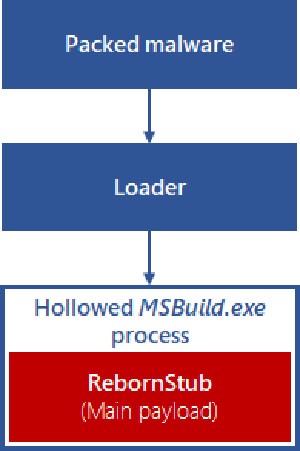

A HawkEye változat betöltővel kezdődik - .net futtatható fájl, amelyet a Cassandra protector és a ConfuserEx kombinációja megszüntet. Amint végrehajtásra kerül, néhány dolog történik. Egy másik .net futtatható fájlt fog keresni és futtatni, és az rgXREoRSAprmgvAqTsKhilTYhemNa .png bitmap képet tölti be az erőforrás részébe.

Ennek a második végrehajtható fájlnak a feladata a bitmap kép elolvasása és egy kódolt összeállítási kód kinyerése belőle. Ezt követően, miután megkapta a rejtjelet, a végrehajtható fájl a bitmap kép első 16 bájtját használja XOR kulcsként a kép többi részének dekódolására. A kidolgozáshoz az XOR rövidítése az „exkluzív vagy” kifejezés, és hozzászokik az üzenetek gyors és egyszerű titkosításához. Az XOR műveletek képezik a legtöbb kriptográfia alapját. Az XOR-ra gondolhat, mint váltókapcsolóra, amely lehetővé teszi az egyes bitek be- és kikapcsolását.

Térjünk vissza az eredményhez. A dekódolt hasznos teher egy másik .net futtatható fájl. Ez egy ReZer0V2.exe nevű fájl . A Windows Defender kikapcsolására törekszik. Ezt a rendszerleíró adatbázis különféle elemeinek megváltoztatásával érheti el. A PowerShell parancsot is futtatja, hogy felfedezzék a fertőzött rendszer Windows Defender szkennelési és frissítési beállításait, még mielőtt azokat kikapcsolnák.

Ezután megkeresi a virtuális gépeket (virtuális gépek) és a homokozókat (egy virtuális hely, amely új vagy nem tesztelt szoftvert vagy titkos kódolást futtat). Ezután a minta elvégzi az üreges folyamatot, hogy a hasznos terhelését a .net keretrendszer könyvtárába injektálja. A folyamat üregelés technikáját a rosszindulatú szoftverek használják egy engedélyezett folyamat betöltésére, amelynek egyetlen célja az ellenséges kód tartója. Ez a végső hasznos teher valójában a HawkEye keylogger.

A HawkEye rosszindulatú programok egyik verziójának a memóriában történő kicsomagolásának ábrázolása folyamatüregesítés segítségével. Forrás: cloudblogs.microsoft.com

A HawkEye keylogger jóvoltából jó komoly kockázatot jelent az adatvesztés. A fertőzés azzal fenyeget, hogy megszerez bizalmas információit, majd azt rosszindulatú célokra felhasználja. Amint a támadók a rosszindulatú szoftverek mögött rendelkeznek, meg tudják csinálni vele, ahogy akarják - használhatják magukat, vagy eladhatják a sötét interneten keresztül. Mindkét esetben profitot okoz, és súlyos következményeket szenved.

Nincs elegendő módszer az éberség fontosságának hangsúlyozására. Legyen körültekintő, legyen óvatos, és ne ragaszkodjon a linkekre kattintáshoz vagy a mellékletek letöltéséhez az e-mailekből, amelyek állítólag tartalmaznak Coronavirus-hoz kapcsolódó híreket. Mindent vegyen magával egy sóval, és ez az extra figyelmesség sok kérdést megkímélhet.