HawkEye Keylogger mis à jour exploite la peur du coronavirus pour le profit

Le keylogger HawkEye fait le tour du Web depuis 2013. En 2019, il y a eu une mise à jour de la menace nouvellement publiée - HawkEye Reborn v9. Maintenant, il est de retour sur les radars des experts en sécurité, et il semble avoir rejoint la longue liste des infections, profitant de la panique du Coronavirus.

S'attaquer aux craintes du Coronavirus semble être devenu la norme en ce qui concerne les logiciels malveillants. À l'heure actuelle, c'est une tactique d'ingénierie sociale bien établie, causant des dégâts sur son chemin. Les cybercrooks utilisent tout ce qui est en leur pouvoir pour profiter de l'horrible COVID-19. Ils se tournent vers les attaques de logiciels malveillants, les escroqueries de bourrage d'informations d'identification, les URL corrompues, leurs possibilités semblent illimitées. C'est parce que les gens ont peur et, dans leur peur, se tournent vers toutes les sources d'information sur leur chemin. Malheureusement, la plupart des sources qu'ils rencontrent sont malveillantes et dirigées par des cybercriminels mal intentionnés.

Il y a une augmentation de 40% des cyberattaques, comme l'ont rapporté les chercheurs de logiciels malveillants. Ils semblent se concentrer sur les entreprises qui ont permis à leurs employés de travailler à distance. La plupart des ordinateurs personnels et portables n'ont pas les défenses que leurs bureaux offrent, ce qui les expose et à un risque plus élevé d'attraper des logiciels malveillants.

Ces campagnes malveillantes ont fait des ravages dans le monde. Comme vous pouvez le voir ci-dessous, les gens au Royaume-Uni reçoivent un nombre impressionnant de plus de 41 000 attaques de logiciels malveillants et de spam. La France suit de près, avec près de 24 000 pour les malwares et environ 23 000 pour les spams. Les États-Unis et le Canada parviennent toujours à rester en dessous de la barre des 20 000, mais il n'y a aucun signe de ralentissement des cybercriminels avec ces campagnes, alors qui pourrait dire combien de temps ce nombre restera faible.

Malwares et attaques de spam liés aux coronavirus en France et au Royaume-Uni. Source: trendmicro.com

Aux États-Unis et au Canada, attaques de logiciels malveillants et de spam liés aux coronavirus. Source: trendmicro.com

Table of Contents

Une brève histoire de l'infection HawkEye keylogger

Lorsqu'il est apparu pour la première fois sur la scène, le keylogger HawkEye a fait son chemin dans les ordinateurs via des campagnes de malvertising , plus précisément, des e-mails de phishing. Le malware est apparu comme un téléchargeur de première étape pour un mineur de crypto-monnaie - CGMiner. CGMiner est un mineur de crypto-monnaie open source. Les pirates derrière le mineur pourraient ensuite l'utiliser et extraire de la monnaie numérique (Bitcoin, Monero, etc.) pour leur gain sur l'ordinateur de quelqu'un d'autre. Ils exploitent le système et les ressources de la victime, laissant la victime aux prises avec les conséquences, comme le décalage, alors qu'ils n'en retirent que des avantages.

Examinons de plus près comment s'est exactement produit le processus d'infiltration. L'infection a envoyé ses courriels qui semblaient tous tourner autour des demandes d'emploi. Chaque e-mail contenait une archive .zip qui, une fois ouverte, révélait le curriculum vitae d'un candidat. Ou alors, semblait-il. En réalité, lorsque vous ouvrez le fichier .zip, il fournit un échantillon du keylogger HawkEye directement dans votre système. Les experts le considèrent comme une attaque assez générique, mais il fait l'affaire.

Jusqu'à présent, le malware coche toutes les cases d'un représentant standard de sa catégorie. Quelque temps après qu'il se soit déchaîné sur des internautes sans méfiance, son attaque a changé de tactique. Au lieu de l'utiliser pour charger des mineurs de crypto-monnaie, les pirates ont commencé à utiliser la variante la plus récente de HawkEye pour l'espionnage.

Une fois que le malware se trouve sur votre PC, vous êtes vulnérable à l'espionnage. Les enregistreurs de frappe comme HawkEye ont la réputation de surveiller vos activités à des fins malveillantes. Ils gardent une trace de tout ce que vous faites - chaque frappe, tous les sites que vous visitez, les données que vous saisissez. Laissez cela pénétrer un instant. Cela inclut toutes sortes d'informations personnelles et financières. Comme les mots de passe, les détails de la carte de crédit, les informations de compte bancaire et bien plus encore. Toutes ces données sensibles sont à la portée du keylogger HawkEye. Et, une fois que le malware estime qu'il a suffisamment collecté, il exfiltre les données vers un serveur de commande et de contrôle (C&C) que l'attaquant contrôle.

Les cybercriminels malveillants ont utilisé le malware HawkEye keylogger pour des attaques ciblées. Les organisations des secteurs de la santé , de l'agriculture, du marketing, des transports et de la logistique, de l'importation et de l'exportation, ainsi que de nombreux autres secteurs, sont devenues des cibles de choix. Les assaillants viseraient leurs employés, leur enverraient des courriels corrompus et attendraient leur chance d'envahir et de frapper.

Si vous souhaitez éviter de vous retrouver avec un outil malveillant, comme le keylogger HawkEye, soyez vigilant. Restez prudent lorsque vous recevez des e-mails - faites de votre mieux pour examiner et vérifier leur authenticité. Soyez encore plus prudent s'ils contiennent des pièces jointes ou des liens qu'ils vous invitent à télécharger et à cliquer. Si vous êtes attentif et minutieux, cela peut vous épargner un éventail de griefs potentiels.

Un enregistreur de frappe HawkEye mis à jour profite de la peur du Coronavirus

Il existe une nouvelle variante du malware HawkEye, qui tourmente les utilisateurs. L'un, tentant de profiter de la peur, entourant le coronavirus. Parmi les améliorations de l'infection, vous trouverez une capacité étendue de vol d'informations.

Les gens derrière lui ont un objectif: exploiter les temps actuels et les nouvelles qui tournent autour de la menace du coronavirus. Les cybercriminels, utilisant la dernière variante de HawkEye, exploitent le désir des gens de connaître le coronavirus et sa souche COVID-19.

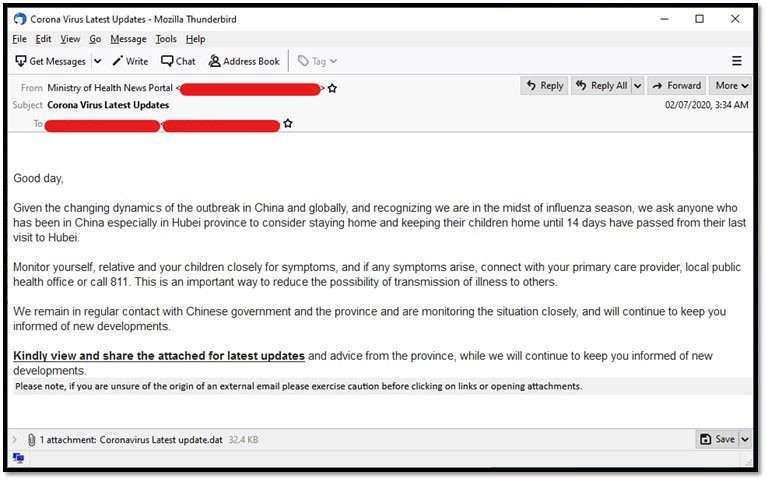

La plupart des menaces de logiciels malveillants, cherchant à bénéficier de la frayeur de Coronavic, se tournent vers des campagnes de messagerie malveillantes pour propager leurs infections. L'une des lignes d'objet les plus couramment utilisées concerne les supposées «mises à jour du coronavirus». Vous pouvez voir un exemple ci-dessous. Les courriels malveillants prétendent souvent provenir d'une source fiable et afficher des informations et des «mises à jour» précieuses. Ce n'est pas vrai. Ils sont faux et contiennent des logiciels malveillants.

Un e-mail avec une ligne d'objet «Corona Virus Latest Updates» contenant des logiciels malveillants. Source: trendmicro.com

En ce qui concerne le keylogger HawkEye, les personnes derrière lui suivent cette structure jusqu'à un tee-shirt. Ils distribuent des malwares via des spams . Cette fois, leurs e-mails ne tournent pas autour des candidatures, mais autour des «alertes» du Coronavirus. Soi-disant, ils contiennent des mises à jour sur le virus mortel et offrent même des conseils sur les médicaments. Le courriel affirme que ces fausses alertes proviennent du directeur général de l'Organisation mondiale de la santé (OMS). Pour clarifier, ils ne le font pas. C'est une arnaque, un stratagème pour que des logiciels malveillants pénètrent dans votre système. Ne croyez PAS le contenu de l'e-mail et, surtout, ne suivez PAS les conseils de médicaments qu'ils vous proposent!

La campagne d'email du malware a commencé il n'y a pas si longtemps. Les experts rapportent qu'elle a commencé le 19 mars 2020. Même en si peu de temps, elle a réussi à faire un nombre impressionnant de victimes.

Vous recevez un e-mail qui vous semble personnalisé, et vous seul. Les salutations dans le corps du message contiennent un nom d'utilisateur supprimé de l'adresse e-mail. Ignorez cette tentative de légitimité. Ces courriels sont faux et dangereux. Non seulement parce qu'ils essaient de propager des logiciels malveillants sur votre machine, mais aussi parce qu'ils diffusent de fausses informations que certaines personnes peuvent considérer comme crédibles. Ce n'est pas! N'oubliez pas que vous avez affaire à des cybercriminels, qui souhaitent profiter de la misère entourant le coronavirus.

L'enregistreur de frappe HawkEye a été mis à jour pour inclure des techniques anti-analyse supplémentaires. Il a également reçu une pléthore de changements pour améliorer ses techniques d'obscurcissement. Mais l'objectif principal de l'infection reste le même: le vol de données sensibles.

Le nouvel échantillon du logiciel malveillant vise à voler les informations d'identification des navigateurs et des clients de messagerie. Comme Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon et bien d'autres.

Dès que le malware saisit les informations d'identification et toutes les autres données qu'il parvient à capturer, il crypte tout. Après le cryptage, il envoie tout via le protocole SMTP (Simple Mail Transfer Protocol) aux personnes qui se trouvent derrière. Si vous n'êtes pas au courant, SMTP est un protocole de communication qui est utilisé pour la transmission du courrier électronique ou, tout simplement, des courriels. Les cybercriminels ont codé l'adresse e-mail ainsi que le mot de passe dans le logiciel malveillant lui-même. De cette façon, ils automatisent la livraison des données volées.

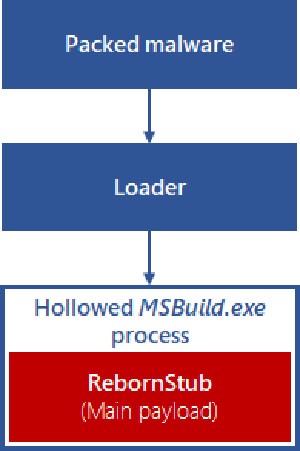

Un aperçu du fonctionnement du malware mis à jour

La variante HawkEye commence par un chargeur - un fichier exécutable .net, obscurci par une combinaison de Cassandra protector et ConfuserEx. Dès qu'il sera exécuté, quelques choses se produiront. Il recherchera et exécutera un autre exécutable .net et chargera une image bitmap rgXREoRSAprmgvAqTsKhilTYhemNa .png dans sa section des ressources.

Ce deuxième exécutable a pour tâche de lire l'image bitmap et d'en extraire un code assembleur codé. Ensuite, une fois le chiffrement obtenu, le fichier exécutable utilise les 16 premiers octets de l'image bitmap comme clé XOR pour décoder le reste de l'image. Pour élaborer, XOR est l'abréviation de «exclusif ou», et il est utilisé pour chiffrer les messages de manière rapide et simple. Les opérations XOR sont la base de la plupart des cryptographies. Vous pouvez considérer XOR comme un interrupteur à bascule, vous permettant d'activer et de désactiver des bits spécifiques.

Revenons à ce qui se passe. La charge utile qui est décodée est un autre exécutable .net. Il s'agit d'un fichier appelé ReZer0V2.exe . Il s'efforce de désactiver Windows Defender. Il y parvient en modifiant divers éléments du registre. Il exécute également une commande PowerShell pour découvrir les préférences du système infecté pour les analyses et les mises à jour de Windows Defender avant de les désactiver également.

Il recherche ensuite les machines virtuelles (VM) et les bacs à sable (un espace virtuel qui exécute des logiciels nouveaux ou non testés ou qui codent en secret). Une fois cela fait, l'exemple utilise le processus d'évidement pour injecter sa charge utile dans les fichiers du répertoire de framework .net. La technique de creusage de processus est utilisée par des logiciels malveillants pour charger un processus autorisé dans le seul but d'agir comme un vaisseau pour un code hostile. Cette charge utile finale est, en réalité, le keylogger HawkEye.

Représentation du déballage en mémoire d'une version du logiciel malveillant HawkEye à l'aide de l'évidement du processus. Source: cloudblogs.microsoft.com

Le risque le plus grave, auquel vous êtes confronté avec l'aimable autorisation du keylogger HawkEye, est la perte de données. L'infection menace de mettre la main sur vos informations sensibles, puis de les utiliser à des fins malveillantes. Une fois que les attaquants, derrière le malware, l'ont, ils peuvent en faire ce qu'ils veulent - l'utiliser eux-mêmes ou le vendre via le dark web. Dans les deux cas, ils en profitent et vous en subissez de graves conséquences.

Il n'y a pas assez de moyens pour souligner l'importance de la vigilance. Soyez minutieux, soyez prudent et ne vous laissez pas enchaîner en cliquant sur des liens ou en téléchargeant des pièces jointes à partir d'e-mails qui prétendent contenir des nouvelles liées au Coronavirus. Prenez tout avec un grain de sel, et cette attention supplémentaire peut vous éviter beaucoup de problèmes.