HawkEye Keylogger actualizado explota el susto del coronavirus para obtener ganancias

El keylogger HawkEye ha estado circulando en la web desde 2013. En 2019, hubo una actualización recientemente lanzada de la amenaza: HawkEye Reborn v9. Ahora está de vuelta en los radares de los expertos en seguridad, y parece haberse unido a la larga lista de infecciones, aprovechando el pánico de Coronavirus.

Aprovechar los temores de Coronavirus parece haberse convertido en la norma cuando se trata de malware. Por ahora, es una táctica de ingeniería social bien establecida, que causa daños en su camino. Los delincuentes cibernéticos usan todo lo que pueden para sacar provecho del horrible COVID-19. Recurren a ataques de malware, estafas de relleno de credenciales, URL corruptas, sus posibilidades parecen ilimitadas. Esto se debe a que las personas tienen miedo y, en su miedo, recurren a cada fuente de información en su camino. Desafortunadamente, la mayoría de las fuentes con las que se encuentran son maliciosas y son ejecutadas por delincuentes informáticos mal intencionados.

Hay un aumento del 40% en los ataques cibernéticos, según lo informado por los investigadores de malware. Parecen centrarse en las empresas que han permitido a sus trabajadores trabajar de forma remota. La mayoría de las computadoras y laptops no tienen las defensas que proporcionan las de su oficina, lo que las deja expuestas y en mayor riesgo de contraer malware.

Estas campañas maliciosas han cobrado su precio a nivel mundial. Como puede ver a continuación, las personas en el Reino Unido reciben una asombrosa cantidad de más de 41,000 ataques de malware y spam. Francia lo sigue de cerca, con casi 24,000 para malware y unos 23,000 para spam. Estados Unidos y Canadá aún logran mantenerse por debajo de la marca de 20,000, pero no hay signos de que los ciberdelincuentes se desaceleren con estas campañas, por lo que quién podría decir cuánto tiempo ese número seguirá siendo bajo.

Malware relacionado con coronavirus y ataques de spam en Francia y el Reino Unido. Fuente: trendmicro.com

Malware relacionado con coronavirus y ataques de spam en los EE. UU. Y Canadá. Fuente: trendmicro.com

Table of Contents

Una breve historia de la infección del keylogger HawkEye

Cuando apareció por primera vez en la escena, el keylogger HawkEye llegó a las computadoras a través de campañas de publicidad maliciosa , más precisamente, correos electrónicos de phishing. El malware apareció como un descargador de primera etapa para un minero de criptomonedas: CGMiner. CGMiner es un minero de criptomonedas de código abierto. Los piratas informáticos detrás del minero podrían usarlo y extraer la moneda digital (Bitcoin, Monero, etc.) para su ganancia en la computadora de otra persona. Explotan el sistema y los recursos de la víctima, dejándola lidiar con las consecuencias, como el retraso, mientras que solo experimentan beneficios.

Echemos un vistazo más de cerca a cómo ocurrió exactamente el proceso de infiltración. La infección envió sus correos electrónicos que parecían girar en torno a las solicitudes de empleo. Cada correo electrónico contenía un archivo .zip que, cuando se abría, revelaba el currículum de un solicitante de empleo. O eso parecía. En realidad, cuando abre el archivo .zip, entrega una muestra del keylogger HawkEye directamente en su sistema. Los expertos lo consideran un ataque bastante genérico, pero funciona.

Hasta ahora, el malware cumple todos los requisitos de un representante estándar de su categoría. Algún tiempo después de que se desatara contra usuarios web desprevenidos, su ataque cambió de táctica. En lugar de acostumbrarse a cargar mineros de criptomonedas, los piratas informáticos comenzaron a usar la variante más reciente de HawkEye para espionaje.

Una vez que el malware se encuentra en tu PC, eres vulnerable al espionaje. Los keyloggers como HawkEye tienen reputación de monitorear sus actividades con fines maliciosos. Realizan un seguimiento de todo lo que hace: cada pulsación de tecla, todos los sitios que visita, los datos que ingresa. Deja que eso se hunda por un momento. Eso incluye todo tipo de información personal y financiera. Me gusta, contraseñas, detalles de la tarjeta de crédito, información de la cuenta bancaria y mucho más. Todos esos datos confidenciales están al alcance del keylogger HawkEye. Y, una vez que el malware considera que se ha reunido lo suficiente, extrae los datos a un servidor de comando y control (C&C) que controla el atacante.

Los ciberdelincuentes maliciosos utilizaron el malware HawkEye keylogger para ataques dirigidos. Las organizaciones de salud , agricultura, marketing, transporte y logística, importación y exportación, y una serie de otros sectores, se convirtieron en objetivos principales. Los atacantes apuntarían a sus empleados, les enviarían correos electrónicos corruptos y esperarían su oportunidad de invadir y atacar.

Si desea evitar quedarse atascado con una herramienta maliciosa, como el keylogger HawkEye, esté atento. Sea cauteloso cuando reciba correos electrónicos: haga todo lo posible para examinar y verificar su autenticidad. Tenga aún más cuidado si contienen archivos adjuntos o enlaces, que le instan a descargar y hacer clic. Si está atento y minucioso, puede ahorrarle una variedad de posibles quejas.

Un keylogger HawkEye actualizado aprovecha el susto de Coronavirus

Hay una nueva variante del malware HawkEye, que afecta a los usuarios. Uno, intentando beneficiarse del miedo, que rodea al Coronavirus. Entre las mejoras de la infección, se encuentra una capacidad ampliada de robo de información.

La gente detrás de esto tiene un objetivo: explotar los tiempos actuales y las noticias que giran en torno a la amenaza del Coronavirus. Los ciberdelincuentes, utilizando la última variante HawkEye, se aprovechan del deseo de las personas de conocer el Coronavirus y su cepa COVID-19.

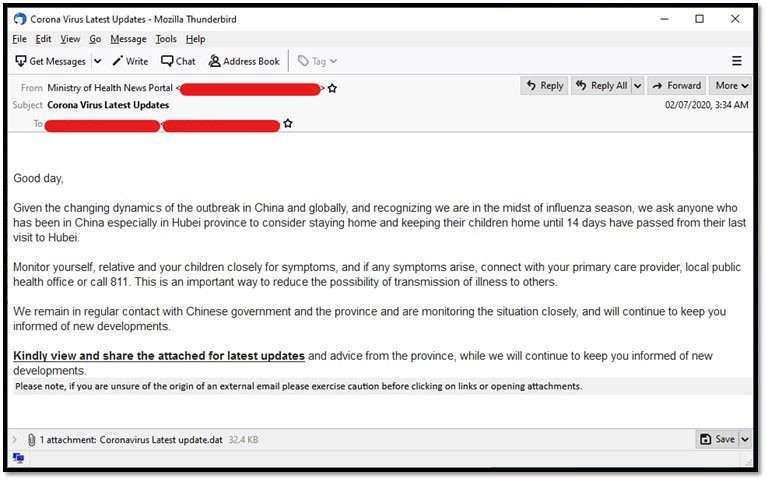

La mayoría de las amenazas de malware, que buscan beneficiarse del susto de Coronavic, recurren a campañas de correo electrónico malicioso para propagar sus infecciones. Una de las líneas de asunto más utilizadas gira en torno a las supuestas "actualizaciones de Coronavirus". Puedes ver un ejemplo a continuación. Los correos electrónicos maliciosos a menudo afirman que provienen de una fuente confiable y muestran información valiosa y 'actualizaciones'. Eso no es verdad. Son falsos y portan malware.

Un correo electrónico con una línea de asunto 'Últimas actualizaciones de Virus Corona' que contiene malware. Fuente: trendmicro.com

Cuando se trata del keylogger HawkEye, las personas detrás de él siguen esa estructura a la perfección. Distribuyen malware a través de correos electrónicos no deseados . Esta vez, sus correos electrónicos no giran en torno a las solicitudes de empleo, sino en torno a las 'alertas' de Coronavirus. Supuestamente, contienen actualizaciones sobre el virus mortal e incluso ofrecen consejos sobre drogas. El correo electrónico afirma que estas falsas alertas provienen del Director General de la Organización Mundial de la Salud (OMS). Para aclarar, no lo hacen. Todo es una estafa, una estratagema para que el malware se deslice en su sistema. ¡NO crea en el contenido del correo electrónico y, sobre todo, NO siga los consejos sobre drogas que le ofrecen!

La campaña de correo electrónico del malware comenzó no hace mucho tiempo. Los expertos informan que comenzó el 19 de marzo de 2020. Incluso en ese corto tiempo, ha logrado reclamar una cantidad impresionante de víctimas.

Recibes un correo electrónico que parece personalizado para ti y solo para ti. Los saludos en el cuerpo del mensaje contienen un nombre de usuario eliminado de la dirección de correo electrónico. Haga caso omiso de ese intento de legitimidad. Estos correos electrónicos son falsos y peligrosos. No solo porque están tratando de propagar malware en su máquina, sino también porque están difundiendo información falsa que algunas personas pueden considerar creíble. ¡No lo es! Recuerde que está tratando con ciberdelincuentes, que desean beneficiarse de la miseria que rodea al coronavirus.

El keylogger HawkEye se ha actualizado para incluir técnicas antianálisis adicionales. También ha recibido una gran cantidad de cambios para mejorar sus técnicas de ofuscación. Pero el objetivo principal de la infección sigue siendo el mismo: el robo de datos confidenciales.

La nueva muestra del software malicioso tiene como objetivo robar credenciales de los navegadores y clientes de correo electrónico. Como Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon y una variedad de otros.

Tan pronto como el malware obtiene las credenciales y cualquier otro dato que logre capturar, lo cifra todo. Después del cifrado, envía todo a través del Protocolo simple de transferencia de correo (SMTP) a las personas que lo respaldan. Si no lo sabe, SMTP es un protocolo de comunicación que se utiliza para la transmisión de correo electrónico o, simplemente, correos electrónicos. Los ciberdelincuentes han codificado la dirección de correo electrónico, así como la contraseña, dentro del propio malware. De esa manera, automatizan la entrega de datos robados.

Una mirada al funcionamiento del malware actualizado

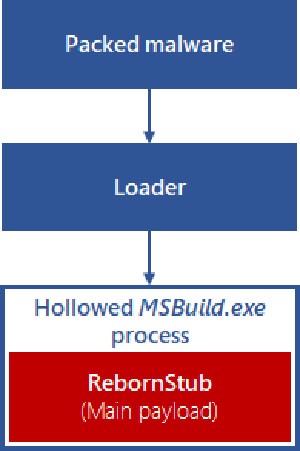

La variante HawkEye comienza con un cargador: un archivo ejecutable .net, ofuscado por una combinación de protector Cassandra y ConfuserEx. Tan pronto como se ejecute, sucederán algunas cosas. Buscará y ejecutará otro ejecutable .net, y cargará una imagen de mapa de bits rgXREoRSAprmgvAqTsKhilTYhemNa .png en su sección de recursos.

Ese segundo ejecutable tiene la tarea de leer la imagen de mapa de bits y extraer un código de ensamblaje codificado. Después de eso, después de obtener el cifrado, el archivo ejecutable utiliza los primeros 16 bytes de la imagen de mapa de bits como una clave XOR para decodificar el resto de la imagen. Para elaborar, XOR es la abreviatura de 'exclusivo o', y se acostumbra a cifrar mensajes de una manera rápida y directa. Las operaciones XOR son la base de la mayoría de las criptografías. Puede pensar en XOR como un interruptor de palanca, que le permite activar y desactivar bits específicos.

Volvamos a lo que procede. La carga útil que se decodifica es otro ejecutable .net. Es un archivo llamado ReZer0V2.exe . Se esfuerza por desactivar Windows Defender. Lo logra cambiando una variedad de elementos de registro. También ejecuta un comando de PowerShell para descubrir las preferencias del sistema infectado para los análisis y actualizaciones de Windows Defender antes de que también se apague.

Luego busca máquinas virtuales (VM) y sandboxes (un espacio virtual que ejecuta software nuevo o no probado o codificación en secreto). Una vez hecho esto, la muestra utiliza el proceso de vaciado para inyectar su carga útil en los archivos del directorio .NET Framework. La técnica de vaciado de procesos es utilizada por software malicioso para cargar un proceso autorizado con el único propósito de actuar como un recipiente para el código hostil. Esa carga útil final es, en realidad, el keylogger HawkEye.

Una representación del desempaquetado en memoria de una versión del malware HawkEye usando el proceso de vaciado. Fuente: cloudblogs.microsoft.com

El riesgo más grave, por cortesía del keylogger HawkEye, es la pérdida de datos. La infección amenaza con obtener su información confidencial y luego usarla con fines maliciosos. Una vez que los atacantes, detrás del malware, lo tienen, pueden hacer lo que quieran: usarlo ellos mismos o venderlo a través de la web oscura. En cualquier caso, se benefician y usted sufre graves consecuencias.

No hay suficientes maneras de enfatizar la importancia de la vigilancia. Sea minucioso, tenga cuidado y no se enrede en hacer clic en enlaces o descargar archivos adjuntos de correos electrónicos que afirman contener noticias relacionadas con Coronavirus. Tome todo con un grano de sal, y esa atención extra puede ahorrarle muchos problemas.