Uppdaterad HawkEye Keylogger utnyttjar Coronavirus Scare for Profit

HawkEye keylogger har genomfört rundorna på webben sedan 2013. År 2019 fanns det en nyligen släppt uppdatering av hotet - HawkEye Reborn v9. Nu är det tillbaka på säkerhetsexperternas radar, och det verkar ha anslutit sig till den långa listan med infektioner och utnyttjat Coronavirus-paniken.

Att föregripa Coronavirus-rädsla verkar ha blivit normen när det gäller skadlig programvara. Vid det här laget är det en väletablerad socialteknisk taktik som orsakar skador på sin väg. Cybercrooks använder allt som står i deras makt för att tjäna på den fruktansvärda COVID-19. De vänder sig till attacker mot skadlig programvara, bedrägeri-stoppningsfusk, skadade webbadresser, deras möjligheter verkar obegränsade. Det beror på att människor är rädda och i sin rädsla vänder sig till alla informationskällor på deras väg. Tyvärr är de flesta källor som de stöter på är skadliga och drivs av dåliga cyberkrök.

Det finns en ökning med 40% av cyberattacker, som rapporterats av skadlig forskare. De verkar fokusera på företag som har gjort att deras arbetare kan arbeta på distans. De flesta hemmadatorer och bärbara datorer har inte det försvar som deras kontorsinstrument ger, vilket lämnar dem utsatta och med högre risk för att fånga skadlig programvara.

Dessa skadliga kampanjer har tagit sin vägtull globalt. Som ni kan se nedan får människor i Storbritannien ett häpnadsväckande antal över 41 000 skadliga och spam-attacker. Frankrike följer nära, nästan 24 000 för skadlig programvara och cirka 23 000 för skräppost. USA och Kanada lyckas fortfarande hålla sig under 20 000, men det finns inga tecken på att cyberkriminella bromsar med dessa kampanjer, så vem kan säga hur länge det antalet kommer att förbli lågt.

Coronavirus-relaterad skadlig kod och spam-attacker i Frankrike och Storbritannien. Källa: trendmicro.com

Coronavirus-relaterade skadliga program och spam-attacker i USA och Kanada. Källa: trendmicro.com

Table of Contents

En kort historia av HawkEye keylogger-infektionen

När den först dykte upp på scenen tog HawkEye keylogger sig in i datorer via malvertisingkampanjer , mer exakt, phishing-mejl. Den skadliga programvaran verkade som en första etapps nedladdare för en cryptocurrency gruvdrift - CGMiner. CGMiner är en öppen källkodsminuterare. Hackarna bakom gruvarbetaren kunde sedan använda den och mina för digital valuta (Bitcoin, Monero, och så vidare) för sin vinst på någon annans dator. De utnyttjar offrets system och resurser och lämnar offret att hantera konsekvenserna, som fördröjning, medan de bara upplever fördelar.

Låt oss titta närmare på hur exiltreringsprocessen inträffade. Infektionen skickade ut sina e-postmeddelanden som alla tycktes kretsa kring jobbansökningar. Varje e-post innehöll ett .zip-arkiv, som när det öppnades avslöjade en arbetssökares CV. Eller så såg det ut. I verkligheten, när du öppnar .zip-filen, levererar den ett prov av HawkEye keylogger rakt in i ditt system. Experter anser att det är en ganska generisk attack, men det gör susen.

Hittills har malware skadat alla rutorna för en standardrepresentant för sin kategori. Någon gång efter att den släpptes ut på intetanande webbanvändare skiftade dess attack taktik. Istället för att det börjar användas för att ladda cryptocurrency gruvarbetare, började hackare att använda HawkEyes senaste variant för spionage.

När skadlig programvara befinner sig på din dator är du sårbar för spionage. Keyloggers som HawkEye har ett rykte för att övervaka dina aktiviteter för skadliga ändamål. De håller reda på allt du gör - varje tangenttryckning, alla webbplatser du besöker, data du anger. Låt det sjunka in ett ögonblick. Det inkluderar alla typer av personlig och ekonomisk information. Som lösenord, kreditkortsuppgifter, bankkontouppgifter och mycket mer. All den känsliga informationen är inom räckhåll för HawkEye keylogger. Och när skadlig programvara anser att den har samlats tillräckligt, filtrerar den ut data till en kommando-och-kontroll-server (C&C) som angriparen kontrollerar.

Skadliga cyberbrottslingar använde HawkEye keylogger malware för riktade attacker. Organisationer inom hälso- och sjukvård , jordbruk, marknadsföring, transport och logistik, import och export samt ett antal andra sektorer blev de främsta målen. Angriparna skulle sikta mot sina anställda, skicka dem de skadade e-postmeddelandena och vänta på deras chans att invadera och strejka.

Om du vill undvika att fastna med ett skadligt verktyg, som HawkEye keylogger, var uppmärksam. Var försiktig när du får e-postmeddelanden - gör ditt bästa för att undersöka och verifiera deras äkthet. Var ännu mer försiktig om de innehåller bilagor eller länkar, som de uppmanar dig att ladda ner och klicka på. Om du är uppmärksam och grundlig kan det spara en mängd potentiella klagomål.

En uppdaterad HawkEye-keylogger utnyttjar Coronavirus-skräcken

Det finns en ny variant av HawkEye-skadlig programvara som plågar användare. En, som försöker dra nytta av rädslan, kring Coronavirus. Bland infektionens förbättringar hittar du en utvidgad förmåga att stjäla informationen.

Människorna bakom det har ett mål - att utnyttja de aktuella tiderna och nyheterna kring Coronavirus-hotet. Cyberbrottslingarna, som använder den senaste HawkEye-varianten, byter på människors önskan om kunskap om Coronavirus och dess belastning COVID-19.

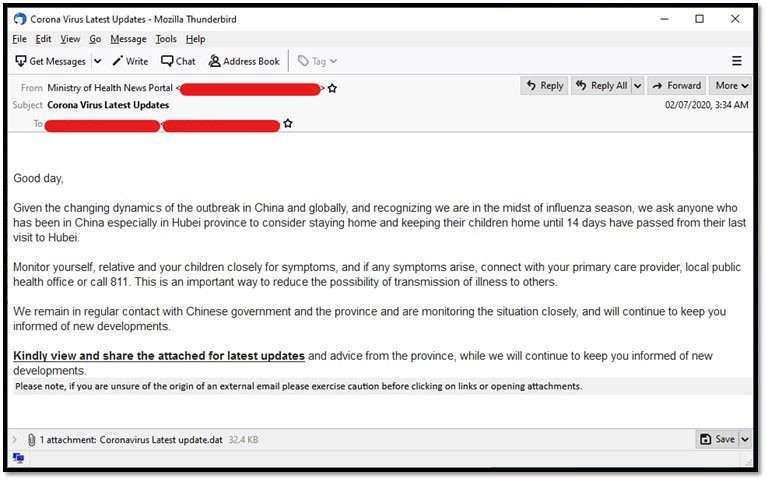

De flesta hot mot skadlig programvara som försöker dra nytta av Coronavic-skräcken, vänder sig till skadliga e-postkampanjer för att sprida sina infektioner. En av de mest använda ämnesraderna kretsar kring antagna "Coronavirus-uppdateringar." Du kan se ett exempel nedan. De skadliga e-postmeddelandena påstår ofta att de kommer från en ansedd källa och visar värdefull information och "uppdateringar." Det är inte sant. De är falska och har skadlig programvara.

Ett e-postmeddelande med en ämnesrad "Corona Virus Senaste uppdateringar" som innehåller skadlig programvara. Källa: trendmicro.com

När det gäller HawkEye keylogger följer folket bakom den strukturen till en tee. De distribuerar skadlig programvara via skräppostmeddelanden . Den här gången kretsar deras e-postmeddelanden inte om jobbapplikationer, utan om Coronavirus 'varningar'. Antagligen innehåller de uppdateringar om det dödliga viruset och erbjuder till och med läkemedelsrådgivning. E-postmeddelandet hävdar att dessa falska varningar kommer från generaldirektören för Världshälsoorganisationen (WHO). För att förtydliga gör de inte det. Det är allt en bedrägeri, ett problem för skadlig programvara att glida in i ditt system. Tro INTE innehållet i e-postmeddelandet, och framför allt följer INTE något läkemedelsråd de erbjuder dig!

E-postkampanjen för skadlig kod inleddes för inte så länge sedan. Experter rapporterar att det började den 19 mars 2020. Även på den korta tiden har det lyckats göra anspråk på en imponerande mängd offer.

Du får ett e-postmeddelande som visas personlig för dig och du ensam. Hälsningar i meddelandekroppen innehåller ett användarnamn som har tagits bort från e-postadressen. Bortse från detta försök till legitimitet. Dessa e-postmeddelanden är falska och farliga. Inte bara för att de försöker sprida skadlig programvara till din maskin utan också för att de sprider falsk information som vissa människor kanske ser på som trovärdiga. Det är det inte! Kom ihåg att du har att göra med cyberbrottslingar som vill dra nytta av eländen kring Coronavirus.

HawkEye-keylogger har uppdaterats för att inkludera ytterligare anti-analystekniker. Det har också fått en mängd förändringar för att förbättra dess obfusceringstekniker. Men infektionens primära mål förblir densamma - stöld av känsliga data.

Det nya exemplet av skadlig programvara syftar till att stjäla referenser från webbläsare och e-postklienter. Som Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon och en mängd andra.

Så fort skadlig kod får tag på referenser och annan information som den lyckas fånga krypterar det allt. Efter kryptering skickar det allt via Simple Mail Transfer Protocol (SMTP) till personerna bakom det. Om du inte är medveten är SMTP ett kommunikationsprotokoll som används för överföring av elektronisk post eller, helt enkelt, e-postmeddelanden. Cyberbrottslingarna har kodat e-postadressen såväl som lösenordet i själva skadeprogrammet. På så sätt automatiserar de leveransen av stulna uppgifter.

En titt på hur det uppdaterade skadliga programmet fungerar

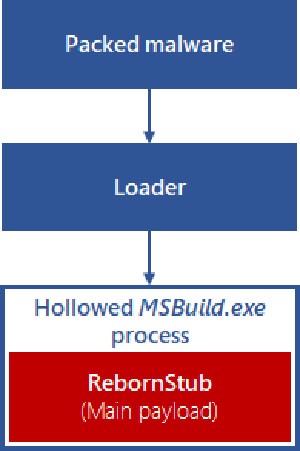

HawkEye-varianten börjar med en loader - en .net körbar fil, dold av en kombination av Cassandra protector och ConfuserEx. Så snart det körs kommer några saker att hända. Den kommer att söka och köra en annan .net körbar, och ladda en bitmappsbild rgXREoRSAprmgvAqTsKhilTYhemNa .png i resursavsnittet .

Den andra körbara har uppgiften att läsa bitmappsbilden och extrahera en kodad monteringskod från den. Därefter, efter att chifferet erhållits, använder den körbara filen de första 16 byte av bitmappsbilden som en XOR-nyckel för att avkoda resten av bilden. För att utarbeta, är XOR förkortning för "exklusivt eller", och det vänjer sig att chifera meddelanden på ett snabbt och enkelt sätt. XOR-operationer är grunden för de flesta kryptografier. Du kan tänka på XOR som en växelströmbrytare, så att du kan vända och släcka specifika bitar.

Låt oss komma tillbaka till vad som går. Nyttan som avkodas är en annan. NET körbar. Det är en fil som heter ReZer0V2.exe . Det strävar efter att stänga av Windows Defender. Det uppnås genom att ändra olika registerobjekt. Det kör också ett PowerShell-kommando för att upptäcka det infekterade systemets inställningar för Windows Defender-skanningar och uppdateringar innan det också stängs av.

Den letar sedan efter virtuella maskiner (VM) och sandlådor (ett virtuellt utrymme som kör ny eller otestad programvara eller kodning i hemlighet). Efter det har gjort, använder provet ihåliga processer för att injicera sin nyttolast i filer i .net-ramkatalogen. Tekniken för att hålla processen används av skadlig programvara för att ladda en godkänd process med det enda syftet att fungera som ett fartyg för fientlig kod. Den slutliga nyttolasten är i själva verket HawkEye Keylogger.

En skildring av uppackningen i minnet av en version av HawkEye skadlig programvara med hjälp av processhålning. Källa: cloudblogs.microsoft.com

Den största risken, med anledning av HawkEye keylogger, är dataförlust. Infektionen hotar att få tag på din känsliga information och sedan använda den för skadliga ändamål. När angriparna, bakom skadlig programvara, har det, kan de göra det som de vill - använda det själva eller sälja det via den mörka webben. I båda fallen tjänar de och du får allvarliga konsekvenser.

Det finns inte tillräckligt med sätt att betona vikten av vaksamhet. Var noggrann, var försiktig och var inte försedd med att klicka på länkar eller ladda ner bilagor från e-postmeddelanden som påstår sig innehålla Coronavirus-relaterade nyheter. Ta allt med ett saltkorn, och den extra uppmärksamheten kan spara dig för många problem.