Zaktualizowany Keylogger HawkEye wykorzystuje przestraszony koronawirusem zysk

Keylogger HawkEye robi obchód w Internecie od 2013 roku. W 2019 roku pojawiła się nowa aktualizacja zagrożenia - HawkEye Reborn v9. Teraz powraca do radarów ekspertów ds. Bezpieczeństwa i wydaje się, że dołączył do długiej listy infekcji, wykorzystując panikę wywołaną przez Coronavirus.

Wydaje się, że obawianie się o obawy związane z koronawirusem stało się normą, jeśli chodzi o złośliwe oprogramowanie. Do tej pory jest to dobrze ugruntowana taktyka socjotechniczna, powodująca szkody na jej drodze. Cyberprzestępcy wykorzystują wszystko, co w ich mocy, aby czerpać zyski z przerażającego COVID-19. Zwracają się do ataków złośliwego oprogramowania, oszustw związanych z wypełnianiem danych uwierzytelniających, uszkodzonych adresów URL, ich możliwości wydają się nieograniczone. To dlatego, że ludzie się boją, a ze strachu zwracają się do każdego źródła informacji na swojej drodze. Niestety większość źródeł, na które się natknęli, są złośliwe i prowadzone przez nieuczciwych cyberprzestępców.

Według badaczy szkodliwego oprogramowania 40% wzrost cyberataków. Wydaje się, że koncentrują się na firmach, które pozwoliły swoim pracownikom na pracę zdalną. Większość komputerów domowych i laptopów nie ma zabezpieczeń zapewnianych przez komputery biurowe, co naraża je na większe ryzyko złapania złośliwego oprogramowania.

Te złośliwe kampanie mają swoje żniwo na całym świecie. Jak widać poniżej, ludzie w Wielkiej Brytanii otrzymują oszałamiającą liczbę ponad 41 000 ataków złośliwego oprogramowania i spamu. Tuż za nią plasuje się Francja - prawie 24 000 w przypadku złośliwego oprogramowania i około 23 000 w przypadku spamu. USA i Kanada nadal utrzymują się poniżej poziomu 20 000, ale nie ma oznak spowolnienia cyberprzestępców dzięki tym kampaniom, więc kto mógłby powiedzieć, jak długo liczba ta pozostanie niska.

Ataki złośliwego oprogramowania i spamu związane z koronawirusem we Francji i Wielkiej Brytanii. Źródło: trendmicro.com

Ataki złośliwego oprogramowania i spamu związane z koronawirusem w Stanach Zjednoczonych i Kanadzie. Źródło: trendmicro.com

Table of Contents

Krótka historia infekcji keyloggerem HawkEye

Kiedy po raz pierwszy pojawił się na scenie, keylogger HawkEye przedostał się do komputerów poprzez kampanie reklamowe , a dokładniej wiadomości e-mail typu phishing. Szkodnik pojawił się jako pierwszy etap pobierania dla górnika kryptowaluty - CGMiner. CGMiner jest eksploratorem kryptowalut o otwartym kodzie źródłowym. Hakerzy stojący za górnikiem mogli następnie użyć go i wydobywać cyfrową walutę (Bitcoin, Monero itd.) W celu uzyskania korzyści na cudzym komputerze. Wykorzystują system i zasoby ofiary, pozostawiając ofierze poradzenie sobie z konsekwencjami, takimi jak lag, podczas gdy czerpią tylko korzyści.

Przyjrzyjmy się dokładniej procesowi infiltracji. Infekcja wysłała e-maile, które zdawały się obracać wokół aplikacji o pracę. Każdy e-mail zawierał archiwum .zip, które po otwarciu ujawniało CV osoby ubiegającej się o pracę. A przynajmniej tak się wydawało. W rzeczywistości, gdy otworzysz plik .zip, dostarczy on próbkę keyloggera HawkEye bezpośrednio do twojego systemu. Eksperci uważają, że jest to dość ogólny atak, ale wystarcza.

Jak dotąd szkodliwe oprogramowanie zaznacza wszystkie pola standardowego przedstawiciela swojej kategorii. Jakiś czas po uwolnieniu się od niczego niepodejrzewających użytkowników sieci, jego atak zmienił taktykę. Zamiast przyzwyczajać się do ładowania kopaczy kryptowalut, hakerzy zaczęli używać najnowszego wariantu HawkEye do szpiegostwa.

Gdy złośliwe oprogramowanie znajdzie się na komputerze, jesteś narażony na szpiegostwo. Keyloggery, takie jak HawkEye, mają reputację do monitorowania twoich działań w złośliwych celach. Śledzą wszystko, co robisz - każde naciśnięcie klawisza, wszystkie odwiedzane witryny, wprowadzane dane. Pozwól temu zanurzyć się na chwilę. Obejmuje to wszelkiego rodzaju dane osobowe i finansowe. Na przykład hasła, dane karty kredytowej, dane konta bankowego i wiele więcej. Wszystkie wrażliwe dane są w zasięgu keyloggera HawkEye. A gdy złośliwe oprogramowanie uzna, że zgromadziło wystarczającą ilość, wysyła dane do serwera dowodzenia i kontroli (C&C) kontrolowanego przez atakującego.

Złośliwi cyberprzestępcy wykorzystali malware keyloggera HawkEye do ukierunkowanych ataków. Organizacje w służbie zdrowia , rolnictwie, marketingu, transporcie i logistyce, imporcie i eksporcie oraz wielu innych sektorach stały się głównymi celami. Atakujący celowali w swoich pracowników, wysyłali im zepsute e-maile i czekali na szansę na atak i atak.

Jeśli chcesz uniknąć utknięcia w złośliwym narzędziu, takim jak keylogger HawkEye, bądź czujny. Zachowaj ostrożność podczas otrzymywania wiadomości e-mail - staraj się sprawdzić i zweryfikować ich autentyczność. Bądź jeszcze bardziej ostrożny, jeśli zawierają załączniki lub linki, które zachęcają do pobrania i kliknięcia. Jeśli jesteś uważny i dokładny, może zaoszczędzić Ci szereg potencjalnych skarg.

Zaktualizowany keylogger HawkEye korzysta ze strachu przed koronawirusem

Istnieje nowy wariant złośliwego oprogramowania HawkEye, który nęka użytkowników. Jeden, próbując skorzystać ze strachu, otaczający koronawirusa. Wśród udoskonaleń infekcji znajduje się rozszerzona możliwość kradzieży informacji.

Ludzie stojący za tym mają cel - wykorzystać obecne czasy i wiadomości obracające się wokół zagrożenia Coronavirusem. Cyberprzestępcy, wykorzystując najnowszy wariant HawkEye, żerują na pragnieniu wiedzy na temat koronawirusa i jego szczepu COVID-19.

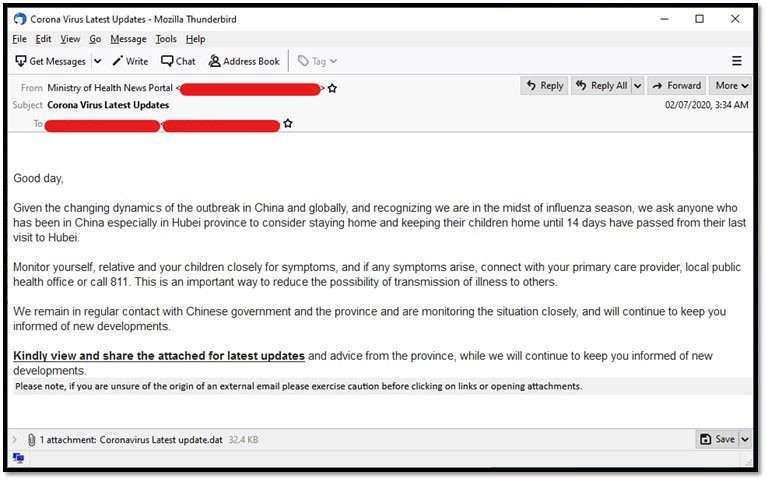

Większość zagrożeń złośliwym oprogramowaniem, które chcą skorzystać ze strachu przed Coronavic, korzysta ze złośliwych kampanii e-mail w celu rozprzestrzeniania swoich infekcji. Jedna z najczęściej używanych linii tematycznych dotyczy rzekomych „aktualizacji koronawirusa”. Możesz zobaczyć przykład poniżej. Złośliwe wiadomości e-mail często twierdzą, że pochodzą z renomowanego źródła i zawierają cenne informacje i „aktualizacje”. To nie jest prawda. Są fałszywe i przenoszą złośliwe oprogramowanie.

Wiadomość e-mail z tematem „Corona Virus Latest Updates” zawierająca złośliwe oprogramowanie. Źródło: trendmicro.com

Jeśli chodzi o keylogger HawkEye, ludzie za nim podążają za tą strukturą do trójnika. Rozpowszechniają złośliwe oprogramowanie za pośrednictwem wiadomości e-mail zawierających spam . Tym razem ich e-maile nie koncentrują się na aplikacjach o pracę, ale na „alertach” Coronavirusa. Podobno zawierają aktualizacje o śmiertelnym wirusie, a nawet oferują porady dotyczące narkotyków. E-mail twierdzi, że te fałszywe alarmy pochodzą od dyrektora generalnego Światowej Organizacji Zdrowia (WHO). Aby wyjaśnić, nie robią tego. To oszustwo, próba włamania się złośliwego oprogramowania do twojego systemu. NIE wierz w treść wiadomości e-mail, a przede wszystkim NIE postępuj zgodnie z zaleceniami dotyczącymi narkotyków, które ci oferują!

Kampania e-mailowa złośliwego oprogramowania rozpoczęła się niedawno. Eksperci informują, że rozpoczęła się 19 marca 2020 r. Nawet w tak krótkim czasie udało jej się pochłonąć imponującą liczbę ofiar.

Otrzymasz wiadomość e-mail, która wydaje się spersonalizowana dla Ciebie i tylko dla Ciebie. Powitania w treści wiadomości zawierają nazwę użytkownika usuniętą z adresu e-mail. Zignoruj tę próbę legalności. Te e-maile są fałszywe i niebezpieczne. Nie tylko dlatego, że próbują rozprzestrzeniać złośliwe oprogramowanie na twoim komputerze, ale także dlatego, że rozpowszechniają fałszywe informacje, które niektórzy mogą uznać za wiarygodne. Nie jest! Pamiętaj, że masz do czynienia z cyberprzestępcami, którzy chcą skorzystać z niedoli otaczającej koronawirusa.

Keylogger HawkEye został zaktualizowany o dodatkowe techniki antyanalizacyjne. Otrzymał również mnóstwo zmian, aby poprawić swoje techniki zaciemniania. Ale główny cel infekcji pozostaje ten sam - kradzież poufnych danych.

Nowa próbka złośliwego oprogramowania ma na celu kradzież danych uwierzytelniających w przeglądarkach i klientach e-mail. Jak Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon i wiele innych.

Gdy tylko złośliwe oprogramowanie zdobędzie poświadczenia i wszelkie inne dane, które uda mu się przechwycić, zaszyfruje je wszystkie. Po szyfrowaniu wysyła wszystko za pośrednictwem protokołu SMTP do osób stojących za nim. Jeśli nie jesteś świadomy, SMTP to protokół komunikacyjny, który jest wykorzystywany do przesyłania poczty elektronicznej lub, mówiąc prosto, wiadomości e-mail. Cyberprzestępcy zakodowali adres e-mail oraz hasło w samym złośliwym oprogramowaniu. W ten sposób automatyzują dostarczanie skradzionych danych.

Spojrzenie na działanie zaktualizowanego złośliwego oprogramowania

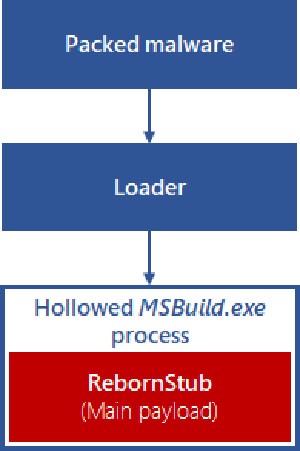

Wariant HawkEye zaczyna się od modułu ładującego - pliku wykonywalnego .net, zaciemnionego przez kombinację ochrony Cassandra i ConfuserEx. Gdy tylko zostanie wykonany, wydarzy się kilka rzeczy. Przeszuka i uruchomi inny plik wykonywalny .net i załaduje obraz bitmapy rgXREoRSAprmgvAqTsKhilTYhemNa .png w sekcji zasobów.

Drugi plik wykonywalny ma za zadanie odczytać obraz bitmapy i wyodrębnić z niego zakodowany kod zestawu. Następnie, po uzyskaniu szyfru, plik wykonywalny używa pierwszych 16 bajtów obrazu bitmapowego jako klucza XOR do dekodowania reszty obrazu. Aby to rozwinąć, XOR jest skrótem od „exclusive or” i przyzwyczaja się do szyfrowania wiadomości w szybki i bezpośredni sposób. Operacje XOR są podstawą większości kryptografii. Możesz myśleć o XOR jako przełączniku, który pozwala włączać i wyłączać określone bity.

Wróćmy do tego, co się dzieje. Ładunek, który jest dekodowany, to kolejny plik wykonywalny .net. Jest to plik o nazwie ReZer0V2.exe . Stara się wyłączyć Windows Defender. Osiąga to poprzez zmianę różnych elementów rejestru. Uruchamia także polecenie PowerShell, aby wykryć preferencje zainfekowanego systemu dotyczące skanowania i aktualizacji Windows Defender, zanim je wyłączy.

Następnie szuka maszyn wirtualnych (VM) i piaskownic (wirtualnej przestrzeni, w której działa nowe lub nieprzetestowane oprogramowanie lub tajne kodowanie). Po wykonaniu tej czynności próbka wykorzystuje proces drążenia w celu wstrzyknięcia ładunku do plików katalogu .NET Framework. Złośliwe oprogramowanie wykorzystuje technikę drążenia procesów w celu załadowania autoryzowanego procesu wyłącznie w celu działania jako naczynie na wrogie kody. Ostatecznym ładunkiem jest w rzeczywistości keylogger HawkEye.

Obraz rozpakowywania w pamięci wersji złośliwego oprogramowania HawkEye wykorzystującego proces hollowowania. Źródło: cloudblogs.microsoft.com

Największe ryzyko, na jakie narażony jest keylogger HawkEye, to utrata danych. Infekcja grozi przechwyceniem poufnych informacji, a następnie wykorzystaniem ich do szkodliwych celów. Gdy atakujący, za złośliwym oprogramowaniem, już go mają, mogą zrobić z nim, co chcą - użyć go samodzielnie lub sprzedać za pośrednictwem ciemnej sieci. W obu przypadkach zyskują, a ty ponosisz poważne konsekwencje.

Nie ma wystarczających sposobów na podkreślenie znaczenia czujności. Bądź dokładny, bądź ostrożny i nie daj się wciągnąć w klikanie linków lub pobieranie załączników z wiadomości e-mail, które twierdzą, że zawierają wiadomości związane z Coronavirus. Weź wszystko z odrobiną soli, a ta dodatkowa uwaga może zaoszczędzić ci wielu problemów.