更新されたHawkEyeキーロガーが利益のためにコロナウイルスの恐怖を悪用

HawkEyeキーロガーは2013年からWebでラウンドを行っています。2019年には、脅威の新たにリリースされたアップデート– HawkEye Reborn v9がありました。現在、セキュリティ専門家のレーダーに戻っており、コロナウイルスのパニックを利用して、感染の長いリストに加わったようです。

マルウェアに関しては、コロナウイルスの恐怖を食い物にすることが標準になっているようです。今では、それは確立されたソーシャルエンジニアリングの戦術であり、その道にダメージを与えています。サイバー犯罪者は、恐ろしいCOVID-19から利益を得るために、すべての力を使います。彼らはマルウェア攻撃、信用証明書の詐欺、破損したURLに目を向け、その可能性は無限にあるようです。それは人々が怖がっており、恐怖の中で、彼らの道のあらゆる情報源に目を向けているからです。残念ながら、出くわすソースのほとんどは悪意があり、悪意のあるサイバー詐欺師によって実行されています。

マルウェアの研究者が報告したように、サイバー攻撃は40%増加しています。彼らは、労働者がリモートで働くことを許可した企業に焦点を合わせているようです。ほとんどの家庭用コンピューターとラップトップには、オフィス用のラップトップが提供する防御機能がありません。そのため、コンピューターが公開され、マルウェアに感染するリスクが高くなります。

これらの悪意のあるキャンペーンは世界中で被害を被っています。以下に示すように、英国の人々は驚異的な数の41,000を超えるマルウェアおよびスパム攻撃を受信しています。フランスがマルウェアにほぼ24,000、スパムに約23,000と迫っています。米国とカナダは依然として20,000のマークを下回ることができましたが、サイバー犯罪者がこれらのキャンペーンで減速している兆候はなく、そのため、その数はどのくらい長く留まるでしょうか。

フランスとイギリスでのコロナウイルス関連のマルウェアおよびスパム攻撃。出典:trendmicro.com

米国およびカナダにおけるコロナウイルス関連のマルウェアおよびスパム攻撃。出典:trendmicro.com

Table of Contents

HawkEyeキーロガー感染の簡単な歴史

HawkEyeキーロガーが最初に登場したとき、 マルバタイジングキャンペーン 、より正確にはフィッシングメールを介してコンピューターに侵入しました 。マルウェアは、暗号通貨マイナー– CGMinerの第1段階のダウンローダーとして登場しました。 CGMinerは、オープンソースの暗号通貨マイナーです。鉱山労働者の背後にあるハッカーは、それを使用して、他の誰かのコンピュータでの利益を得るためにデジタル通貨(ビットコイン、モネロなど)をマイニングすることができます。彼らは被害者のシステムとリソースを悪用し、被害者はラグだけのような結果に対処し、利益のみを体験します。

浸透プロセスがどのように発生したかを詳しく見てみましょう。この感染により、すべての求人応募に関係しているように見える電子メールが送信されました。すべてのメールには.zipアーカイブが含まれており、開くと求職者の履歴書が明らかになりました。または、そうでした。実際には、.zipファイルを開くと、HawkEyeキーロガーのサンプルがシステムに直接配信されます。専門家はそれをかなり一般的な攻撃だと考えていますが、トリックを行います。

これまでのところ、マルウェアはそのカテゴリの標準的な代表のすべてのボックスを刻みます。疑いを持たないWebユーザーに解き放たれた後、その攻撃は戦術を変えました。暗号通貨マイナーのロードに使用される代わりに、ハッカーはスパイの目的でHawkEyeの最新のバリアントを使用し始めました。

マルウェアがPCで検出されると、スパイ行為に対して脆弱になります。 HawkEyeのようなキーロガーは、悪意のある目的であなたの活動を監視することで定評があります。彼らはあなたがするすべてを追跡します-すべてのキーストローク、あなたが訪問するすべてのサイト、あなたが入力したデータ。少し沈みます。これには、あらゆる種類の個人情報および財務情報が含まれます。同様に、パスワード、クレジットカードの詳細、銀行口座情報などがあります。これらの機密データはすべて、HawkEyeキーロガーの手の届くところにあります。そして、マルウェアが十分に収集したと見なすと、攻撃者が制御するコマンドアンドコントロール(C&C)サーバーにデータを引き出します。

悪意のあるサイバー犯罪者は、標的型攻撃にHawkEyeキーロガーマルウェアを使用しました。 ヘルスケア 、農業、マーケティング、輸送および物流、輸出入、およびその他の多くのセクターの組織が主要なターゲットになりました。攻撃者は従業員を狙い、破損した電子メールを送信し、侵入して攻撃する機会を待ちます。

HawkEyeキーロガーなどの悪意のあるツールに行き詰まるのを避けたい場合は、警戒してください。メールを受信するときは注意してください。真正性を調べて確認するために最善を尽くしてください。添付ファイルやリンクが含まれている場合は、さらに注意してダウンロードしてクリックするように求めます。注意深く徹底している場合は、一連の潜在的な不満を軽減できます。

更新されたHawkEyeキーロガーはコロナウイルスの恐怖を利用します

HawkEyeマルウェアの新しい変種があり、ユーザーを悩ませています。コロナウイルスを取り巻く恐怖から利益を得ようとする者。感染の改善の中には、拡張された情報盗用機能があります。

その背後にいる人々は、現在の時代とコロナウイルスの脅威を巡るニュースを利用するという目標を持っています。最新のHawkEyeバリアントを使用するサイバー犯罪者は、コロナウイルスとその株COVID-19に関する知識を求める人々の欲望を食い物にします。

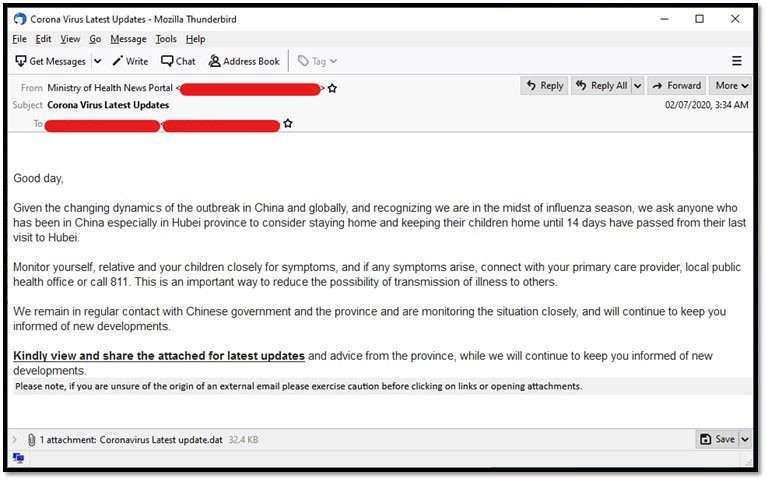

ほとんどのマルウェアの脅威は、コロナビックの恐怖から利益を得ようと努めており、悪意のある電子メールキャンペーンに感染を広げます。最も一般的に使用される件名の1つは、想定される「コロナウイルスの更新」を中心に展開します。以下の例をご覧ください。悪意のある電子メールは、信頼できるソースから発信され、貴重な情報と「アップデート」を表示すると主張することがよくあります。それは真実ではありません。それらは偽物であり、マルウェアを運びます。

マルウェアを含む件名が「コロナウイルスの最新アップデート」であるメール。出典:trendmicro.com

HawkEyeキーロガーに関して言えば、その背後にいる人々はその構造に従ってTシャツを作ります。 マルウェアをスパムメールで配布します 。今回は、彼らの電子メールは仕事のアプリケーションを中心に展開するのではなく、コロナウイルスのアラートを中心に展開します。恐らく、それらは致命的なウイルスに関するアップデートを含み、薬物の助言さえ提供します。電子メールは、これらの偽の警告が世界保健機関(WHO)の事務局長から来ていると主張しています。明確にするために、彼らはしません。それはすべて詐欺であり、マルウェアがシステムに侵入する策略です。電子メールの内容を信じないでください。何よりも、提供されている薬物に関するアドバイスには従わないでください。

マルウェアの電子メールキャンペーンはそれほど前に始まりませんでした。専門家はそれが2020年3月19日に始まったことを報告します。その短い期間でさえ、それはなんとか犠牲者の印象的な量を主張することに成功しました。

自分だけにカスタマイズされたメールが届きます。メッセージ本文のあいさつ文には、電子メールアドレスから削除されたユーザー名が含まれています。合法性の試みは無視してください。これらのメールは偽で危険です。マルウェアがマシンに拡散しようとしているだけでなく、一部の人々が信頼できると見なす可能性がある偽の情報を拡散しているためでもあります。そうではない!あなたがコロナウイルスを取り巻く悲惨さから利益を得ることを望んでいるサイバー犯罪者を扱っていることを思い出してください。

HawkEyeキーロガーが更新され、追加のアンチ分析手法が含まれるようになりました。また、難読化手法を改善するために多くの変更が加えられました。しかし、感染の主な目的は同じで、機密データの盗難です。

悪意のあるソフトウェアの新しいサンプルは、ブラウザやメールクライアントから認証情報を盗むことを目的としています。 Mozillaのように、WaterFox、Flock、BlackHawk、CyberFox、PaleMoon、IceDragon、およびその他の配列。

マルウェアが取得する資格情報やその他のデータを取得するとすぐに、すべてを暗号化します。暗号化に続いて、Simple Mail Transfer Protocol(SMTP)を介してすべてを背後の人々に送信します。知らない場合は、SMTPは電子メールの送信、または簡単に言えば電子メールに使用される通信プロトコルです。サイバー犯罪者は、マルウェア自体に電子メールアドレスとパスワードをコード化しました。このようにして、盗まれたデータの配信を自動化します。

更新されたマルウェアの仕組みの調査

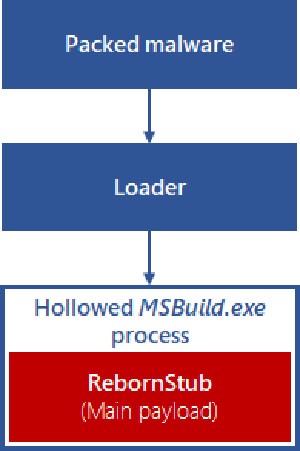

HawkEyeバリアントはローダーで始まります。これは、CassandraプロテクターとConfuserExの組み合わせによって難読化された.net実行可能ファイルです。それが実行されるとすぐに、いくつかのことが起こります。別の.net実行可能ファイルを検索して実行し、リソースセクションにビットマップイメージrgXREoRSAprmgvAqTsKhilTYhemNa .pngをロードします。

その2番目の実行可能ファイルには、ビットマップイメージを読み取り、それからエンコードされたアセンブリコードを抽出するタスクがあります。その後、暗号が取得された後、実行可能ファイルはビットマップイメージの最初の16バイトをXORキーとして使用して、残りの画像をデコードします。詳しく説明すると、XORは「排他的論理和」の略であり、高速かつ簡単な方法でメッセージを暗号化するために使用されます。 XOR演算は、ほとんどの暗号化の基本です。 XORは、特定のビットのオンとオフを切り替えることができるトグルスイッチと考えることができます。

進行状況に戻りましょう。デコードされるペイロードは、別の.net実行可能ファイルです。これはReZer0V2.exeと呼ばれるファイルです。 Windows Defenderをオフにするように努めています。それは、さまざまなレジストリ項目を変更することによってそれを実現します。また、PowerShellコマンドを実行して、感染したシステムのWindows Defenderスキャンと更新の設定を検出してから、それらを無効にします。

次に、仮想マシン(VM)とサンドボックス(新しいソフトウェアまたはテストされていないソフトウェアを実行する仮想空間、または秘密裏にコーディング)を探します。その後、サンプルはプロセスの空洞化を使用して、ペイロードを.netフレームワークディレクトリのファイルに挿入します。プロセスの空洞化の手法は、悪意のあるソフトウェアによって、悪意のあるコードのベッセルとして機能することのみを目的として、承認されたプロセスをロードするために使用されます。その最後のペイロードは、実際にはHawkEyeキーロガーです。

プロセスの空洞化を使用したHawkEyeマルウェアのバージョンのメモリ内アンパックの図。ソース:cloudblogs.microsoft.com

HawkEyeキーロガーの好意で直面する最大のリスクは、データ損失です。感染により、機密情報を入手し、悪意のある目的に使用する恐れがあります。攻撃者は、マルウェアの背後でそれを手に入れれば、望みどおりにそれを実行できます。自分で使用するか、暗いWebを通じて販売します。どちらの場合でも、彼らは利益を上げ、あなたは深刻な結果を被ります。

警戒の重要性を強調する十分な方法はありません。コロナウイルス関連のニュースが含まれていると主張するメールから、リンクをクリックしたり、添付ファイルをダウンロードしたりしないでください。すべてを一粒の塩で味わうと、細心の注意を払うことで多くの問題を回避できます。