Opdateret HawkEye Keylogger udnytter Coronavirus Scare for Profit

HawkEye keylogger har foretaget runderne på nettet siden 2013. I 2019 var der en nyligt frigivet opdatering af truslen - HawkEye Reborn v9. Nu er det tilbage på sikkerhedseksperter 'radarer, og det ser ud til at være med på den lange liste med infektioner og drage fordel af Coronavirus-panikken.

At begynde med Coronavirus-frygt ser ud til at være blevet normen, når det kommer til malware. På nuværende tidspunkt er det en veletableret social-engineering taktik, der forårsager skader på dens vej. Cybercrooks bruger alt i deres magt til at drage fordel af den forfærdelige COVID-19. De henvender sig til malware-angreb, bedrageri-fylde-svindel, beskadigede URL-adresser, deres muligheder synes ubegrænsede. Det skyldes, at folk er bange, og i deres frygt henvender sig til enhver informationskilde på deres vej. Desværre er de fleste af de kilder, de støder på, ondsindede og drives af dårligt tilsigtede cybercrooks.

Der er en stigning på 40% i cyberattacks, som rapporteret af malware-forskere. De ser ud til at fokusere på virksomheder, der har tilladt deres arbejdstagere at arbejde eksternt. De fleste hjemmecomputere og bærbare computere har ikke det forsvar, som deres kontor leverer, hvilket efterlader dem udsatte og med en større risiko for at fange malware.

Disse ondsindede kampagner har taget deres vejafgift globalt. Som du kan se nedenfor, får folk i Storbritannien et svimlende antal på over 41.000 malware- og spamangreb. Frankrig følger tæt bagpå, næsten 24.000 for malware og ca. 23.000 for spam. USA og Canada formår stadig at holde sig under mærket på 20.000, men der er ingen tegn på, at cyberkriminelle bremser med disse kampagner, så hvem kan sige, hvor længe dette antal vil forblive lavt.

Coronavirus-relateret malware og spam-angreb i Frankrig og England. Kilde: trendmicro.com

Coronavirus-relateret malware og spam-angreb i USA og Canada. Kilde: trendmicro.com

Table of Contents

En kort historie om HawkEye keylogger-infektion

Da den første dukkede op på scenen, gik HawkEye keylogger sig ind i computere via malvertiseringskampagner , mere præcist phishing-e-mails. Malware optrådte som en første-trins downloader for en cryptocurrency miner - CGMiner. CGMiner er en open source cryptocurrency miner. Hackerne bag minearbejderen kunne derefter bruge den og min til digital valuta (Bitcoin, Monero osv.) Til deres gevinst på en andens computer. De udnytter offerets system og ressourcer og lader offeret håndtere konsekvenserne, ligesom forsinkelse, mens de kun oplever fordele.

Lad os se nærmere på, hvordan præcist infiltrationsprocessen forekom. Infektionen sendte sine e-mails, som alle syntes at dreje sig om jobansøgninger. Hver e-mail indeholdt et .zip-arkiv, som, når det blev åbnet, afslørede en ansøgers CV. Eller så syntes det. Når du åbner .zip-filen, leverer den i virkeligheden en prøve af HawkEye-keylogger direkte ind i dit system. Eksperter betragter det som et ret generisk angreb, men det gør susen.

Indtil videre markerer malware alle kasser til en standardrepræsentant for sin kategori. Engang efter, at det blev løsrevet på intetanende webbrugere, skiftede dens angreb taktik. I stedet for at det blev brugt til indlæsning af cryptocurrency-minearbejdere, begyndte hackere at bruge HawkEyes seneste variant til spionage.

Når malware finder sig på din pc, er du sårbar overfor spionage. Keyloggers som HawkEye har et ry for at overvåge dine aktiviteter til ondsindede formål. De holder styr på alt hvad du gør - hvert tastetryk, alle de websteder, du besøger, data, du indtaster. Lad det synke et øjeblik. Det inkluderer alskens personlige og økonomiske oplysninger. Ligesom adgangskoder, kreditkortoplysninger, bankkontooplysninger og meget mere. Alle disse følsomme data er inden for rækkevidde af HawkEye keylogger. Når malware først synes, at den er samlet nok, filtrerer den dataene til en kommando-og-kontrol-server (C&C), som angriberen kontrollerer.

Ondsindede cyberkriminelle brugte HawkEye keylogger malware til målrettede angreb. Organisationer inden for sundhedsvæsen , landbrug, markedsføring, transport og logistik, import og eksport og en række andre sektorer blev hovedmål. Angriberen ville sigte mod deres ansatte, sende dem de ødelagte e-mails og afvente deres chance for at invadere og strejke.

Hvis du ønsker at undgå at sidde fast med et ondsindet værktøj, som HawkEye keylogger, skal du være opmærksom. Vær forsigtig, når du modtager e-mails - gør dit bedste for at undersøge og verificere deres ægthed. Vær endnu mere forsigtig, hvis de indeholder vedhæftede filer eller links, som de opfordrer dig til at downloade og klikke på. Hvis du er opmærksom og grundig, kan det spare dig for en række potentielle klager.

En opdateret HawkEye-keylogger drager fordel af Coronavirus-bange

Der er en ny variant af HawkEye malware, der plager brugerne. Den ene, der forsøger at drage fordel af frygt, omkring Coronavirus. Blandt infektionens forbedringer finder du en udvidet evne til at stjæle information.

Menneskerne bag det har et mål - at udnytte de nuværende tider og nyhederne, der drejer sig om Coronavirus-truslen. Cyberkriminelle, der bruger den nyeste HawkEye-variant, bytter på folks ønske om viden om Coronavirus og dens belastning COVID-19.

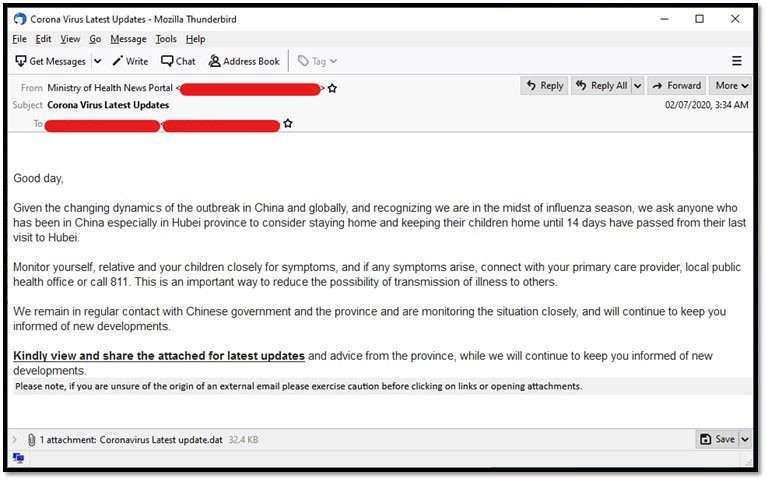

De fleste malware-trusler, der søger at drage fordel af Coronavic-skræmmen, henvender sig til ondsindede e-mail-kampagner for at sprede deres infektioner. En af de mest anvendte emnelinjer drejer sig om antatte 'Coronavirus-opdateringer'. Du kan se et eksempel nedenfor. De ondsindede e-mails hævder ofte at komme fra en velrenommeret kilde og vise værdifulde oplysninger og 'opdateringer'. Det er ikke sandt. De er falske og bærer malware.

En e-mail med en emnelinje 'Corona Virus Seneste opdateringer' med malware. Kilde: trendmicro.com

Når det kommer til HawkEye keylogger, følger folkene bag den struktur til en tee. De distribuerer malware via spam-e-mails . Denne gang drejer deres e-mails sig ikke om jobapplikationer, men om Coronavirus 'alarmer'. Angiveligt, de indeholder opdateringer om den dødbringende virus og tilbyder endda medicinrådgivning. E-mailen hævder, at disse falske alarmer kommer fra generaldirektøren for Verdenssundhedsorganisationen (WHO). For at præcisere, gør de det ikke. Det hele er en fidus, et problem for malware, der kan glide ind i dit system. Tro IKKE indholdet af e-mailen, og skal først og fremmest IKKE følge medikamentrådgivning, de tilbyder dig!

Malware's e-mail-kampagne begyndte ikke så længe siden. Eksperter rapporterer, at det startede den 19. marts 2020. Selv på den korte tid har det formået at kræve en imponerende mængde ofre.

Du får en e-mail, der vises personlig for dig, og du alene. Hilsen i meddelelseslegemet indeholder et brugernavn, der er fjernet fra e-mail-adressen. Se bort fra dette forsøg på legitimitet. Disse e-mails er falske og farlige. Ikke kun fordi de forsøger at sprede malware til din maskine, men også fordi de spreder falske oplysninger, som nogle mennesker kan se på som troværdige. Det er ikke! Husk, at du har at gøre med cyberkriminelle, der ønsker at drage fordel af elendigheden omkring Coronavirus.

HawkEye keylogger er blevet opdateret til at omfatte yderligere anti-analyseteknikker. Det har også modtaget en overflod af ændringer for at forbedre dens tilsløringsteknikker. Men infektionens primære mål forbliver det samme - tyveri af følsomme data.

Den nye prøve af den ondsindede software sigter mod at stjæle legitimationsoplysninger fra browsere og e-mail-klienter. Som Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon og en række andre.

Så snart malware får fat i legitimationsoplysninger og alle andre data, den formår at indsamle, krypterer det hele. Efter kryptering sender det alt via Simple Mail Transfer Protocol (SMTP) til folkene bag den. Hvis du ikke er opmærksom, er SMTP en kommunikationsprotokol, der bliver brugt til elektronisk postoverførsel eller bare sat e-mails. Cyberkriminelle har kodet e-mail-adressen såvel som adgangskoden i selve malware. På den måde automatiserer de leveringen af stjålne data.

Et kig på arbejdet med den opdaterede malware

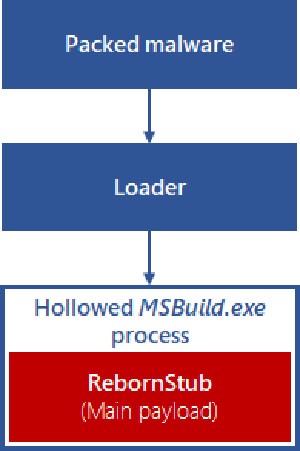

HawkEye-varianten starter med en loader - en .net eksekverbar fil, tilsløret af en kombination af Cassandra-beskytter og ConfuserEx. Så snart det bliver henrettet, vil der ske et par ting. Det søger og kører en anden .net eksekverbar og indlæser et bitmap-billede rgXREoRSAprmgvAqTsKhilTYhemNa .png i sit ressourceafsnit.

Den anden eksekverbare har til opgave at læse bitmap-billedet og udpakke en kodet samlingskode fra det. Derefter bruger den eksekverbare fil, når cifferet er opnået, de første 16 byte af bitmap-billedet som en XOR-nøgle til at afkode resten af billedet. For at uddybe er XOR forkortelse for 'eksklusiv eller', og det bliver vant til at chiffrere beskeder på en hurtig og ligetil måde. XOR-operationer er grundlaget for de fleste kryptografi. Du kan tænke på XOR som en vippekontakt, så du kan vende specifikke bits til og fra.

Lad os komme tilbage til, hvad der sker. Nyttelasten, der bliver afkodet, er en anden .net eksekverbar. Det er en fil, der hedder ReZer0V2.exe . Det forsøger at slå Windows Defender fra. Det opnår dette ved at ændre en række poster i registreringsdatabasen. Det kører også en PowerShell-kommando til at finde det inficerede systems præferencer for Windows Defender-scanninger og opdateringer, før det også slukkes for dem.

Derefter ser det efter virtuelle maskiner (VM'er) og sandkasser (et virtuelt rum, der kører ny eller uprøvet software eller kodning i hemmelighed). Efter at dette er gjort, bruger prøven hulrum til at injicere dens nyttelast i filer i .net-rammebiblioteket. Teknikken til udhulning af processen bruges af ondsindet software til at indlæse en autoriseret proces med det eneste formål at fungere som et fartøj for fjendtlig kode. Den endelige nyttelast er faktisk HawkEye-keylogger.

En skildring af udpakningen i hukommelsen af en version af HawkEye malware ved hjælp af proceshulning. Kilde: cloudblogs.microsoft.com

Den største risiko, som du står over for HawkEye keylogger, er tab af data. Infektionen truer med at få fat i dine følsomme oplysninger og derefter bruge dem til ondsindede formål. Når angriberen bag malware, har det, kan de gøre med det, som de ønsker - bruge det selv eller sælge det gennem det mørke web. I begge tilfælde tjener de, og du får alvorlige konsekvenser.

Der er ikke nok måder at understrege vigtigheden af årvågenhed på. Vær grundig, vær forsigtig, og lad dig ikke rope ved at klikke på links eller downloade vedhæftede filer fra e-mails, der hævder at indeholde Coronavirus-relaterede nyheder. Tag alt med et saltkorn, og den ekstra opmærksomhed kan spare dig for en masse problemer.