Bijgewerkte HawkEye Keylogger maakt gebruik van Coronavirus-angst voor winst

De HawkEye-keylogger maakt sinds 2013 de ronde op internet. In 2019 was er een nieuw uitgebrachte update van de bedreiging - HawkEye Reborn v9. Nu is het terug op de radars van beveiligingsexperts en lijkt het op de lange lijst met infecties te zijn gekomen, gebruikmakend van de paniek van Coronavirus.

Angst op Coronavirus-angsten lijkt de norm te zijn geworden als het om malware gaat. Het is inmiddels een gevestigde social-engineeringtactiek die schade op zijn pad veroorzaakt. Cybercriminelen gebruiken al hun kracht om te profiteren van de gruwelijke COVID-19. Ze wenden zich tot malwareaanvallen, oplichting met inloggegevens, beschadigde URL's, hun mogelijkheden lijken onbeperkt. Dat komt omdat mensen bang zijn en zich in hun angst wenden tot elke informatiebron op hun pad. Helaas zijn de meeste bronnen die ze tegenkomen kwaadaardig en worden ze beheerd door kwaadwillende cybercriminelen.

Er is een toename van 40% in cyberaanvallen, zoals gerapporteerd door malware-onderzoekers. Ze lijken zich te concentreren op bedrijven die hun werknemers op afstand hebben laten werken. De meeste thuiscomputers en laptops hebben niet de beveiliging die hun kantoor biedt, waardoor ze worden blootgesteld en er een groter risico bestaat malware op te lopen.

Deze kwaadaardige campagnes hebben wereldwijd hun tol geëist. Zoals je hieronder kunt zien, krijgen mensen in het VK een duizelingwekkend aantal van meer dan 41.000 malware- en spamaanvallen. Frankrijk volgt op de voet, met bijna 24.000 voor malware en ongeveer 23.000 voor spam. De VS en Canada slagen er nog steeds in om onder de grens van 20.000 te blijven, maar er zijn geen tekenen dat cybercriminelen vertragen met deze campagnes, dus wie zou kunnen zeggen hoe lang dat aantal laag zal blijven.

Coronavirus-gerelateerde malware- en spamaanvallen in Frankrijk en het VK. Bron: trendmicro.com

Coronavirus-gerelateerde malware- en spamaanvallen in de VS en Canada. Bron: trendmicro.com

Table of Contents

Een korte geschiedenis van de HawkEye keylogger-infectie

Toen het voor het eerst op het toneel verscheen, kwam de HawkEye-keylogger in computers terecht via malvertisingcampagnes , meer bepaald phishing-e-mails. De malware verscheen als een eerste-fase-downloader voor een cryptocurrency-mijnwerker - CGMiner. CGMiner is een open-source cryptocurrency-mijnwerker. De hackers achter de mijnwerker zouden het dan kunnen gebruiken en het mijne voor digitale valuta (Bitcoin, Monero, enzovoort) voor hun winst op de computer van iemand anders. Ze maken gebruik van het systeem en de middelen van het slachtoffer en laten het slachtoffer de gevolgen zoals vertraging achterwege, terwijl ze alleen maar voordelen ervaren.

Laten we eens nader bekijken hoe het infiltratieproces precies is verlopen. De infectie stuurde e-mails die allemaal leken te draaien om sollicitaties. Elke e-mail bevatte een .zip-archief, dat bij het openen het cv van een sollicitant openbaarde. Of, zo leek het. In werkelijkheid, wanneer u het .zip-bestand opent, levert het een voorbeeld van de HawkEye-keylogger rechtstreeks in uw systeem. Experts beschouwen het als een vrij algemene aanval, maar het werkt.

Tot dusver vinkt de malware alle vakjes aan van een standaardvertegenwoordiger in zijn categorie. Enige tijd nadat het op nietsvermoedende webgebruikers was losgelaten, veranderde de aanval van tactiek. In plaats van te wennen aan het laden van mijnwerkers van cryptocurrency, begonnen hackers HawkEye's meest recente variant voor spionage te gebruiken.

Zodra de malware zich op uw pc bevindt, bent u kwetsbaar voor spionage. Keyloggers zoals HawkEye hebben de reputatie uw activiteiten te controleren op kwaadaardige doeleinden. Ze houden alles bij wat u doet: elke toetsaanslag, alle sites die u bezoekt, gegevens die u invoert. Laat dat even inzinken. Dat omvat allerlei persoonlijke en financiële informatie. Zoals wachtwoorden, creditcardgegevens, bankrekeninggegevens en nog veel meer. Al die gevoelige gegevens zijn binnen het bereik van de HawkEye-keylogger. En zodra de malware meent dat deze voldoende is verzameld, worden de gegevens naar een command-and-control (C & C) -server geëxporteerd die de aanvaller beheert.

Schadelijke cybercriminelen gebruikten de HawkEye keylogger-malware voor gerichte aanvallen. Organisaties in de gezondheidszorg , landbouw, marketing, transport en logistiek, import en export, en een hele reeks andere sectoren, werden belangrijke doelen. De aanvallers zouden op hun werknemers mikken, hen de beschadigde e-mails sturen en wachten op hun kans om binnen te vallen en toe te slaan.

Als je wilt voorkomen dat je vast komt te zitten met een kwaadaardige tool, zoals de HawkEye keylogger, wees dan waakzaam. Wees voorzichtig bij het ontvangen van e-mails - doe je best om hun authenticiteit te onderzoeken en te verifiëren. Wees nog voorzichtiger als ze bijlagen of links bevatten, die ze u vragen te downloaden en te klikken. Als u attent en grondig bent, kan dit u een scala aan mogelijke grieven besparen.

Een bijgewerkte HawkEye-keylogger maakt gebruik van de Coronavirus-schrik

Er is een nieuwe variant van de HawkEye-malware die gebruikers teistert. Een, die probeert te profiteren van de angst, die het coronavirus omringt. Onder de verbeteringen van de infectie vindt u een uitgebreid vermogen om informatie te stelen.

De mensen erachter hebben een doel: de huidige tijd en het nieuws rond de dreiging van het Coronavirus benutten. De cybercriminelen, die de nieuwste HawkEye-variant gebruiken, jagen op het verlangen van mensen naar kennis over Coronavirus en zijn stam COVID-19.

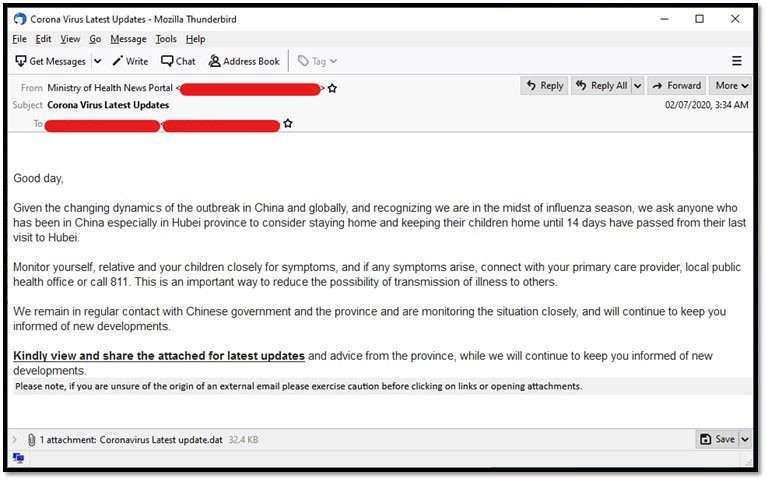

De meeste malware-bedreigingen, die willen profiteren van de angst van Coronavic, wenden zich tot kwaadaardige e-mailcampagnes om hun infecties te verspreiden. Een van de meest gebruikte onderwerpregels draait om vermeende 'Coronavirus-updates'. Hieronder ziet u een voorbeeld. De kwaadaardige e-mails beweren vaak afkomstig te zijn van een betrouwbare bron en bevatten waardevolle informatie en 'updates'. Dat is niet waar. Ze zijn nep en bevatten malware.

Een e-mail met de onderwerpregel 'Corona Virus Latest Updates' met malware. Bron: trendmicro.com

Als het op HawkEye keylogger aankomt, volgen de mensen erachter die structuur tot in de puntjes. Ze verspreiden malware via spam-e-mails . Deze keer draaien hun e-mails niet om sollicitaties, maar om de waarschuwingen van Coronavirus. Ze bevatten naar verluidt updates over het dodelijke virus en bieden zelfs medicijnadvies. In de e-mail wordt beweerd dat deze nepwaarschuwingen afkomstig zijn van de directeur-generaal van de Wereldgezondheidsorganisatie (WHO). Ter verduidelijking, dat doen ze niet. Het is allemaal oplichterij, een truc voor malware om uw systeem binnen te dringen. Geloof NIET de inhoud van de e-mail, en volg vooral GEEN advies over medicijnen dat ze u aanbieden!

De e-mailcampagne van de malware is nog niet zo lang geleden begonnen. Experts melden dat het op 19 maart 2020 is begonnen. Zelfs in die korte tijd heeft het een indrukwekkend aantal slachtoffers weten te maken.

Je krijgt een e-mail die persoonlijk voor jou en jou alleen lijkt te zijn. De aanhef in de berichttekst bevat een gebruikersnaam die is verwijderd uit het e-mailadres. Negeer die poging tot legitimiteit. Deze e-mails zijn nep en gevaarlijk. Niet alleen omdat ze proberen malware naar uw computer te verspreiden, maar ook omdat ze valse informatie verspreiden die door sommige mensen als geloofwaardig wordt beschouwd. Het is niet! Onthoud dat je te maken hebt met cybercriminelen, die willen profiteren van de ellende rond Coronavirus.

De HawkEye keylogger is bijgewerkt met extra anti-analysetechnieken. Het heeft een overvloed aan veranderingen ondergaan om ook zijn verduisteringstechnieken te verbeteren. Maar het primaire doel van de infectie blijft hetzelfde: diefstal van gevoelige gegevens.

Het nieuwe voorbeeld van de schadelijke software is bedoeld om inloggegevens van browsers en e-mailclients te stelen. Zoals Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon en nog veel meer.

Zodra de malware de inloggegevens en andere gegevens die het weet vast te leggen, in handen krijgt, wordt het allemaal versleuteld. Na versleuteling stuurt het alles via het Simple Mail Transfer Protocol (SMTP) naar de mensen erachter. Als u het niet weet, is SMTP een communicatieprotocol dat wordt gebruikt voor de verzending van elektronische post of, simpel gezegd, e-mails. De cybercriminelen hebben het e-mailadres en het wachtwoord binnen de malware zelf gecodeerd. Op die manier automatiseren ze de levering van gestolen gegevens.

Een kijkje in de werking van de bijgewerkte malware

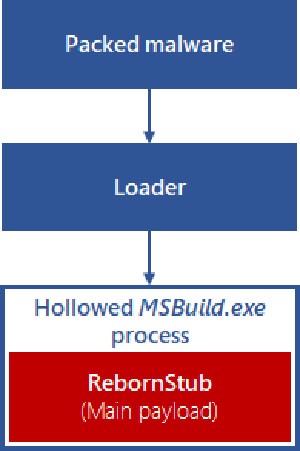

De HawkEye-variant begint met een loader - een .net uitvoerbaar bestand, versluierd door een combinatie van Cassandra-beschermer en ConfuserEx. Zodra het wordt uitgevoerd, zullen er een paar dingen gebeuren. Het zoekt en voert een ander .net-uitvoerbaar bestand uit en laadt een bitmap-afbeelding rgXREoRSAprmgvAqTsKhilTYhemNa .png in de resource-sectie.

Dat tweede uitvoerbare bestand heeft de taak om de bitmapafbeelding te lezen en er een gecodeerde assembly-code uit te halen. Daarna gebruikt het uitvoerbare bestand, nadat het cijfer is verkregen, de eerste 16 bytes van de bitmapafbeelding als een XOR-sleutel om de rest van de afbeelding te decoderen. Om uit te leggen, XOR is een afkorting voor 'exclusief of' en het wordt gebruikt om berichten op een snelle en eenvoudige manier te coderen. XOR-bewerkingen vormen de basis van de meeste cryptografie. Je kunt XOR zien als een tuimelschakelaar, waarmee je specifieke bits kunt in- en uitschakelen.

Laten we teruggaan naar wat er gebeurt. De payload die wordt gedecodeerd, is een ander .net-uitvoerbaar bestand. Het is een bestand met de naam ReZer0V2.exe . Het probeert Windows Defender uit te schakelen. Het bereikt dat door een verscheidenheid aan registeritems te wijzigen. Het voert ook een PowerShell-opdracht uit om de voorkeuren van het geïnfecteerde systeem voor Windows Defender-scans en updates te ontdekken voordat deze ook worden uitgeschakeld.

Vervolgens zoekt het naar virtuele machines (VM's) en sandboxen (een virtuele ruimte die nieuwe of niet-geteste software uitvoert of in het geheim codeert). Nadat dat is gedaan, gebruikt het voorbeeld procesuitholling om zijn lading in bestanden in de .net framework-map te injecteren. De techniek van procesuitholling wordt door kwaadaardige software gebruikt om een geautoriseerd proces te laden met als enig doel op te treden als een vat voor vijandige code. Dat uiteindelijke laadvermogen is in feite de HawkEye-keylogger.

Een afbeelding van het in het geheugen uitpakken van een versie van HawkEye-malware met procesuitholling. Bron: cloudblogs.microsoft.com

Het grootste risico, met dank aan de HawkEye-keylogger, is gegevensverlies. De infectie dreigt uw gevoelige informatie te bemachtigen en deze vervolgens voor kwaadaardige doeleinden te gebruiken. Zodra de aanvallers, achter de malware, het hebben, kunnen ze ermee doen wat ze willen: het zelf gebruiken of het verkopen via het dark web. In beide gevallen profiteren ze ervan en heb je ernstige gevolgen.

Er zijn niet genoeg manieren om het belang van waakzaamheid te benadrukken. Wees grondig, wees voorzichtig en zorg ervoor dat u niet op links klikt of bijlagen downloadt van e-mails die beweren Coronavirus-gerelateerd nieuws te bevatten. Neem alles met een korreltje zout, en die extra aandacht kan je veel problemen besparen.