更新的HawkEye键盘记录器利用冠状病毒威胁牟利

自2013年以来,HawkEye键盘记录程序一直在网络上进行搜索。在2019年,该威胁的最新版本已更新-HawkEye Reborn v9。现在,它又回到了安全专家的视野中,并且利用冠状病毒的恐慌,似乎已经加入了长长的感染清单。

掠夺冠状病毒的恐惧似乎已成为恶意软件的常态。到目前为止,这是一种行之有效的社交工程策略,会对其路径造成破坏。网络骗子会竭尽全力从可怕的COVID-19中获利。他们转向恶意软件攻击,凭据填充欺诈,URL损坏,其可能性似乎是无限的。这是因为人们感到害怕,并在恐惧中转向他们前进道路上的所有信息来源。不幸的是,它们遇到的大多数资源都是恶意的,并由恶意的网络骗子操纵。

根据恶意软件研究人员的报告,网络攻击数量增加了40%。他们似乎专注于允许其员工进行远程工作的公司。大多数家用计算机和笔记本电脑都没有办公室提供的防御措施,这使它们处于暴露状态,并且更有可能感染恶意软件。

这些恶意活动在全球范围内造成了巨大损失。正如您在下面看到的那样,英国的人收到了惊人的41,000多种恶意软件和垃圾邮件攻击。法国紧随其后,恶意软件和垃圾邮件分别为24,000和23,000。美国和加拿大仍设法保持在20,000的水平以下,但是没有迹象表明网络犯罪分子会随着这些活动的发展而放慢脚步,因此谁能说出这个数字将维持多长时间。

法国和英国的冠状病毒相关恶意软件和垃圾邮件攻击。资料来源:trendmicro.com

在美国和加拿大,与冠状病毒相关的恶意软件和垃圾邮件攻击。资料来源:trendmicro.com

Table of Contents

HawkEye键盘记录器感染的简要历史

当它首次出现在现场时, HawkEye键盘记录器通过恶意广告活动 (更确切地说是网络钓鱼电子邮件) 进入了计算机 。该恶意软件似乎是CGMiner的第一阶段下载器。 CGMiner是一个开源的加密货币矿工。然后,矿工背后的黑客就可以使用它并挖矿获取数字货币(比特币,门罗币等),以从他人的计算机上获取收益。他们利用受害者的系统和资源,让受害者去处理诸如滞后之类的后果,而他们只能从中受益。

让我们仔细看看渗透过程是如何发生的。感染发出的电子邮件似乎都与求职有关。每封电子邮件都包含一个.zip存档,该存档在打开后会显示求职者的简历。或者,看起来如此。实际上,当您打开.zip文件时,它会直接向您的系统中提供HawkEye键盘记录程序的示例。专家认为这是一种相当普通的攻击,但是可以解决问题。

到目前为止,该恶意软件在其类别的标准代表的所有方框中打勾。在将其释放给毫无戒心的网络用户后的某个时候,它的攻击改变了战术。黑客没有使用它来加载加密货币矿工,而是开始使用HawkEye的最新间谍软件。

一旦恶意软件在您的PC上发现了自己,您就容易受到间谍活动的攻击。诸如HawkEye之类的键盘记录器以监视恶意活动为目的而闻名。他们会跟踪您所做的一切–每次击键,您访问的所有网站以及您输入的数据。让它陷入片刻。这包括所有形式的个人和财务信息。例如,密码,信用卡详细信息,银行帐户信息等等。 HawkEye键盘记录程序可以访问所有这些敏感数据。而且,一旦恶意软件认为已经收集了足够多的数据,就会将数据渗漏到攻击者控制的命令与控制(C&C)服务器。

恶意网络罪犯使用HawkEye键盘记录器恶意软件进行有针对性的攻击。 保健 ,农业,市场营销,运输和物流,进出口以及其他许多部门的组织成为主要目标。攻击者将瞄准他们的员工,向他们发送损坏的电子邮件,并等待他们入侵和罢工的机会。

如果您希望避免陷入诸如HawkEye键盘记录程序之类的恶意工具中,请保持警惕。接收电子邮件时请保持谨慎–尽力检查并验证其真实性。如果它们包含附件或链接,请更加小心,它们敦促您下载并单击。如果您细心周到,则可以为您节省一系列潜在的不满。

更新的HawkEye键盘记录程序利用了冠状病毒的威胁

HawkEye恶意软件有一个新变种,困扰着用户。一是试图从恐惧中受益的冠状病毒。在感染的改进中,您发现了扩展的信息窃取能力。

背后的人们有一个目标–利用当今时代和围绕冠状病毒威胁的新闻。网络犯罪分子使用最新的HawkEye变体,捕食人们对冠状病毒及其毒株COVID-19的了解的渴望。

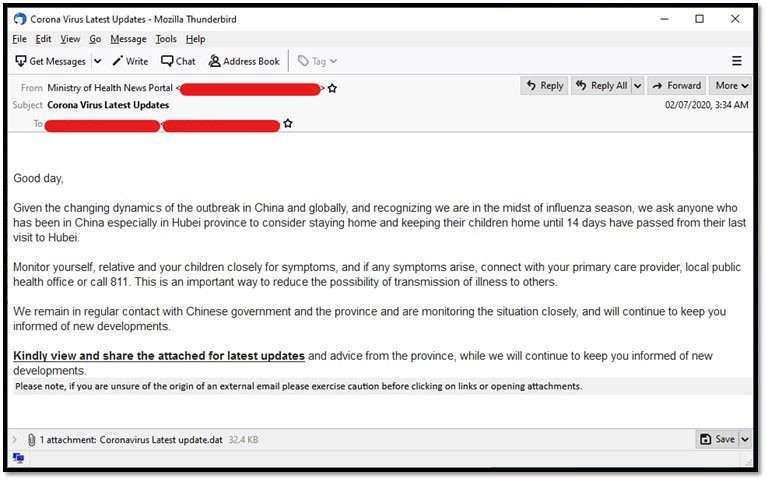

试图从Coronavic恐慌中受益的大多数恶意软件威胁,都转向了恶意电子邮件活动来传播其感染。最常用的主题之一是围绕所谓的“冠状病毒更新”。您可以在下面看到一个示例。恶意电子邮件通常声称来自信誉良好的来源,并显示有价值的信息和“更新”。那是不对的。它们是伪造的,带有恶意软件。

带有主题行“ Corona Virus Latest Updates”的电子邮件,其中包含恶意软件。资料来源:trendmicro.com

当涉及到HawkEye键盘记录器时,其背后的人会遵循这种结构。他们通过垃圾邮件发送恶意软件 。这次,他们的电子邮件不是围绕求职申请,而是围绕冠状病毒的警报。据称,它们包含致命病毒的更新信息,甚至提供药物建议。该电子邮件声称这些虚假警报来自世界卫生组织(WHO)总干事。为了澄清,他们没有。都是骗局,是恶意软件入侵您系统的手段。不要相信电子邮件的内容,最重要的是,不要遵循他们为您提供的任何毒品建议!

该恶意软件的电子邮件活动不久前就开始了。专家报告说,它始于2020年3月19日。即使在很短的时间内,它也设法造成了可观的受害者人数。

您会收到一封显示个性化的电子邮件,而且只有您一个人。邮件正文中的称呼包含从电子邮件地址中删除的用户名。忽略这种合法性尝试。这些电子邮件是虚假且危险的。不仅是因为他们试图将恶意软件传播到您的计算机中,还因为他们正在传播虚假信息,某些人可能会将其视为可信的。它不是!请记住,您正在与网络犯罪分子打交道,他们希望从冠状病毒周围的痛苦中受益。

HawkEye键盘记录器已更新,以包含其他抗分析技术。它还进行了许多更改,以改进其混淆技术。但是,感染的主要目标仍然是相同的-盗窃敏感数据。

新的恶意软件样本旨在从浏览器和电子邮件客户端窃取凭据。像Mozilla,WaterFox,Flock,BlackHawk,CyberFox,PaleMoon,IceDragon等。

一旦恶意软件获得了凭据以及它设法捕获的任何其他数据,它就会对其全部加密。加密后,它将通过简单邮件传输协议(SMTP)将所有内容发送给其背后的人员。如果您不知道,SMTP是一种通讯协议,可用于电子邮件传输,或者简而言之,是电子邮件。网络犯罪分子已经在恶意软件本身内对电子邮件地址和密码进行了编码。这样,它们可以自动传送被盗数据。

看一下更新后的恶意软件的工作原理

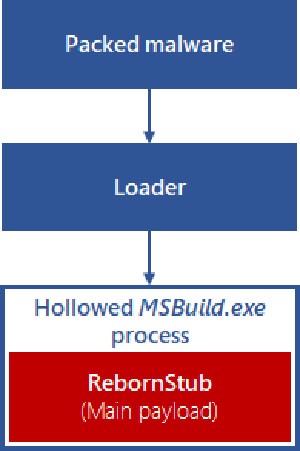

HawkEye变体从加载程序开始-一个.net可执行文件,该文件被Cassandra保护器和ConfuserEx组合在一起进行了模糊处理。一旦执行,就会发生一些事情。它将搜索并运行另一个.net可执行文件,并在其资源部分中加载位图图像rgXREoRSAprmgvAqTsKhilTYhemNa .png 。

第二个可执行文件的任务是读取位图图像并从中提取编码的汇编代码。随后,在获得密码后,可执行文件使用位图图像的前16个字节作为XOR密钥来解码其余图片。详细地说,XOR是“ exclusive or”的缩写,它习惯于以快速,直接的方式对消息进行加密。 XOR操作是大多数加密技术的基础。您可以将XOR视为切换开关,从而可以打开和关闭特定位。

让我们回到收益上。被解码的有效负载是另一个.net可执行文件。这是一个名为ReZer0V2.exe的文件。它努力关闭Windows Defender。它通过更改各种注册表项来实现。它还运行PowerShell命令,以在关闭Windows Defender扫描和更新之前发现受感染系统的首选项。

然后,它寻找虚拟机(VM)和沙箱(运行新的或未经测试的软件或秘密编码的虚拟空间)。完成之后,该示例使用过程挖空将其有效负载注入.net framework目录中的文件。进程挖空技术被恶意软件用来加载授权进程,其唯一目的是充当恶意代码的容器。实际上,最终的有效负载是HawkEye键盘记录程序。

描述了使用进程挖空对一个版本的HawkEye恶意软件进行内存内解压缩。资料来源:cloudblogs.microsoft.com

面对HawkEye键盘记录器,您面临的最大风险是数据丢失。感染有可能会抓住您的敏感信息,然后将其用于恶意目的。一旦攻击者在恶意软件的背后拥有了该恶意软件,便可以按照自己的意愿进行处理–自行使用或通过暗网出售。无论哪种情况,他们都会获利,并且您会遭受严重的后果。

没有足够的方法来强调警惕的重要性。要彻底,谨慎,不要束缚单击链接或从声称包含冠状病毒相关新闻的电子邮件中下载附件。一粒盐带走所有东西,而额外的专注力可能会为您省去很多麻烦。