HawkEye Keylogger aggiornato sfrutta Coronavirus Scare per profitto

Il keylogger HawkEye fa il giro del web dal 2013. Nel 2019, c'è stato un aggiornamento appena rilasciato della minaccia: HawkEye Reborn v9. Ora è tornato sui radar degli esperti di sicurezza e sembra aver aderito alla lunga lista di infezioni, approfittando del panico del Coronavirus.

Predare le paure del Coronavirus sembra essere diventato la norma quando si tratta di malware. Ormai è una tattica di ingegneria sociale consolidata, che causa danni sul suo cammino. I cybercrook usano tutto il loro potere per trarre profitto dall'orribile COVID-19. Si rivolgono ad attacchi di malware, truffe di riempimento di credenziali, URL corrotti, le loro possibilità sembrano illimitate. Questo perché le persone hanno paura e, nella loro paura, si rivolgono a ogni fonte di informazione sul loro cammino. Sfortunatamente, la maggior parte delle fonti che incontrano sono dannose e gestite da criminali informatici mal intenzionati.

C'è un aumento del 40% degli attacchi informatici, come riportato dai ricercatori di malware. Sembrano concentrarsi su aziende che hanno permesso ai loro lavoratori di lavorare in remoto. La maggior parte dei computer domestici e laptop non ha le difese fornite dai loro uffici, il che li rende esposti e con un rischio maggiore di catturare malware.

Queste campagne dannose hanno avuto il loro pedaggio a livello globale. Come puoi vedere di seguito, le persone nel Regno Unito ricevono un numero impressionante di oltre 41.000 attacchi di malware e spam. La Francia segue da vicino, con quasi 24.000 per malware e circa 23.000 per spam. Gli Stati Uniti e il Canada riescono ancora a rimanere al di sotto del segno di 20.000, ma non ci sono segni di rallentamento dei cyber criminali con queste campagne, quindi chi potrebbe dire per quanto tempo quel numero rimarrà basso.

Attacchi di malware e spam correlati al coronavirus in Francia e nel Regno Unito. Fonte: trendmicro.com

Attacchi di malware e spam correlati al coronavirus negli Stati Uniti e in Canada. Fonte: trendmicro.com

Table of Contents

Una breve storia dell'infezione da HawkEye keylogger

Quando è apparso per la prima volta sulla scena, il keylogger HawkEye si è fatto strada nei computer attraverso campagne di malvertising , più precisamente, e-mail di phishing. Il malware è apparso come downloader di primo livello per un minatore di criptovaluta - CGMiner. CGMiner è un minatore di criptovaluta open source. Gli hacker dietro il minatore potrebbero quindi utilizzarlo e estrarre per valuta digitale (Bitcoin, Monero e così via) per il loro guadagno sul computer di qualcun altro. Sfruttano il sistema e le risorse della vittima, lasciando che la vittima si occupi delle conseguenze, come il ritardo, mentre sperimentano solo benefici.

Diamo un'occhiata più da vicino a come si è verificato esattamente il processo di infiltrazione. L'infezione ha inviato le sue e-mail che sembravano ruotare intorno alle domande di lavoro. Ogni e-mail conteneva un archivio .zip che, una volta aperto, rivelava il curriculum di un candidato. O almeno così sembrava. In realtà, quando apri il file .zip, esso fornisce un campione del keylogger HawkEye direttamente nel tuo sistema. Gli esperti lo considerano un attacco piuttosto generico, ma fa il trucco.

Finora, il malware spunta tutte le caselle di un rappresentante standard della sua categoria. Qualche tempo dopo è stato scatenato su ignari utenti web, il suo attacco ha spostato le tattiche. Invece di essere usato per caricare minatori di criptovaluta, gli hacker hanno iniziato a utilizzare la variante più recente di HawkEye per lo spionaggio.

Una volta che il malware si trova sul tuo PC, sei vulnerabile allo spionaggio. Keylogger come HawkEye hanno la reputazione di monitorare le tue attività a scopi dannosi. Tengono traccia di tutto ciò che fai: ogni pressione di tasti, tutti i siti che visiti, i dati che inserisci. Lascialo affondare per un momento. Ciò include ogni tipo di informazione personale e finanziaria. Come password, dettagli della carta di credito, informazioni sul conto bancario e molto altro ancora. Tutti i dati sensibili sono a portata di mano del keylogger HawkEye. E, una volta che il malware ritiene che sia stato raccolto in modo sufficiente, esfiltra i dati in un server di comando e controllo (C&C) controllato dall'aggressore.

I criminali informatici malintenzionati hanno utilizzato il malware keylogger HawkEye per attacchi mirati. Le organizzazioni in sanità , agricoltura, marketing, trasporti e logistica, importazione ed esportazione, e una serie di altri settori, sono diventati obiettivi principali. Gli aggressori avrebbero mirato ai loro dipendenti, inviato loro le e-mail corrotte e aspettando la loro possibilità di invadere e colpire.

Se desideri evitare di rimanere bloccato con uno strumento dannoso, come il keylogger HawkEye, fai attenzione. Stai attento quando ricevi e-mail: fai del tuo meglio per esaminarne e verificarne l'autenticità. Fai ancora più attenzione se contengono allegati o collegamenti, che ti incoraggiano a scaricare e fare clic. Se sei attento e approfondito, può farti risparmiare una serie di potenziali rimostranze.

Un keylogger HawkEye aggiornato sfrutta la paura di Coronavirus

C'è una nuova variante del malware HawkEye, che affligge gli utenti. Uno, tentando di beneficiare della paura, che circonda Coronavirus. Tra i miglioramenti dell'infezione, c'è un'estesa capacità di rubare informazioni.

Le persone dietro hanno un obiettivo: sfruttare i tempi attuali e le notizie che ruotano attorno alla minaccia del Coronavirus. I criminali informatici, usando l'ultima variante di HawkEye, depredano il desiderio delle persone di conoscere Coronavirus e il suo ceppo COVID-19.

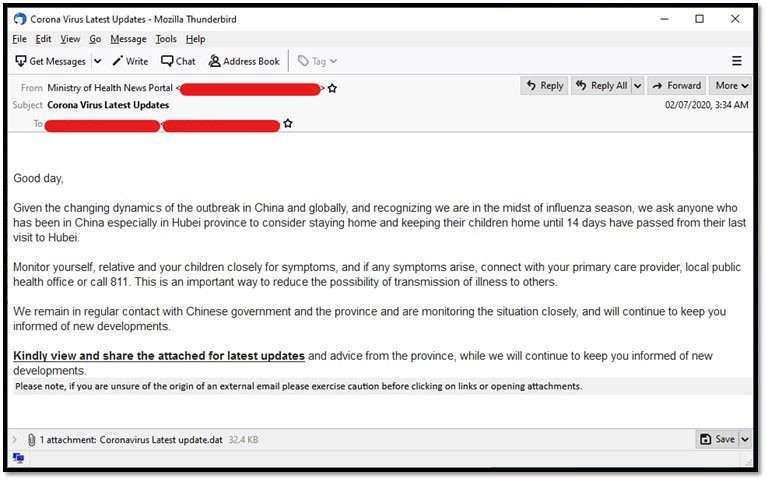

La maggior parte delle minacce malware, che cercano di beneficiare dello spavento di Coronavic, si rivolgono a campagne di posta elettronica dannose per diffondere le loro infezioni. Una delle linee tematiche più comunemente utilizzate ruota attorno ai presunti "aggiornamenti del Coronavirus". Di seguito puoi vedere un esempio. Le e-mail dannose spesso affermano di provenire da una fonte attendibile e mostrano informazioni e "aggiornamenti" preziosi. Quello non è vero. Sono falsi e trasportano malware.

Un'e-mail con oggetto "Corona Virus Ultimi aggiornamenti" contenente malware. Fonte: trendmicro.com

Quando si tratta di Keylogger HawkEye, le persone dietro di esso seguono questa struttura fino a diventare una t-shirt. Distribuiscono malware tramite e-mail di spam . Questa volta, le loro e-mail non ruotano attorno alle domande di lavoro, ma agli "avvisi" di Coronavirus. Presumibilmente, contengono aggiornamenti sul virus mortale e offrono persino consigli sui farmaci. L'e-mail afferma che questi avvisi fasulli provengono dal direttore generale dell'Organizzazione mondiale della sanità (OMS). Per chiarire, non lo fanno. È tutta una truffa, uno stratagemma per il malware che si insinua nel tuo sistema. NON credere ai contenuti dell'email e, soprattutto, NON seguire i consigli sui farmaci che ti offrono!

La campagna e-mail del malware non è iniziata molto tempo fa. Gli esperti riferiscono che è iniziato il 19 marzo 2020. Anche in quel breve periodo, è riuscito a chiedere un numero impressionante di vittime.

Ricevi un'email che appare personalizzata per te e solo per te. I saluti nel corpo del messaggio contengono un nome utente rimosso dall'indirizzo e-mail. Ignora quel tentativo di legittimità. Queste e-mail sono false e pericolose. Non solo perché stanno cercando di diffondere malware nel tuo computer, ma anche perché stanno diffondendo informazioni false che alcune persone potrebbero considerare credibili. Non è! Ricorda che hai a che fare con criminali informatici, che desiderano beneficiare della miseria che circonda Coronavirus.

Il keylogger HawkEye è stato aggiornato per includere ulteriori tecniche anti-analisi. Ha ricevuto numerosi cambiamenti per migliorare anche le sue tecniche di offuscamento. Ma l'obiettivo primario dell'infezione rimane lo stesso: il furto di dati sensibili.

Il nuovo esempio di software dannoso mira a rubare le credenziali dai browser e dai client di posta elettronica. Come Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon e molti altri.

Non appena il malware acquisisce le credenziali e tutti gli altri dati che riesce a catturare, crittografa tutto. Dopo la crittografia, invia tutto tramite il protocollo SMTP (Simple Mail Transfer Protocol) alle persone dietro di esso. Se non si è consapevoli, SMTP è un protocollo di comunicazione che viene utilizzato per la trasmissione di posta elettronica o, semplicemente, per e-mail. I criminali informatici hanno codificato l'indirizzo e-mail, nonché la password, all'interno del malware stesso. In questo modo, automatizzano la consegna dei dati rubati.

Uno sguardo al funzionamento del malware aggiornato

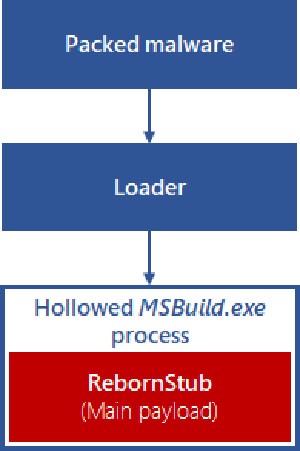

La variante HawkEye inizia con un caricatore: un file eseguibile .net, offuscato da una combinazione di Cassandra protector e ConfuserEx. Non appena viene eseguito, accadranno alcune cose. Cercherà ed eseguirà un altro eseguibile .net e caricherà un'immagine bitmap rgXREoRSAprmgvAqTsKhilTYhemNa .png nella sua sezione delle risorse.

Quel secondo eseguibile ha il compito di leggere l'immagine bitmap e di estrarre un codice assembly codificato da essa. Successivamente, dopo aver ottenuto il codice, il file eseguibile utilizza i primi 16 byte dell'immagine bitmap come chiave XOR per decodificare il resto dell'immagine. Per elaborare, XOR è l'abbreviazione di "esclusivo o" e si abitua a cifrare i messaggi in modo rapido e diretto. Le operazioni XOR sono la base della maggior parte della crittografia. Puoi pensare a XOR come un interruttore a levetta, che ti consente di attivare e disattivare bit specifici.

Torniamo a ciò che procede. Il payload che viene decodificato è un altro eseguibile .net. È un file chiamato ReZer0V2.exe . Si sforza di disattivare Windows Defender. Ciò si ottiene modificando una varietà di voci di registro. Esegue anche un comando di PowerShell per scoprire le preferenze del sistema infetto per le scansioni e gli aggiornamenti di Windows Defender prima di spegnerle.

Quindi cerca macchine virtuali (VM) e sandbox (uno spazio virtuale che esegue software nuovo o non testato o codifica in segreto). Fatto ciò, l'esempio utilizza l'hollowing del processo per iniettare il suo payload nei file nella directory del framework .net. La tecnica di svuotamento del processo viene utilizzata da software dannoso per caricare un processo autorizzato con l'unico scopo di agire come una nave per il codice ostile. Quel payload finale è, in realtà, il keylogger HawkEye.

Una rappresentazione del disimballaggio in memoria di una versione del malware HawkEye mediante svuotamento del processo. Fonte: cloudblogs.microsoft.com

Il rischio più grave, affrontato per gentile concessione del keylogger HawkEye, è la perdita di dati. L'infezione minaccia di ottenere le informazioni sensibili e quindi utilizzarle per scopi dannosi. Una volta che gli aggressori, dietro il malware, lo hanno, possono farcela come vogliono - usarlo da soli o venderlo attraverso la rete oscura. In entrambi i casi, traggono profitto e tu subisci gravi conseguenze.

Non ci sono abbastanza modi per sottolineare l'importanza della vigilanza. Sii accurato, sii cauto e non farti coinvolgere dai collegamenti a clic o dal download di allegati dalle e-mail che affermano di contenere notizie relative al Coronavirus. Prendi tutto con un po 'di sale e quell'attenzione extra può risparmiarti molti problemi.