O HawkEye Keylogger atualizado explora o medo do coronavírus para obter lucro

O keylogger HawkEye faz as rondas na web desde 2013. Em 2019, houve uma atualização recém-lançada da ameaça - HawkEye Reborn v9. Agora, ele voltou aos radares dos especialistas em segurança e parece ter se juntado à longa lista de infecções, aproveitando o pânico do Coronavírus.

Caçar os medos de Coronavirus parece ter se tornado a norma quando se trata de malware. Até agora, é uma tática de engenharia social bem estabelecida, causando danos em seu caminho. Os cibercriminosos usam tudo ao seu alcance para lucrar com o horrível COVID-19. Eles recorrem a ataques de malware, golpes de preenchimento de credenciais, URLs corrompidos, suas possibilidades parecem ilimitadas. Isso ocorre porque as pessoas têm medo e, com medo, recorrem a todas as fontes de informação em seu caminho. Infelizmente, a maioria das fontes encontradas é maliciosa e administrada por cibercriminosos mal intencionados.

Há um aumento de 40% nos ataques cibernéticos, conforme relatado por pesquisadores de malware. Eles parecem se concentrar em empresas que permitiram que seus funcionários trabalhassem remotamente. A maioria dos computadores domésticos e laptops não tem as defesas fornecidas pelos seus escritórios, o que os deixa expostos e com maior risco de pegar malware.

Essas campanhas maliciosas cobraram seu preço globalmente. Como você pode ver abaixo, as pessoas no Reino Unido recebem um número impressionante de mais de 41.000 ataques de malware e spam. A França segue logo atrás, com quase 24.000 para malware e cerca de 23.000 para spam. Os EUA e o Canadá ainda conseguem ficar abaixo da marca de 20.000, mas não há sinais de cibercriminosos desacelerando com essas campanhas, então quem poderia dizer quanto tempo esse número permanecerá baixo.

Malware e ataques de spam relacionados ao coronavírus na França e no Reino Unido. Fonte: trendmicro.com

Malware e ataques de spam relacionados ao coronavírus nos EUA e no Canadá. Fonte: trendmicro.com

Table of Contents

Uma breve história da infecção pelo keylogger HawkEye

Quando apareceu pela primeira vez em cena, o keylogger do HawkEye entrou nos computadores por meio de campanhas de malvertising , mais precisamente, e-mails de phishing. O malware apareceu como um downloader de primeiro estágio para um minerador de criptomoedas - CGMiner. O CGMiner é um minerador de criptomoeda de código aberto. Os hackers por trás do minerador poderiam usá-lo e minerar para moeda digital (Bitcoin, Monero etc.) para obter ganhos no computador de outra pessoa. Eles exploram o sistema e os recursos da vítima, deixando a vítima para lidar com as conseqüências, como o atraso, enquanto experimentam apenas benefícios.

Vamos dar uma olhada em como exatamente ocorreu o processo de infiltração. A infecção enviou seus e-mails que pareciam girar em torno de pedidos de emprego. Cada e-mail continha um arquivo .zip, que, quando aberto, revelava o currículo de um candidato a emprego. Ou, pelo menos parecia. Na realidade, quando você abre o arquivo .zip, ele fornece uma amostra do keylogger HawkEye diretamente para o seu sistema. Especialistas consideram um ataque bastante genérico, mas funciona.

Até agora, o malware marca todas as caixas de um representante padrão de sua categoria. Algum tempo depois de ter sido desencadeado para usuários inocentes da Web, seu ataque mudou de tática. Em vez de se acostumar com o carregamento de mineradores de criptomoedas, os hackers começaram a usar a variante mais recente do HawkEye para espionagem.

Quando o malware se encontra no seu PC, você fica vulnerável à espionagem. Keyloggers como o HawkEye têm reputação de monitorar suas atividades com propósitos maliciosos. Eles acompanham tudo o que você faz - a cada pressionamento de tecla, todos os sites que você visita, dados inseridos. Deixe isso afundar por um momento. Isso inclui todo tipo de informação pessoal e financeira. Como senhas, detalhes do cartão de crédito, informações da conta bancária e muito mais. Todos esses dados confidenciais estão ao alcance do keylogger HawkEye. E, uma vez que o malware considere que reuniu o suficiente, ele filtrará os dados para um servidor de comando e controle (C&C) que o invasor controla.

Os cibercriminosos maliciosos usavam o malware HawkEye keylogger para ataques direcionados. As organizações de saúde , agricultura, marketing, transporte e logística, importação e exportação e vários outros setores tornaram-se alvos principais. Os atacantes visavam seus funcionários, enviavam a eles emails corrompidos e aguardavam a chance de invadir e atacar.

Se você deseja evitar ficar preso a uma ferramenta maliciosa, como o keylogger HawkEye, esteja atento. Seja cauteloso ao receber e-mails - faça o possível para examinar e verificar sua autenticidade. Seja ainda mais cuidadoso se eles contiverem anexos ou links, que eles recomendam que você baixe e clique. Se você estiver atento e completo, poderá economizar uma série de possíveis queixas.

Um keylogger HawkEye atualizado tira proveito do susto do Coronavirus

Existe uma nova variante do malware HawkEye, que afeta os usuários. Um, tentando se beneficiar do medo, cercando o Coronavírus. Entre as melhorias da infecção, você encontra um recurso expandido de roubo de informações.

As pessoas por trás disso têm um objetivo - explorar os tempos atuais e as notícias que giram em torno da ameaça do Coronavírus. Os cibercriminosos, usando a última variante do HawkEye, atacam o desejo das pessoas por conhecimento sobre o coronavírus e sua cepa COVID-19.

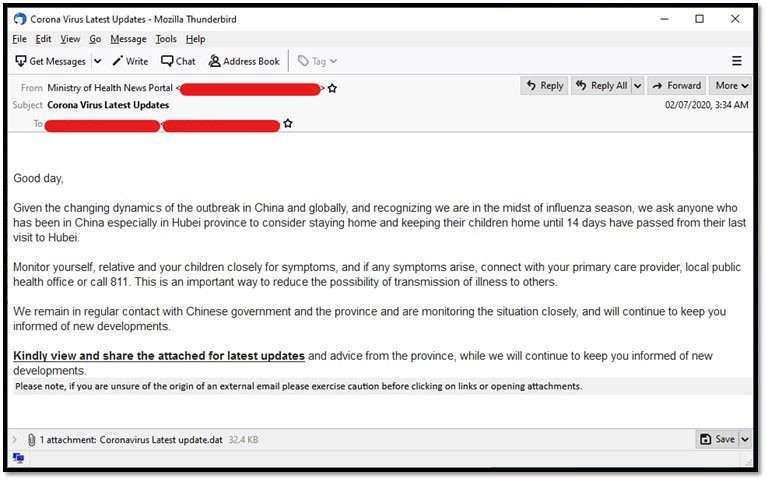

A maioria das ameaças de malware, buscando se beneficiar do susto do Coronavic, recorre a campanhas de email maliciosas para espalhar suas infecções. Uma das linhas de assunto mais usadas gira em torno de supostas 'atualizações de Coronavírus'. Você pode ver um exemplo abaixo. Os e-mails maliciosos geralmente afirmam vir de uma fonte respeitável e exibir informações e 'atualizações' valiosas. Isso não é verdade. Eles são falsos e carregam malware.

Um email com a linha de assunto 'Corona Virus Latest Updates' carregando malware. Fonte: trendmicro.com

Quando se trata do keylogger HawkEye, as pessoas por trás dele seguem essa estrutura até o fim. Eles distribuem malware via e-mails de spam . Desta vez, seus e-mails não giram em torno de pedidos de emprego, mas em torno dos alertas do Coronavirus. Supostamente, eles contêm atualizações sobre o vírus mortal e até oferecem conselhos sobre drogas. O e-mail afirma que esses alertas falsos vêm do Diretor-Geral da Organização Mundial da Saúde (OMS). Para esclarecer, eles não. É tudo uma farsa, uma manobra para que o malware entre no seu sistema. NÃO acredite no conteúdo do e-mail e, acima de tudo, NÃO siga os conselhos de medicamentos que eles lhe oferecem!

A campanha de email do malware começou não muito tempo atrás. Especialistas relatam que começou em 19 de março de 2020. Mesmo nesse curto período, conseguiu reivindicar uma quantidade impressionante de vítimas.

Você recebe um e-mail que parece personalizado para você e você sozinho. As saudações no corpo da mensagem contêm um nome de usuário retirado do endereço de email. Desconsidere essa tentativa de legitimidade. Esses e-mails são falsos e perigosos. Não apenas porque eles estão tentando espalhar malware em sua máquina, mas também porque eles estão espalhando informações falsas que algumas pessoas consideram credíveis. Não é! Lembre-se de que você está lidando com cibercriminosos, que desejam se beneficiar da miséria em torno do Coronavírus.

O keylogger do HawkEye foi atualizado para incluir técnicas adicionais de anti-análise. Ele recebeu uma infinidade de mudanças para melhorar suas técnicas de ofuscação também. Mas o objetivo principal da infecção permanece o mesmo - roubo de dados confidenciais.

A nova amostra do software malicioso visa roubar credenciais de navegadores e clientes de email. Como Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon e vários outros.

Assim que o malware obtém as credenciais e quaisquer outros dados que ele consegue capturar, ele criptografa tudo. Após a criptografia, ele envia tudo via SMTP (Simple Mail Transfer Protocol) para as pessoas por trás dele. Se você não sabe, o SMTP é um protocolo de comunicação usado para transmissão de correio eletrônico ou, simplesmente, emails. Os cibercriminosos codificaram o endereço de e-mail e a senha no próprio malware. Dessa forma, eles automatizam a entrega de dados roubados.

Uma análise do funcionamento do malware atualizado

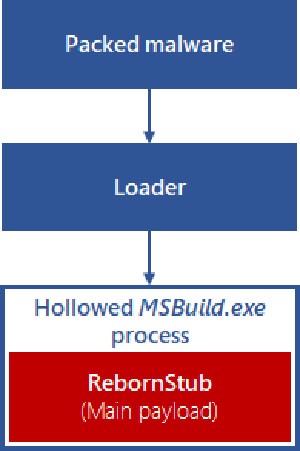

A variante HawkEye começa com um carregador - um arquivo executável .net, ofuscado por uma combinação do protetor Cassandra e do ConfuserEx. Assim que for executado, algumas coisas acontecerão. Ele pesquisará e executará outro executável .net e carregará uma imagem de bitmap rgXREoRSAprmgvAqTsKhilTYhemNa .png em sua seção de recursos.

Esse segundo executável tem a tarefa de ler a imagem de bitmap e extrair um código de montagem codificado. Depois disso, após a obtenção da cifra, o arquivo executável usa os primeiros 16 bytes da imagem de bitmap como uma chave XOR para decodificar o restante da imagem. Para elaborar, XOR é a abreviação de 'exclusive or' e é usado para codificar mensagens de maneira rápida e direta. As operações XOR são a base da maior parte da criptografia. Você pode pensar no XOR como uma chave de alternância, permitindo ativar e desativar bits específicos.

Vamos voltar ao que procede. A carga útil decodificada é outro executável .net. É um arquivo chamado ReZer0V2.exe . Ele se esforça para desativar o Windows Defender. Consegue isso alterando uma variedade de itens de registro. Ele também executa um comando do PowerShell para descobrir as preferências do sistema infectado para verificações e atualizações do Windows Defender antes de desativá-las também.

Em seguida, procura Máquinas Virtuais (VMs) e caixas de areia (um espaço virtual que executa software novo ou não testado ou codifica em segredo). Depois que isso é feito, a amostra usa o processo oco para injetar sua carga nos arquivos no diretório da estrutura .net. A técnica de ocultação de processos é usada por software mal-intencionado para carregar um processo autorizado com o único objetivo de atuar como uma embarcação para código hostil. Essa carga final é, na verdade, o keylogger HawkEye.

Uma representação da descompactação na memória de uma versão do malware HawkEye usando o processo oco. Fonte: cloudblogs.microsoft.com

O risco mais grave, como cortesia do keylogger HawkEye, é a perda de dados. A infecção ameaça obter informações confidenciais e usá-las para fins maliciosos. Uma vez que os invasores, por trás do malware, o tenham, eles podem fazer o que quiserem - usá-lo ou vendê-lo pela dark web. Em ambos os casos, eles lucram e você sofre graves consequências.

Não há maneiras suficientes de enfatizar a importância da vigilância. Seja cuidadoso, tenha cuidado e não fique preso a clicar em links ou baixar anexos de e-mails que alegam conter notícias relacionadas ao Coronavírus. Leve tudo com um pouco de sal, e essa atenção extra poderá poupar muitos problemas.