Oppdatert HawkEye Keylogger utnytter Coronavirus Scare for Profit

HawkEye keylogger har gjort rundene på nettet siden 2013. I 2019 var det en nylig utgitt oppdatering av trusselen - HawkEye Reborn v9. Nå er det tilbake på sikkerhetsekspertenes radarer, og det ser ut til å ha sluttet seg til den lange listen over infeksjoner, og utnyttet Coronavirus-panikken.

Å virke på frykt for Coronavirus ser ut til å ha blitt normen når det gjelder skadelig programvare. Nå er det en veletablert sosialteknisk taktikk som forårsaker skade i veien. Cybercrooks bruker alt i sin makt for å tjene på den forferdelige COVID-19. De henvender seg til malware-angrep, svindel med utlevering av legitimasjon, ødelagte URL-er, mulighetene deres virker ubegrensede. Det er fordi folk er redde, og i sin frykt, henvender seg til enhver informasjonskilde på deres vei. Dessverre er de fleste av kildene de kommer over, ondsinnet og drives av dårlig tilsiktede cybercrooks.

Det er en økning på 40% i cyberattacks, som rapportert av malware-forskere. De ser ut til å fokusere på selskaper som har tillatt sine arbeidere å jobbe eksternt. De fleste hjemme-datamaskiner og bærbare datamaskiner har ikke forsvaret som kontorene sine gir, noe som etterlater dem utsatt og med høyere risiko for å fange skadelig programvare.

Disse ondsinnede kampanjene har tatt sin mengde globalt. Som du kan se nedenfor, får folk i Storbritannia et svimlende antall på over 41 000 skadelig programvare og spam-angrep. Frankrike følger like etter, nesten 24 000 for skadelig programvare og rundt 23 000 for spam. USA og Canada klarer fremdeles å holde seg under merket 20.000, men det er ingen tegn til at nettkriminelle bremser med disse kampanjene, så hvem kan si hvor lenge dette antallet vil forbli lavt.

Coronavirus-relatert malware og spam-angrep i Frankrike og Storbritannia. Kilde: trendmicro.com

Coronavirus-relatert malware og spam-angrep i USA og Canada. Kilde: trendmicro.com

Table of Contents

En kort historie om HawkEye keylogger-infeksjonen

Da den først dukket opp på scenen, kom HawkEye keylogger seg inn i datamaskiner via malvertiseringskampanjer , nærmere bestemt phishing-e-poster. Den skadelige programvaren dukket opp som en første-trinns nedlaster for en cryptocurrency-gruvearbeider - CGMiner. CGMiner er en åpen kildekode-gruvearbeider. Hackerne bak gruvearbeideren kunne deretter bruke den og gruve for digital valuta (Bitcoin, Monero, og så videre) for å få en andres datamaskin. De utnytter offerets system og ressurser, og lar offeret takle konsekvensene, som etterslep, mens de bare opplever fordeler.

La oss se nærmere på hvordan nøyaktig infiltrasjonsprosessen skjedde. Infeksjonen sendte ut e-postene sine som alle så ut til å dreie seg om jobbsøknader. Hver e-post inneholdt et .zip-arkiv, som, når det ble åpnet, avslørte en jobbsøkeres CV. Eller, slik virket det. Når du åpner .zip-filen, leverer den i virkeligheten et utvalg av HawkEye-keylogger rett inn i systemet ditt. Eksperter anser det som et ganske generisk angrep, men det gjør susen.

Så langt merker malware inn alle boksene til en standardrepresentant for sin kategori. En gang etter at den ble sluppet løs på intetanende nettbrukere, skiftet angrepet taktikk. I stedet for at den ble brukt til å laste inn cryptocurrency gruvearbeidere, begynte hackere å bruke HawkEyes nyeste variant for spionasje.

Når skadelig programvare befinner seg på PCen din, er du sårbar for spionasje. Keyloggers som HawkEye har et rykte for å overvåke aktivitetene dine for ondsinnede formål. De holder rede på alt du gjør - hvert tastetrykk, alle nettstedene du besøker, data du legger inn. La det synke inn et øyeblikk. Det inkluderer all slags personlig og økonomisk informasjon. Som passord, kredittkortinformasjon, bankkontoinformasjon og mye mer. Alle sensitive data er innen rekkevidde av HawkEye keylogger. Og når skadelig programvare synes at den har samlet seg, filtrerer den dataene ut til en kommando-og-kontroll-server (C&C) som angriperen kontrollerer.

Ondsinnede nettkriminelle brukte HawkEye keylogger-malware for målrettede angrep. Organisasjoner innen helsevesen , landbruk, markedsføring, transport og logistikk, import og eksport, og en rekke andre sektorer, ble hovedmål. Angriperne ville sikte mot sine ansatte, sende dem de ødelagte e-postene og avvente deres sjanse til å invadere og streike.

Hvis du ønsker å unngå å sitte fast med et ondsinnet verktøy, som HawkEye keylogger, må du være årvåken. Vær forsiktig når du mottar e-poster - gjør ditt beste for å undersøke og bekrefte ektheten av dem. Vær enda mer forsiktig hvis de inneholder vedlegg eller lenker, som de oppfordrer deg til å laste ned og klikke på. Hvis du er oppmerksom og grundig, kan det spare deg for en rekke potensielle klager.

En oppdatert HawkEye keylogger utnytter Coronavirus-skremselen

Det er en ny variant av HawkEye-malware, som plager brukerne. Den ene, som prøver å dra nytte av frykten, rundt Coronavirus. Blant infeksjonens forbedringer finner du en utvidet evne til å stjele informasjon.

Menneskene bak det har et mål - å utnytte dagens tider og nyhetene som dreier seg om Coronavirus-trusselen. Cyberkriminelle, som bruker den nyeste HawkEye-varianten, bytter på folks ønske om kunnskap om Coronavirus og dens belastning COVID-19.

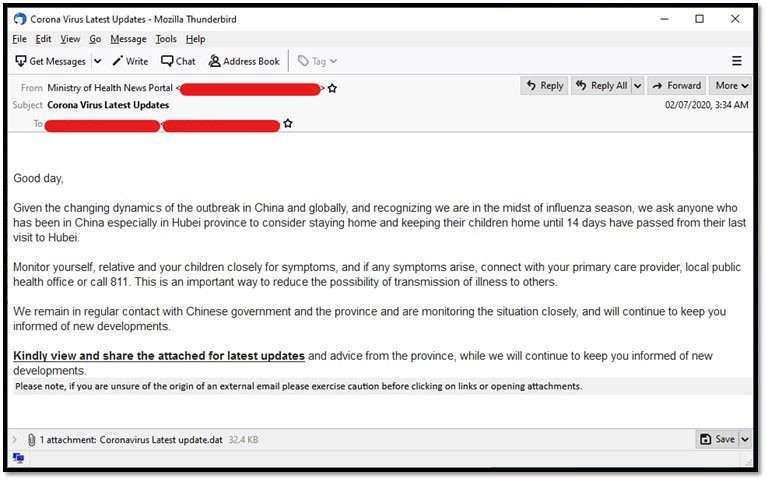

De fleste malware-trusler, som søker å dra nytte av Coronavic-skremselen, går over til ondsinnede e-postkampanjer for å spre infeksjonene deres. En av de mest brukte emnelinjene dreier seg om antatte 'Coronavirus-oppdateringer'. Du kan se et eksempel nedenfor. De ondsinnede e-postmeldingene hevder ofte at de kommer fra en pålitelig kilde og viser verdifull informasjon og "oppdateringer." Det er ikke sant. De er falske og har malware.

En e-post med emnelinjen 'Corona Virus Latest Updates' som inneholder skadelig programvare. Kilde: trendmicro.com

Når det gjelder HawkEye keylogger, følger menneskene bak den strukturen til en tee. De distribuerer skadelig programvare via spam-e-post . Denne gangen handler ikke e-postene deres om jobbsøknader, men om 'varsler' om Coronavirus. Angivelig inneholder de oppdateringer om det livsfarlige viruset og tilbyr til og med medikamentrådgivning. E-posten hevder at disse falske varslene kommer fra generaldirektøren for Verdens helseorganisasjon (WHO). For å avklare, gjør de ikke det. Det hele er et svindel, et program for malware som kan gli inn i systemet ditt. Tro IKKE innholdet i e-posten, og fremfor alt, følg IKKE medikamentråd de tilbyr deg!

E-postkampanjen til skadelig programvare startet ikke så lenge siden. Eksperter melder at det startet 19. mars 2020. Selv på den korte tiden har det klart å kreve en imponerende mengde ofre.

Du får en e-post som vises personlig for deg, og du alene. Hilsen i meldingsorganet inneholder et brukernavn strippet ut av e-postadressen. Se bort fra forsøket på legitimitet. Disse e-postene er falske og farlige. Ikke bare fordi de prøver å spre skadelig programvare til maskinen din, men også fordi de sprer falsk informasjon som noen mennesker kan se på som pålitelige. Det er ikke! Husk at du har å gjøre med nettkriminelle som ønsker å dra nytte av elendigheten rundt Coronavirus.

HawkEye keylogger har blitt oppdatert for å inkludere flere anti-analyseteknikker. Den har også fått en mengde endringer for å forbedre dens obduksjonsteknikker. Men infeksjonens hovedmål forblir den samme - tyveri av sensitive data.

Den nye prøven av skadelig programvare tar sikte på å stjele legitimasjon fra nettlesere og e-postklienter. Som Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon og en rekke andre.

Så snart skadelig programvare får tak i legitimasjonene og andre data den klarer å fange inn, krypterer det hele. Etter kryptering sender den alt via SMTP (Simple Mail Transfer Protocol) til personene bak den. Hvis du ikke er klar, er SMTP en kommunikasjonsprotokoll som blir brukt til elektronisk postoverføring eller ganske enkelt lagt e-post. Cyberkriminelle har kodet e-postadressen, så vel som passordet, i selve skadelig programvare. På den måten automatiserer de leveringen av stjålne data.

En titt på virkningene av den oppdaterte malware

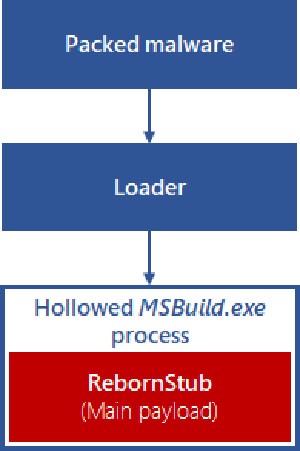

HawkEye-varianten starter med en laster - en .net kjørbar fil, tilslørt av en kombinasjon av Cassandra protector og ConfuserEx. Så snart den blir henrettet, vil noen få ting skje. Den vil søke og kjøre en annen .net-kjørbar, og laste et bitmap-bilde rgXREoRSAprmgvAqTsKhilTYhemNa .png i ressursdelen.

Den andre kjørbare har som oppgave å lese bitmap-bildet og trekke ut en kodet monteringskode fra den. Etter dette, etter at chifferet er oppnådd, bruker den kjørbare filen de første 16 byte av bitmap-bildet som en XOR-tast for å dekode resten av bildet. For å utdype, er XOR forkortelse for 'eksklusiv eller', og det blir vant til å chiffrere meldinger på en rask og grei måte. XOR-operasjoner er grunnlaget for mest kryptografi. Du kan tenke på XOR som en vippebryter, slik at du kan vende spesifikke biter av og på.

La oss komme tilbake til det som skjer. Nyttelasten som blir dekodet, er en annen .net kjørbar. Det er en fil som heter ReZer0V2.exe . Det forsøker å slå av Windows Defender. Det oppnår du ved å endre en rekke registerelementer. Den kjører også en PowerShell-kommando for å oppdage det infiserte systemets preferanser for Windows Defender skanner og oppdaterer før det også slås av.

Den ser deretter etter virtuelle maskiner (VM-er) og sandkasser (et virtuelt rom som kjører ny eller uprøvd programvare eller koding i det skjulte). Etter at dette er gjort, bruker prøven uthuling av prosesser for å injisere nyttelasten i filer i .net-rammekatalogen. Teknikken for prosessuthuling brukes av ondsinnet programvare for å laste inn en autorisert prosess med det eneste formål å fungere som et fartøy for fiendtlig kode. Den endelige nyttelasten er faktisk HawkEye keylogger.

En skildring av pakking i minnet av en versjon av HawkEye malware ved hjelp av prosessuthuling. Kilde: cloudblogs.microsoft.com

Den største risikoen, hvis du møter HawkEye keylogger, er tap av data. Infeksjonen truer med å få tak i sensitiv informasjon, og deretter bruke den til ondsinnede formål. Når angriperne, bak skadelig programvare, har det, kan de gjøre med det som de ønsker - bruke det selv eller selge det gjennom det mørke nettet. I begge tilfeller tjener de, og du får alvorlige konsekvenser.

Det er ikke nok måter å understreke viktigheten av årvåkenhet på. Vær grundig, vær forsiktig, og ikke bli redd med å klikke på lenker eller laste ned vedlegg fra e-postmeldinger som hevder å inneholde Coronavirus-relaterte nyheter. Ta alt med et saltkorn, og den ekstra oppmerksomheten kan skåne deg for mange problemer.