Der aktualisierte HawkEye Keylogger nutzt Coronavirus Scare for Profit

Der HawkEye-Keylogger macht seit 2013 die Runde im Internet. 2019 gab es ein neu veröffentlichtes Update der Bedrohung - HawkEye Reborn v9. Jetzt ist es wieder auf dem Radar der Sicherheitsexperten und scheint sich der langen Liste der Infektionen angeschlossen zu haben, um die Panik des Coronavirus auszunutzen.

Die Jagd nach Coronavirus-Ängsten scheint zur Norm geworden zu sein, wenn es um Malware geht. Mittlerweile ist es eine etablierte Social-Engineering-Taktik, die auf ihrem Weg Schaden anrichtet. Cybercrooks setzen alles in ihrer Macht stehende ein, um von dem schrecklichen COVID-19 zu profitieren. Sie wenden sich Malware-Angriffen, Betrug mit Anmeldeinformationen und beschädigten URLs zu. Ihre Möglichkeiten scheinen grenzenlos. Das liegt daran, dass die Menschen Angst haben und sich in ihrer Angst an jede Informationsquelle auf ihrem Weg wenden. Leider sind die meisten Quellen, auf die sie stoßen, böswillig und werden von böswilligen Cybercrooks betrieben.

Laut Angaben von Malware-Forschern nehmen Cyberangriffe um 40% zu. Sie scheinen sich auf Unternehmen zu konzentrieren, die es ihren Mitarbeitern ermöglicht haben, remote zu arbeiten. Die meisten Heimcomputer und Laptops verfügen nicht über die Schutzfunktionen, die ihre Bürocomputer bieten, wodurch sie exponiert sind und ein höheres Risiko haben, Malware zu erkennen.

Diese böswilligen Kampagnen haben weltweit ihren Tribut gefordert. Wie Sie unten sehen können, erhalten Menschen in Großbritannien eine erstaunliche Anzahl von über 41.000 Malware- und Spam-Angriffen. Frankreich folgt mit fast 24.000 für Malware und rund 23.000 für Spam knapp dahinter. Die USA und Kanada schaffen es immer noch, unter der Marke von 20.000 zu bleiben, aber es gibt keine Anzeichen dafür, dass Cyberkriminelle mit diesen Kampagnen langsamer werden. Wer könnte also sagen, wie lange diese Zahl niedrig bleiben wird?

Coronavirus-bezogene Malware- und Spam-Angriffe in Frankreich und Großbritannien. Quelle: trendmicro.com

Coronavirus-bezogene Malware- und Spam-Angriffe in den USA und Kanada. Quelle: trendmicro.com

Table of Contents

Eine kurze Geschichte der HawkEye-Keylogger-Infektion

Als der HawkEye-Keylogger zum ersten Mal in der Szene auftauchte, gelangte er über Werbekampagnen , genauer gesagt über Phishing-E-Mails , in Computer . Die Malware erschien als Downloader der ersten Stufe für einen Cryptocurrency Miner - CGMiner. CGMiner ist ein Open-Source-Cryptocurrency-Miner. Die Hacker hinter dem Bergmann könnten es dann und meine für digitale Währungen (Bitcoin, Monero usw.) verwenden, um auf dem Computer eines anderen zu gewinnen. Sie nutzen das System und die Ressourcen des Opfers und überlassen es dem Opfer, sich mit den Folgen wie Verzögerungen zu befassen, während sie nur Vorteile erfahren.

Schauen wir uns genauer an, wie genau der Infiltrationsprozess stattgefunden hat. Die Infektion verschickte ihre E-Mails, die sich anscheinend alle um Bewerbungen drehten. Jede E-Mail enthielt ein ZIP-Archiv, das beim Öffnen den Lebenslauf eines Bewerbers enthüllte. Oder so schien es. Wenn Sie die ZIP-Datei öffnen, wird in Wirklichkeit ein Beispiel des HawkEye-Keyloggers direkt in Ihr System übertragen. Experten halten es für einen ziemlich generischen Angriff, aber es macht den Trick.

Bisher erfüllt die Malware alle Kriterien eines Standardvertreters seiner Kategorie. Irgendwann, nachdem es auf ahnungslose Webbenutzer losgelassen worden war, veränderte sein Angriff die Taktik. Anstatt sich daran zu gewöhnen, Cryptocurrency Miner zu laden, begannen Hacker, HawkEyes neueste Variante für Spionage zu verwenden.

Sobald sich die Malware auf Ihrem PC befindet, sind Sie anfällig für Spionage. Keylogger wie HawkEye haben den Ruf, Ihre Aktivitäten für böswillige Zwecke zu überwachen. Sie verfolgen alles, was Sie tun - jeden Tastendruck, alle von Ihnen besuchten Websites, von Ihnen eingegebene Daten. Lass das für einen Moment einwirken. Dies schließt alle Arten von persönlichen und finanziellen Informationen ein. Wie Passwörter, Kreditkartendaten, Bankkontoinformationen und vieles mehr. All diese sensiblen Daten sind für den HawkEye-Keylogger erreichbar. Sobald die Malware der Ansicht ist, dass sie genug gesammelt hat, werden die Daten auf einen C & C-Server (Command-and-Control) übertragen, den der Angreifer kontrolliert.

Böswillige Cyberkriminelle verwendeten die HawkEye-Keylogger-Malware für gezielte Angriffe. Organisationen in den Bereichen Gesundheitswesen , Landwirtschaft, Marketing, Transport und Logistik, Import und Export sowie einer Reihe anderer Sektoren wurden zu Hauptzielen. Die Angreifer würden auf ihre Mitarbeiter zielen, ihnen die beschädigten E-Mails senden und auf ihre Chance warten, einzudringen und zu streiken.

Wenn Sie vermeiden möchten, mit einem bösartigen Tool wie dem HawkEye-Keylogger hängen zu bleiben, seien Sie wachsam. Seien Sie beim Empfang von E-Mails vorsichtig - geben Sie Ihr Bestes, um deren Echtheit zu überprüfen und zu überprüfen. Seien Sie noch vorsichtiger, wenn sie Anhänge oder Links enthalten, die Sie zum Herunterladen und Klicken auffordern. Wenn Sie aufmerksam und gründlich sind, können Sie sich eine Reihe potenzieller Missstände ersparen.

Ein aktualisierter HawkEye-Keylogger nutzt die Angst vor Coronavirus

Es gibt eine neue Variante der HawkEye-Malware, die Benutzer plagt. Einer, der versucht, von der Angst zu profitieren, die das Coronavirus umgibt. Unter den Verbesserungen der Infektion finden Sie eine erweiterte Funktion zum Stehlen von Informationen.

Die Menschen dahinter haben das Ziel, die aktuelle Zeit und die Nachrichten rund um die Bedrohung durch das Coronavirus auszunutzen. Die Cyberkriminellen, die die neueste HawkEye-Variante verwenden, jagen dem Wunsch der Menschen nach Wissen über Coronavirus und seinen Stamm COVID-19 nach.

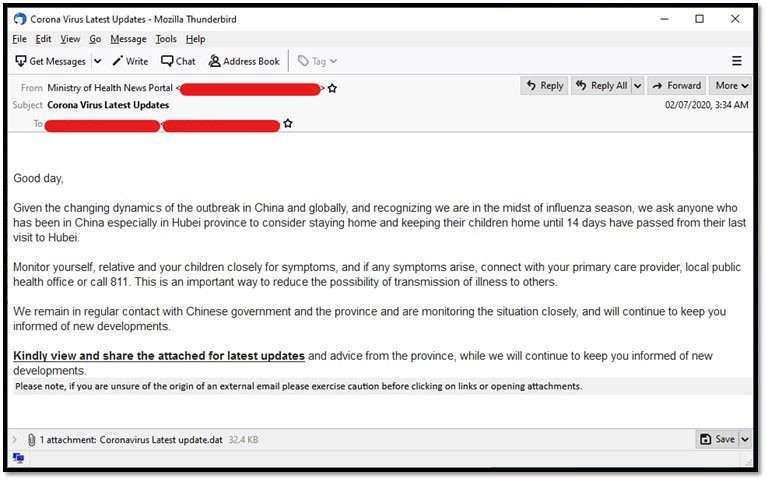

Die meisten Malware-Bedrohungen, die von der Coronavic-Angst profitieren möchten, wenden sich böswilligen E-Mail-Kampagnen zu, um ihre Infektionen zu verbreiten. Eine der am häufigsten verwendeten Betreffzeilen dreht sich um angebliche "Coronavirus-Updates". Unten sehen Sie ein Beispiel. Die böswilligen E-Mails behaupten oft, aus einer seriösen Quelle zu stammen und wertvolle Informationen und "Updates" anzuzeigen. Das ist nicht wahr. Sie sind gefälscht und tragen Malware.

Eine E-Mail mit dem Betreff "Corona Virus Neueste Updates" mit Malware. Quelle: trendmicro.com

Wenn es um HawkEye Keylogger geht, folgen die Leute dahinter dieser Struktur bis zum Abschlag. Sie verbreiten Malware über Spam-E-Mails . Diesmal drehen sich ihre E-Mails nicht um Bewerbungen, sondern um Coronavirus-Warnungen. Angeblich enthalten sie Updates zum tödlichen Virus und bieten sogar Drogenberatung an. In der E-Mail wird behauptet, dass diese gefälschten Warnungen vom Generaldirektor der Weltgesundheitsorganisation (WHO) stammen. Zur Verdeutlichung tun sie das nicht. Es ist alles ein Betrug, ein Trick, damit Malware in Ihr System eindringt. Glauben Sie NICHT dem Inhalt der E-Mail und befolgen Sie vor allem KEINE Drogenempfehlung, die sie Ihnen anbieten!

Die E-Mail-Kampagne der Malware begann vor nicht allzu langer Zeit. Experten berichten, dass es am 19. März 2020 begonnen hat. Selbst in dieser kurzen Zeit ist es gelungen, eine beeindruckende Anzahl von Opfern zu fordern.

Sie erhalten eine E-Mail, die für Sie und Sie alleine personalisiert erscheint. Die Anreden im Nachrichtentext enthalten einen Benutzernamen, der aus der E-Mail-Adresse entfernt wurde. Ignorieren Sie diesen Versuch der Legitimität. Diese E-Mails sind gefälscht und gefährlich. Nicht nur, weil sie versuchen, Malware auf Ihrem Computer zu verbreiten, sondern auch, weil sie falsche Informationen verbreiten, die manche Leute als glaubwürdig ansehen. Es ist nicht! Denken Sie daran, dass Sie es mit Cyberkriminellen zu tun haben, die vom Elend um Coronavirus profitieren möchten.

Der HawkEye-Keylogger wurde aktualisiert und enthält jetzt zusätzliche Anti-Analyse-Techniken. Es hat eine Vielzahl von Änderungen erhalten, um auch seine Verschleierungstechniken zu verbessern. Das Hauptziel der Infektion bleibt jedoch dasselbe - Diebstahl sensibler Daten.

Das neue Beispiel der schädlichen Software zielt darauf ab, Anmeldeinformationen von Browsern und E-Mail-Clients zu stehlen. Wie Mozilla, WaterFox, Flock, BlackHawk, CyberFox, PaleMoon, IceDragon und eine Reihe anderer.

Sobald die Malware die Anmeldeinformationen und alle anderen Daten erfasst, die sie erfassen kann, verschlüsselt sie alles. Nach der Verschlüsselung sendet es alles über das Simple Mail Transfer Protocol (SMTP) an die dahinter stehenden Personen. Wenn Sie sich nicht bewusst sind, ist SMTP ein Kommunikationsprotokoll, das für die Übertragung von E-Mails oder einfach E-Mails verwendet wird. Die Cyberkriminellen haben die E-Mail-Adresse sowie das Passwort in der Malware selbst codiert. Auf diese Weise automatisieren sie die Zustellung gestohlener Daten.

Ein Blick in die Funktionsweise der aktualisierten Malware

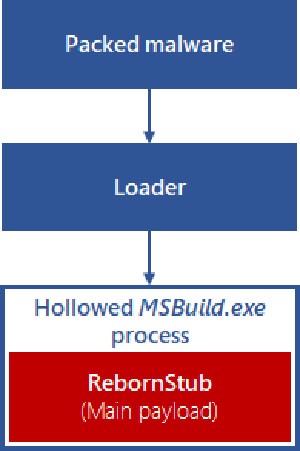

Die HawkEye-Variante beginnt mit einem Loader - einer ausführbaren .net-Datei, die durch eine Kombination aus Cassandra Protector und ConfuserEx verschleiert wird. Sobald es ausgeführt wird, werden einige Dinge passieren. Es sucht und führt eine andere ausführbare .net-Datei aus und lädt ein Bitmap-Image rgXREoRSAprmgvAqTsKhilTYhemNa .png in seinen Ressourcenbereich.

Diese zweite ausführbare Datei hat die Aufgabe, das Bitmap-Image zu lesen und einen codierten Assembly-Code daraus zu extrahieren. Nachdem die Verschlüsselung erhalten wurde, verwendet die ausführbare Datei die ersten 16 Bytes des Bitmap-Bildes als XOR-Schlüssel, um den Rest des Bildes zu dekodieren. XOR steht für "exklusiv oder" und wird verwendet, um Nachrichten schnell und unkompliziert zu verschlüsseln. XOR-Operationen sind die Grundlage der meisten Kryptografie. Sie können sich XOR als Kippschalter vorstellen, mit dem Sie bestimmte Bits ein- und ausschalten können.

Kommen wir zurück zu dem, was vor sich geht. Die Nutzdaten, die dekodiert werden, sind eine weitere ausführbare .net-Datei. Es ist eine Datei namens ReZer0V2.exe . Es wird versucht, Windows Defender auszuschalten. Dies wird durch Ändern einer Vielzahl von Registrierungselementen erreicht. Außerdem wird ein PowerShell-Befehl ausgeführt, um die Einstellungen des infizierten Systems für Windows Defender-Scans und -Updates zu ermitteln, bevor diese ebenfalls deaktiviert werden.

Anschließend wird nach virtuellen Maschinen (VMs) und Sandboxen gesucht (einem virtuellen Bereich, in dem neue oder nicht getestete Software oder Codierung im Geheimen ausgeführt wird). Danach verwendet das Beispiel Prozesshohlräume, um seine Nutzdaten in Dateien im .net-Framework-Verzeichnis einzufügen. Die Technik des Prozessaushöhlens wird von bösartiger Software verwendet, um einen autorisierten Prozess mit dem alleinigen Zweck zu laden, als Gefäß für feindlichen Code zu fungieren. Diese letzte Nutzlast ist in Wirklichkeit der HawkEye-Keylogger.

Eine Darstellung des In-Memory-Entpackens einer Version von HawkEye-Malware mithilfe von Prozessaushöhlung. Quelle: cloudblogs.microsoft.com

Das größte Risiko, dem Sie mit freundlicher Genehmigung des HawkEye-Keyloggers ausgesetzt sind, ist der Datenverlust. Die Infektion droht, Ihre sensiblen Informationen zu erfassen und sie dann für böswillige Zwecke zu verwenden. Sobald die Angreifer hinter der Malware sie haben, können sie damit tun, was sie wollen - sie selbst verwenden oder über das dunkle Internet verkaufen. In beiden Fällen profitieren sie und Sie leiden unter schwerwiegenden Konsequenzen.

Es gibt nicht genug Möglichkeiten, um die Wichtigkeit von Wachsamkeit zu betonen. Seien Sie gründlich, seien Sie vorsichtig und lassen Sie sich nicht darauf ein, auf Links zu klicken oder Anhänge aus E-Mails herunterzuladen, die angeblich Coronavirus-bezogene Nachrichten enthalten. Nehmen Sie alles mit einem Körnchen Salz, und diese zusätzliche Aufmerksamkeit kann Ihnen viele Probleme ersparen.