Ενημερώθηκε το Keylogger HawkEye εκμεταλλεύεται τη σκωληκοειδίτιδα για το κέρδος

Το HawkEye keylogger έχει κάνει τους γύρους στο διαδίκτυο από το 2013. Το 2019, υπήρξε μια πρόσφατα κυκλοφόρησε ενημέρωση της απειλής - HawkEye Reborn v9. Τώρα είναι πίσω από τα ραντάρ των εμπειρογνωμόνων ασφαλείας, και φαίνεται να έχει ενταχθεί στον μακρύ κατάλογο λοιμώξεων, εκμεταλλευόμενος τον πανικό του Coronavirus.

Το να ανησυχείτε για τους φόβους του Coronavirus φαίνεται να έχει γίνει ο κανόνας όταν πρόκειται για κακόβουλο λογισμικό. Μέχρι τώρα, είναι μια καλά εδραιωμένη κοινωνική μηχανική τακτική, προκαλώντας ζημιά στο δρόμο της. Τα Cybercrooks χρησιμοποιούν όλα για να κερδίσουν από το φρικτό COVID-19. Στρέφονται σε επιθέσεις κακόβουλου λογισμικού, απατηλές παραπλανήσεις, αλλοιωμένες διευθύνσεις URL, οι δυνατότητές τους φαίνονται απεριόριστες. Αυτό συμβαίνει επειδή οι άνθρωποι φοβούνται, και με το φόβο τους, στραφούν σε κάθε πηγή πληροφοριών στην πορεία τους. Δυστυχώς, οι περισσότερες πηγές που συναντούν είναι κακόβουλες και τρέχουν από κακόβουλα cybercrooks.

Υπάρχει αύξηση κατά 40% στις κυβερνοεπιθέσεις, όπως αναφέρουν οι ερευνητές κακόβουλου λογισμικού. Φαίνονται να επικεντρώνονται σε εταιρείες που έχουν επιτρέψει στους εργαζομένους τους να εργάζονται εξ αποστάσεως. Οι περισσότεροι οικιακοί υπολογιστές και φορητοί υπολογιστές δεν έχουν τις δυνατότητες άμυνας που τους παρέχουν τα γραφεία τους, γεγονός που τους αφήνει εκτεθειμένους και με μεγαλύτερο κίνδυνο να προσελκύσουν κακόβουλα προγράμματα.

Αυτές οι κακόβουλες καμπάνιες έχουν βγάλει τους φόρους τους παγκοσμίως. Όπως μπορείτε να δείτε παρακάτω, οι άνθρωποι στο Ηνωμένο Βασίλειο λαμβάνουν έναν καταπληκτικό αριθμό από πάνω από 41.000 κακόβουλα προγράμματα και spam. Η Γαλλία ακολουθεί πολύ κοντά, σχεδόν 24.000 για κακόβουλο λογισμικό και περίπου 23.000 για spam. Οι ΗΠΑ και ο Καναδάς εξακολουθούν να καταφέρνουν να παραμείνουν κάτω από το σημάδι των 20.000, αλλά δεν υπάρχουν ενδείξεις ότι οι εγκληματίες του κυβερνοχώρου επιβραδύνουν με αυτές τις εκστρατείες, οπότε ποιος θα μπορούσε να πει πόσο θα παραμείνει ο αριθμός αυτός χαμηλός.

Προβλήματα κακόβουλου λογισμικού σχετιζόμενα με το Coronavirus και ανεπιθύμητα μηνύματα στη Γαλλία και το Ηνωμένο Βασίλειο. Πηγή: trendmicro.com

Malware και spam που σχετίζονται με το Coronavirus στις ΗΠΑ και τον Καναδά. Πηγή: trendmicro.com

Table of Contents

Ένα σύντομο ιστορικό της λοίμωξης του HawkEye keylogger

Όταν πρωτοεμφανίστηκε στη σκηνή, το keylogger του HawkEye έκανε το δρόμο του σε υπολογιστές μέσω εκστρατειών κακοποίησης , πιο συγκεκριμένα ηλεκτρονικών μηνυμάτων ηλεκτρονικού "ψαρέματος" (phishing). Το κακόβουλο λογισμικό εμφανίστηκε ως downloader πρώτου σταδίου για έναν ανθρακωρύχο κρυπτογράφησης - CGMiner. Το CGMiner είναι ένας ανθρακωρύχος ανοιχτής πηγής. Οι χάκερ πίσω από τον ανθρακωρύχο θα μπορούσαν στη συνέχεια να το χρησιμοποιήσουν και το δικό μου για το ψηφιακό νόμισμα (Bitcoin, Monero κ.ο.κ.) για το κέρδος τους στον υπολογιστή κάποιου άλλου. Χρησιμοποιούν το σύστημα και τους πόρους του θύματος, αφήνοντας το θύμα να αντιμετωπίσει τις συνέπειες, όπως η υστέρηση, ενώ έχουν μόνο οφέλη.

Ας ρίξουμε μια πιο προσεκτική ματιά στο πώς ακριβώς συνέβη η διαδικασία διείσδυσης. Η λοίμωξη έστειλε τα μηνύματα ηλεκτρονικού ταχυδρομείου που όλα φαίνονταν να περιστρέφονται γύρω από τις αιτήσεις εργασίας. Κάθε μήνυμα ηλεκτρονικού ταχυδρομείου περιελάμβανε αρχείο .zip, το οποίο, όταν άνοιξε, αποκάλυψε το βιογραφικό σημείωμα του αιτούντος εργασία. Ή, έτσι φαινόταν. Στην πραγματικότητα, όταν ανοίγετε το αρχείο .zip, παραδίδει ένα δείγμα του keylogger HawkEye κατευθείαν στο σύστημά σας. Οι ειδικοί θεωρούν μια αρκετά γενική επίθεση, αλλά κάνει το τέχνασμα.

Μέχρι στιγμής, το κακόβουλο πρόγραμμα τσεκάρει όλα τα κουτιά ενός τυπικού αντιπροσώπου της κατηγορίας του. Κάποια στιγμή μετά την εξαπέλυσε σε ανυποψίαστους χρήστες του διαδικτύου, η επίθεση της μετέφερε τακτική. Αντί να χρησιμοποιηθούν για τη φόρτωση των ανθρακωρύχων, οι χάκερ άρχισαν να χρησιμοποιούν την πιο πρόσφατη παραλλαγή του HawkEye για κατασκοπεία.

Μόλις εντοπιστεί το κακόβουλο λογισμικό στον υπολογιστή σας, είστε ευάλωτοι σε κατασκοπεία. Keyloggers όπως το HawkEye έχουν τη φήμη για την παρακολούθηση των δραστηριοτήτων σας για κακόβουλους σκοπούς. Παρακολουθούν τα πάντα - κάθε πληκτρολόγηση, όλες τις τοποθεσίες που επισκέπτεστε, δεδομένα που εισάγετε. Αφήστε αυτό να βυθιστεί για μια στιγμή. Αυτό περιλαμβάνει κάθε είδους προσωπικές και οικονομικές πληροφορίες. Όπως, κωδικούς πρόσβασης, στοιχεία πιστωτικών καρτών, πληροφορίες τραπεζικών λογαριασμών και πολλά άλλα. Όλα αυτά τα ευαίσθητα δεδομένα είναι προσβάσιμα από το keylogger του HawkEye. Και, όταν το κακόβουλο λογισμικό θεωρεί ότι έχει συγκεντρωθεί αρκετά, απομακρύνει τα δεδομένα σε ένα διακομιστή εντολών και ελέγχου (C & C) που ελέγχει ο εισβολέας.

Οι κακοί εγκληματίες του κυβερνοχώρου χρησιμοποίησαν το κακόβουλο λογισμικό HawkEye keylogger για στοχοθετημένες επιθέσεις. Οι οργανώσεις στον τομέα της υγειονομικής περίθαλψης , της γεωργίας, του μάρκετινγκ, της μεταφοράς και της εφοδιαστικής, των εισαγωγών και των εξαγωγών, καθώς και πολλών άλλων τομέων, έγιναν πρωταρχικοί στόχοι. Οι επιτιθέμενοι θα στοχεύουν στους υπαλλήλους τους, θα τους στέλνουν τα αλλοιωμένα μηνύματα ηλεκτρονικού ταχυδρομείου και θα περιμένουν την ευκαιρία τους να εισβάλουν και να χτυπήσουν.

Εάν θέλετε να αποφύγετε να κολλήσετε με ένα κακόβουλο εργαλείο, όπως το Keylogger HawkEye, να είστε προσεκτικοί. Μείνετε προσεκτικοί όταν λαμβάνετε μηνύματα ηλεκτρονικού ταχυδρομείου - προσπαθήστε να εξετάσετε και να επαληθεύσετε την αυθεντικότητά τους. Να είστε ακόμα πιο προσεκτικοί εάν περιέχουν συνημμένα ή συνδέσμους, τα οποία σας παροτρύνουν να κάνετε λήψη και κλικ. Εάν είστε προσεκτικοί και λεπτομερείς, μπορεί να σας εξοικονομήσει μια σειρά πιθανών παραπόνων.

Ένα ενημερωμένο keylogger HawkEye εκμεταλλεύεται τον τρόμο του Coronavirus

Υπάρχει μια νέα παραλλαγή του κακόβουλου λογισμικού HawkEye, που μαστίζει τους χρήστες. Κάποιος, προσπαθώντας να επωφεληθεί από το φόβο, που περιβάλλει τον κοροναϊό. Μεταξύ των βελτιώσεων της λοίμωξης, βρίσκετε μια εκτεταμένη δυνατότητα κλοπής πληροφοριών.

Οι άνθρωποι πίσω από αυτό έχουν στόχο - να εκμεταλλευτούν τις τρέχουσες στιγμές και τις ειδήσεις που περιστρέφονται γύρω από την απειλή του Coronavirus. Οι εγκληματίες του κυβερνοχώρου, χρησιμοποιώντας την πιο πρόσφατη παραλλαγή του HawkEye, διατρέχουν την επιθυμία των ανθρώπων για γνώση σχετικά με τον κοροναϊό και το στέλεχος COVID-19.

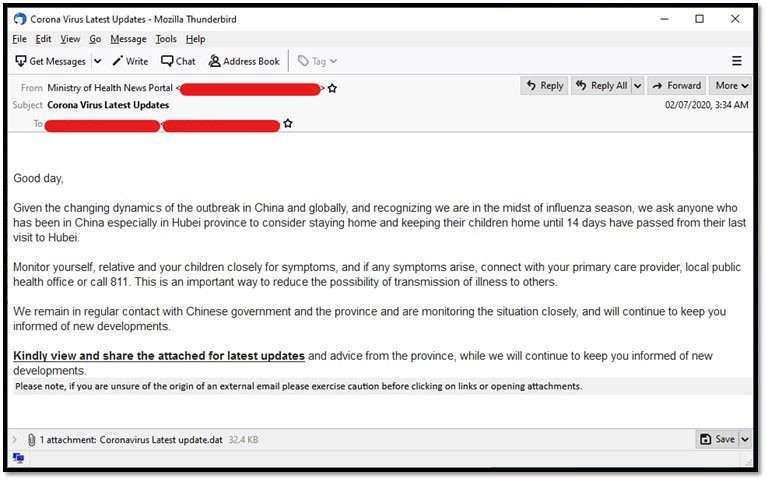

Οι περισσότερες απειλές κακόβουλου λογισμικού, που επιδιώκουν να επωφεληθούν από την τρομοκρατική κρίση, στρέφονται σε κακόβουλες καμπάνιες ηλεκτρονικού ταχυδρομείου για να διαδώσουν τις λοιμώξεις τους. Μία από τις πιο συχνά χρησιμοποιούμενες υποκείμενες γραμμές περιστρέφεται γύρω από υποτιθέμενες "ενημερώσεις του Coronavirus." Μπορείτε να δείτε ένα παράδειγμα παρακάτω. Τα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου συχνά ισχυρίζονται ότι προέρχονται από αξιόπιστη πηγή και εμφανίζουν πολύτιμες πληροφορίες και ενημερώσεις. Αυτό δεν είναι αλήθεια. Είναι ψεύτικες και μεταφέρουν κακόβουλα προγράμματα.

Ένα μήνυμα ηλεκτρονικού ταχυδρομείου με θέμα "Τελευταίες ενημερώσεις του Virus Corona" που μεταφέρουν κακόβουλο λογισμικό. Πηγή: trendmicro.com

Όταν πρόκειται για το Keylogger HawkEye, οι άνθρωποι πίσω από αυτό ακολουθούν τη δομή αυτή σε ένα τσάι. Διανέμουν κακόβουλο λογισμικό μέσω ηλεκτρονικού ταχυδρομείου ανεπιθύμητης αλληλογραφίας Αυτή τη φορά, τα μηνύματα ηλεκτρονικού ταχυδρομείου τους δεν περιστρέφονται γύρω από τις εφαρμογές εργασίας, αλλά γύρω από τις ειδοποιήσεις του Coronavirus. Υποτίθεται ότι περιέχουν ενημερώσεις σχετικά με τον θανατηφόρο ιό και ακόμη και προσφέρουν συμβουλές για τα ναρκωτικά. Το μήνυμα ηλεκτρονικού ταχυδρομείου υποστηρίζει ότι αυτές οι ψευδείς ειδοποιήσεις προέρχονται από τον Γενικό Διευθυντή της Παγκόσμιας Οργάνωσης Υγείας (ΠΟΥ). Για να διευκρινιστεί, δεν το κάνουν. Είναι απλά μια απάτη, μια ιδέα για το κακόβουλο λογισμικό να εισχωρήσει στο σύστημά σας. ΔΕΝ πιστεύετε στο περιεχόμενο του μηνύματος ηλεκτρονικού ταχυδρομείου και, πάνω απ 'όλα, ΔΕΝ ακολουθείτε τις συμβουλές για τα ναρκωτικά που σας προσφέρουν!

Η εκστρατεία ηλεκτρονικού ταχυδρομείου του κακόβουλου λογισμικού δεν ξεκίνησε πολύ πριν. Οι ειδικοί αναφέρουν ότι ξεκίνησε στις 19 Μαρτίου 2020. Ακόμη και σε αυτό το σύντομο χρονικό διάστημα, κατάφερε να διεκδικήσει ένα εντυπωσιακό ποσό θυμάτων.

Λαμβάνετε ένα μήνυμα ηλεκτρονικού ταχυδρομείου που εμφανίζεται εξατομικευμένο για εσάς και μόνο εσείς. Τα χαιρετισμούς στο σώμα του μηνύματος περιέχουν ένα όνομα χρήστη που απομακρύνεται από τη διεύθυνση ηλεκτρονικού ταχυδρομείου. Αγνοήστε αυτήν την προσπάθεια νομιμότητας. Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου είναι ψεύτικα και επικίνδυνα. Όχι μόνο επειδή προσπαθούν να διαδώσουν κακόβουλο λογισμικό στο μηχάνημά σας, αλλά και επειδή διαδίδουν ψευδείς πληροφορίες που κάποιοι μπορεί να θεωρούν αξιόπιστες. Δεν είναι! Θυμηθείτε ότι ασχολείστε με τους κυβερνοεγκληματίες, που επιθυμούν να επωφεληθούν από τη δυστυχία που περιβάλλει τον Coronavirus.

Το keylogger του HawkEye έχει ενημερωθεί ώστε να περιλαμβάνει επιπλέον τεχνικές ανάλυσης. Έχει λάβει πληθώρα αλλαγών για να βελτιώσει τις τεχνικές θωράκισης. Αλλά ο πρωταρχικός στόχος της μόλυνσης παραμένει ο ίδιος - κλοπή ευαίσθητων δεδομένων.

Το νέο δείγμα του κακόβουλου λογισμικού στοχεύει να κλέψει τα διαπιστευτήρια από προγράμματα περιήγησης και προγράμματα ηλεκτρονικού ταχυδρομείου. Όπως το Mozilla, το WaterFox, το Flock, το BlackHawk, το CyberFox, το PaleMoon, το IceDragon και μια σειρά άλλων.

Μόλις το κακόβουλο λογισμικό καταλάβει τα διαπιστευτήρια και άλλα δεδομένα που καταφέρνει να συλλάβει, το κρυπτογραφεί όλα. Μετά την κρυπτογράφηση, στέλνει τα πάντα μέσω του πρωτοκόλλου SMTP (Simple Mail Transfer Protocol) στους ανθρώπους πίσω από αυτό. Αν δεν γνωρίζετε, το SMTP είναι ένα πρωτόκολλο επικοινωνίας που χρησιμοποιείται για τη μετάδοση ηλεκτρονικού ταχυδρομείου ή, απλώς, με e-mail. Οι εγκληματίες του κυβερνοχώρου έχουν κωδικοποιήσει τη διεύθυνση ηλεκτρονικού ταχυδρομείου, καθώς και τον κωδικό πρόσβασης, στο ίδιο το κακόβουλο λογισμικό. Με αυτόν τον τρόπο αυτοματοποιούν την παράδοση κλεμμένων δεδομένων.

Μια ματιά στη λειτουργία του ενημερωμένου κακόβουλου λογισμικού

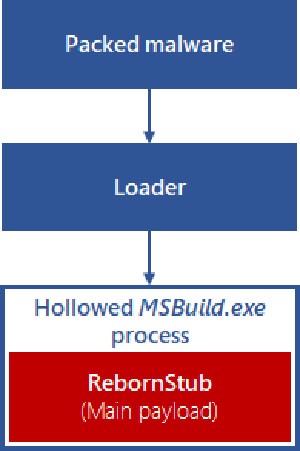

Η παραλλαγή του HawkEye ξεκινάει με έναν φορτωτή - ένα εκτελέσιμο αρχείο .net, που μοιάζει με ένα συνδυασμό προστατευτικού Cassandra και ConfuserEx. Μόλις εκτελεστεί, θα συμβούν μερικά πράγματα. Θα πραγματοποιήσει αναζήτηση και εκτέλεση ενός άλλου εκτελέσιμου .net και θα φορτώσει μια εικόνα bitmap rgXREoRSAprmgvAqTsKhilTYhemNa .png στο τμήμα πόρων του.

Αυτό το δεύτερο εκτελέσιμο αρχείο έχει την εντολή να διαβάζει την εικόνα bitmap και να εξάγει έναν κωδικοποιημένο κώδικα συναρμολόγησης από αυτό. Μετά από αυτό, μετά την απόκτηση του κρυπτογράφου, το εκτελέσιμο αρχείο χρησιμοποιεί τα πρώτα 16 bytes της εικόνας bitmap ως πλήκτρο XOR για να αποκωδικοποιήσει την υπόλοιπη εικόνα. Για να επεξεργαστεί, το XOR είναι σύντομο για το "αποκλειστικό ή," και συνηθίζει να κρυπτογραφεί μηνύματα με γρήγορο και απλό τρόπο. Οι λειτουργίες XOR αποτελούν τη βάση της περισσότερης κρυπτογραφίας. Μπορείτε να σκεφτείτε XOR ως διακόπτη εναλλαγής, επιτρέποντάς σας να αναστρέψετε συγκεκριμένα bits.

Ας επιστρέψουμε στο τι προχωράει. Το ωφέλιμο φορτίο που αποκωδικοποιείται είναι ένα άλλο εκτελέσιμο .net. Είναι ένα αρχείο που ονομάζεται ReZer0V2.exe . Προσπαθεί να απενεργοποιήσει το Windows Defender. Αυτό επιτυγχάνεται με την αλλαγή μιας ποικιλίας στοιχείων μητρώου. Εκτελεί επίσης μια εντολή PowerShell για να ανακαλύψει τις προτιμήσεις του μολυσμένου συστήματος για τις σαρώσεις και τις ενημερώσεις του Windows Defender πριν τις απενεργοποιήσει.

Στη συνέχεια, αναζητά εικονικά μηχανήματα και sandboxes (έναν εικονικό χώρο που εκτελεί νέο ή μη δοκιμασμένο λογισμικό ή κωδικοποιεί κρυφά). Μετά από αυτό γίνεται, το δείγμα χρησιμοποιεί τη διαδικασία κοίλωσης για να εγχύσει το ωφέλιμο φορτίο του σε αρχεία του καταλόγου πλαισίου .net. Η τεχνική της κοίλωσης της διαδικασίας χρησιμοποιείται από κακόβουλο λογισμικό για να φορτώσει μια εξουσιοδοτημένη διαδικασία με μοναδικό σκοπό να ενεργεί ως πλοίο για εχθρικό κώδικα. Αυτό το τελικό ωφέλιμο φορτίο είναι, στην πραγματικότητα, το keylogger του HawkEye.

Μια απεικόνιση της αποσυσκευασίας μίας μνήμης μιας εκδοχής του κακόβουλου λογισμικού HawkEye χρησιμοποιώντας τη διαδικασία κοίλωσης. Πηγή: cloudblogs.microsoft.com

Ο σοβαρότερος κίνδυνος, που αντιμετωπίζετε με την ευχαρίστηση του Keylogger HawkEye, είναι η απώλεια δεδομένων. Η λοίμωξη απειλεί να καταλάβει τις ευαίσθητες πληροφορίες σας και στη συνέχεια να την χρησιμοποιήσετε για κακόβουλους σκοπούς. Μόλις οι επιτιθέμενοι, πίσω από το κακόβουλο λογισμικό, το έχουν, μπορούν να το κάνουν με αυτό που επιθυμούν - να το χρησιμοποιήσουν οι ίδιοι ή να το πουλήσουν μέσω του σκοτεινού ιστού. Και στις δύο περιπτώσεις, κερδίζουν και υποφέρετε σοβαρές συνέπειες.

Δεν υπάρχουν αρκετοί τρόποι για να τονιστεί η σημασία της επαγρύπνησης. Να είστε προσεκτικοί, να είστε προσεκτικοί και μην προσελκύετε συνδέσμους κλικ ή κατεβάζετε συνημμένα από μηνύματα ηλεκτρονικού ταχυδρομείου που ισχυρίζονται ότι περιέχουν νέα σχετικά με το Coronavirus. Πάρτε τα πάντα με ένα κόκκο αλάτι, και ότι η πρόσθετη προσοχή μπορεί να σας σώσει πολλά θέματα.