Atnaujinta „HawkEye Keylogger“ pelno tikslais išnaudoja „Coronavirus“ gąsdinimą

„HawkEye“ klavišininkas internetinius turus rengia nuo 2013 m. 2019 m. Buvo ką tik išleistas grėsmės atnaujinimas - „HawkEye Reborn v9“. Dabar jis vėl yra saugumo ekspertų radaruose ir, atrodo, prisijungė prie ilgo infekcijų sąrašo, pasinaudojęs koronaviruso panika.

Atrodo, kad grobimas dėl koronaviruso baimių tapo kenkėjiškų programų norma. Iki šiol tai yra nusistovėjusi socialinės inžinerijos taktika, daranti žalą jo kelyje. Kibernetinės bangos naudojasi visomis jėgomis, kad pasipelnytų iš siaubingo COVID-19. Jie kreipiasi į kenkėjiškų programų išpuolius, sukčiavimo dokumentus, apgaulingus URL, jų galimybės atrodo beribės. Taip yra todėl, kad žmonės išsigando ir, bijodami, kreipiasi į kiekvieną informacijos kelią savo kelyje. Deja, dauguma šaltinių, su kuriais jie susiduria, yra kenkėjiški ir juos valdo netinkamai apgalvotos elektroninės bangos.

Kaip pranešė kenkėjiškų programų tyrėjai, kibernetinės atakos padidėjo 40 proc. Panašu, kad jie daugiausia dėmesio skiria įmonėms, leidusioms savo darbuotojams dirbti nuotoliniu būdu. Daugelyje namų kompiuterių ir nešiojamųjų kompiuterių nėra apsaugos priemonių, kurias teikia jų biuro kompiuteriai, todėl jie gali būti veikiami ir yra didesnė rizika sugauti kenkėjiškas programas.

Šios kenkėjiškos kampanijos uždirbo visame pasaulyje. Kaip matote toliau, JK žmonės gauna stulbinantį skaičių - daugiau nei 41 000 kenkėjiškų programų ir šlamšto išpuolių. Prancūzija seka beveik po 24 000 kenkėjiškų programų ir apie 23 000 šlamšto. JAV ir Kanadai vis dar pavyksta išlikti žemiau 20 000 ribos, tačiau nėra jokių požymių, kad kibernetiniai nusikaltėliai lėtėtų vykdant šias kampanijas, tad kas galėtų pasakyti, kiek laiko šis skaičius išliks mažas.

Su koronavirusu susijusios kenkėjiškos programos ir šlamšto išpuoliai Prancūzijoje ir JK. Šaltinis: trendmicro.com

Su koronavirusu susijusios kenkėjiškos programos ir šlamšto išpuoliai JAV ir Kanadoje. Šaltinis: trendmicro.com

Table of Contents

Trumpa „HawkEye“ „keylogger“ infekcijos istorija

Pirmą kartą pasirodžius scenoje, „ HawkEye“ klaviatūra leidosi į kompiuterius, pasinaudodama klaidinančiomis kampanijomis , tiksliau, sukčiavimo el. Laiškais . Kenkėjiška programa pasirodė kaip kriptovaliutų kasyklos - „CGMiner“ - pirmojo lygio atsisiuntimas. „CGMiner“ yra atvirojo kodo kriptovaliutų kasykla. Po minerių įsilaužėliai galėjo naudoti ją ir miną skaitmeninei valiutai („Bitcoin“, „Monero“ ir pan.) Savo naudai kažkieno kompiuteryje. Jie išnaudoja aukos sistemą ir išteklius, palikdami auką kovoti su pasekmėmis, pavyzdžiui, atsilikimu, o patiria tik naudą.

Pažvelkime atidžiau, kaip tiksliai įvyko infiltracijos procesas. Infekcija išsiuntė savo el. Laiškus, kurie, atrodo, sukosi dėl darbo pasiūlymų. Kiekviename el. Laiške buvo .zip archyvas, kurį atidarius paaiškėjo darbo pareiškėjo gyvenimo aprašymas. Arba taip atrodė. Tiesą sakant, atidarius .zip failą, „HawkEye“ „keylogger“ pavyzdys pateikiamas tiesiai į jūsų sistemą. Ekspertai mano, kad tai gana bendro pobūdžio išpuolis, tačiau tai daro triuką.

Iki šiol kenkėjiškos programos pažymėjo visas standartinio savo kategorijos atstovo dėžutes. Kada nors po to, kai jis buvo paleistas į nieko neįtariantiems interneto vartotojams, jo ataka pakeitė taktiką. Užuot įpratę krauti kriptovaliutos išminuotojus, įsilaužėliai pradėjo šnipinėti naudodami naujausią „HawkEye“ variantą.

Kai kenkėjiška programa atsidurs jūsų kompiuteryje, esate pažeidžiamas šnipinėjimo. „Keyloggers“, pavyzdžiui, „HawkEye“, turi reputaciją stebėdami jūsų veiklą kenkėjiškais tikslais. Jie stebi viską, ką darote - kiekvieną klavišo paspaudimą, visas jūsų lankomas svetaines, jūsų įvestus duomenis. Leisk tam akimirkai pasinerti. Tai apima bet kokią asmeninę ir finansinę informaciją. Pvz., Slaptažodžiai, kreditinės kortelės informacija, banko sąskaitos informacija ir dar daugiau. Visus šiuos neskelbtinus duomenis gali pasiekti „HawkEye Keylogger“. Kai tik kenkėjiška programinė įranga mano, kad jos surinkta pakankamai, ji išfiltruoja duomenis į komandos valdymo ir valdymo (C&C) serverį, kurį užpuolikas kontroliuoja.

Kenkėjiški elektroniniai nusikaltėliai tikslinėms išpuoliams naudojo „HawkEye keylogger“ kenkėjiškas programas. Svarbiausiais tikslais tapo sveikatos priežiūros , žemės ūkio, rinkodaros, transporto ir logistikos, importo ir eksporto organizacijos bei daugybė kitų sektorių. Užpuolikai nusitaikys į savo darbuotojus, išsiųs jiems sugadintus el. Laiškus ir lauks galimybės įsiveržti ir smogti.

Jei norite neužstrigti kenkėjiškame įrankyje, tokiame kaip „HawkEye keylogger“, būkite budrūs. Būkite atsargūs gaudami el. Laiškus - darykite viską, kad patikrintumėte ir patikrintumėte jų autentiškumą. Būkite dar atsargesni, jei juose yra priedų ar nuorodų, kuriuos raginama atsisiųsti ir spustelėti. Jei esate dėmesingas ir kruopštus, tai gali sutaupyti daugybę galimų nuoskaudų.

Atnaujintas „HawkEye“ klavišinis pasinaudoja „Coronavirus“ panika

Yra naujas kenkėjiškos programos „HawkEye“ variantas, varginantis vartotojus. Viena, bando išnaudoti baimę, supančią koronavirusą. Tarp infekcijos patobulinimų yra išplėstos informacijos vagystės galimybės.

Už jo esantys žmonės turi tikslą - išnaudoti dabartinius laikus ir naujienas, sukančias apie koronaviruso grėsmę. Kibernetiniai nusikaltėliai, naudodamiesi naujausiu „HawkEye“ variantu, grobia žmonių norui sužinoti apie koronavirusą ir jo kamieną COVID-19.

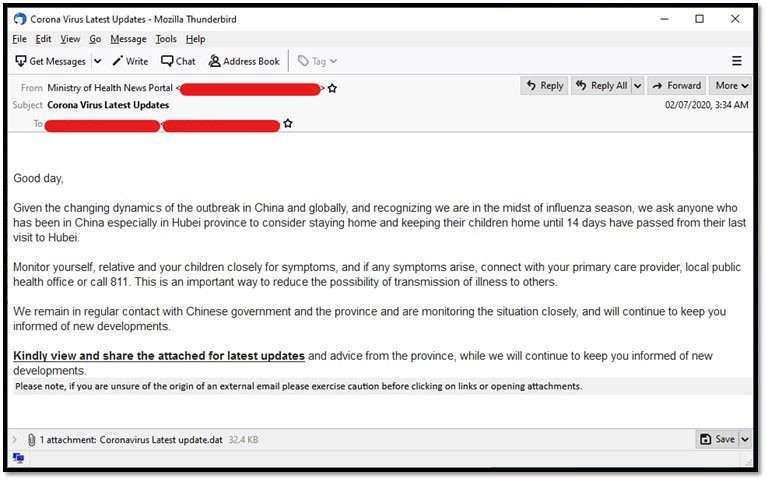

Daugelis kenkėjiškų programų grėsmių, norėdamos gauti naudos iš „Coronavic“ panikos, kreipiasi į kenksmingas elektroninio pašto kampanijas, kad galėtų išplatinti savo infekcijas. Viena iš dažniausiai naudojamų temų sukasi apie tariamus „koronaviruso atnaujinimus“. Žemiau galite pamatyti pavyzdį. Kenkėjiški el. Laiškai dažnai gaunami iš patikimo šaltinio ir juose pateikiama vertinga informacija bei „atnaujinimai“. Tai netiesa. Jie yra netikri ir neša kenkėjiškas programas.

El. Laiškas su tema „Corona Virus Latest Updates“, kurioje yra kenkėjiškų programų. Šaltinis: trendmicro.com

Kalbant apie „HawkEye“ „keylogger“, žmonės, esantys už jo, vadovaujasi šia struktūra. Jie platina kenkėjiškas programas per šlamšto el . Laiškus . Šį kartą jų el. Pašto adresai sukasi ne apie darbo prašymus, o apie „Coronavirus“ įspėjimus. Manoma, kad juose yra atnaujintos informacijos apie mirtiną virusą ir netgi siūlomi patarimai dėl narkotikų. El. Laiške teigiama, kad šiuos melagingus įspėjimus teikia Pasaulio sveikatos organizacijos (PSO) generalinis direktorius. Aiškiau, jie to nedaro. Tai visas sukčiavimas, klastingos programinės įrangos įsiskverbimo į jūsų sistemą pavyzdys. NETIKĖKITE el. Laiško turinio ir, svarbiausia, NENORĖKITE jokių patarimų apie narkotikus, kuriuos jie jums siūlo!

Kenkėjiškų programų el. Pašto kampanija prasidėjo ne taip seniai. Ekspertai praneša, kad ji prasidėjo 2020 m. Kovo 19 d. Net per tą trumpą laiką jai pavyko pareikalauti įspūdingo dydžio aukų.

Gaunate el. Laišką, kuris atrodo suasmenintas jums ir jums vienam. Sveikinimai pranešimo tekste apima vartotojo vardą, išbrauktą iš el. Pašto adreso. Nepaisykite šio bandymo įteisinti. Šie el. Laiškai yra netikri ir pavojingi. Ne tik todėl, kad jie bando skleisti kenkėjiškas programas jūsų kompiuteryje, bet ir todėl, kad skleidžia melagingą informaciją, kurią kai kurie žmonės gali laikyti patikima. Tai nėra! Atminkite, kad turite reikalų su elektroniniais nusikaltėliais, kurie nori gauti naudos iš kančių, supančių koronavirusą.

„HawkEye“ klavišininkas buvo atnaujintas, kad apimtų papildomus analizės metodus. Ji taip pat sulaukė daugybės pokyčių, kad patobulintų savo užtemimo metodus. Pagrindinis infekcijos tikslas išlieka tas pats - neskelbtinų duomenų vagystė.

Nauju kenkėjiškos programinės įrangos pavyzdžiu siekiama pavogti kredencialus iš naršyklių ir el. Pašto klientų. Kaip „Mozilla“, „WaterFox“, „Flock“, „BlackHawk“, „CyberFox“, „PaleMoon“, „IceDragon“ ir daugybė kitų.

Kai tik kenkėjiška programa užvaldo kredencialus ir bet kokius kitus duomenis, kuriuos jai pavyksta užfiksuoti, visa tai užšifruojama. Užšifravęs, viską siunčia per paprastą pašto perdavimo protokolą (SMTP) žmonėms, esantiems už jo. Jei nežinote, SMTP yra ryšio protokolas, naudojamas elektroniniam paštui perduoti arba paprasčiau tariant, el. Laiškams. Pačiame kenkėjiškame programoje elektroniniai nusikaltėliai užšifravo el. Pašto adresą ir slaptažodį. Tokiu būdu jie automatizuoja pavogtų duomenų pateikimą.

Pažvelkite į atnaujintos kenkėjiškos programos veikimą

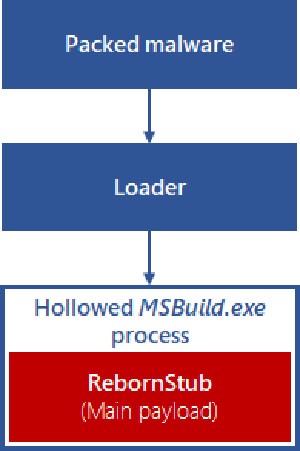

„HawkEye“ variantas prasideda krautuvu - .net vykdomuoju failu, užmaskuotu naudojant „Cassandra protector“ ir „ConfuserEx“ derinį. Kai tik jis bus įvykdytas, įvyks keli dalykai. Jis ieškos ir paleis kitą .net vykdomąjį failą ir savo išteklių skyriuje įkels bitkovo atvaizdą rgXREoRSAprmgvAqTsKhilTYhemNa .png .

Antrojo vykdomojo kompiuterio užduotis yra nuskaityti bitkoino atvaizdą ir iš jo išgauti užkoduotą surinkimo kodą. Po to, gavus šifrą, vykdomasis failas panaudoja pirmuosius 16 bitų žemėlapio vaizdo baitų kaip XOR raktą, kad dekoduotų likusį paveikslėlį. Norėdami patobulinti, XOR reiškia „išskirtinis arba“, ir jis įpratęs šifruoti pranešimus greitai ir suprantamai. XOR operacijos yra daugumos kriptografijos pagrindas. Galite galvoti apie XOR kaip perjungimo jungiklį, leidžiantį įjungti ir išjungti konkrečius bitus.

Grįžkime prie to, kas tęsis. Iškoduojama naudingoji apkrova yra dar vienas .net vykdomasis failas. Tai failas, vadinamas ReZer0V2.exe . Ji stengiasi išjungti „Windows Defender“. Tai pasiekiama keičiant įvairius registro elementus. Jis taip pat vykdo „PowerShell“ komandą, norėdamas aptikti užkrėstos sistemos „Windows Defender“ nuskaitymo ir atnaujinimų nuostatas, prieš tai jas išjungdamas.

Tada ieškoma virtualių mašinų (VM) ir smėlio dėžučių (virtualios erdvės, kurioje slapta vykdoma nauja ar neišbandyta programinė įranga arba kodavimas). Po to pavyzdys naudoja tuščiavidurį procesą, kad įneštų savo naudingą failą į .net pagrindų katalogą. Kenkėjiška programinė įranga naudoja proceso tuščiavidurį procesą, kad įkeltų autorizuotą procesą, kurio vienintelis tikslas - veikti kaip priešinio kodo indas. Šis realus krovinys iš tikrųjų yra „HawkEye keylogger“.

„HawkEye“ kenkėjiškos programos versijos išpakavimo atmintyje vaizdavimas naudojant tuščiavidurį procesą. Šaltinis: cloudblogs.microsoft.com

Didžiausia „HawkEye“ „keylogger“ mandagumo rizika yra duomenų praradimas. Infekcija kelia grėsmę suvaldyti jūsų neskelbtiną informaciją ir panaudoti ją kenkėjiškais tikslais. Kai užpuolikai, turintys kenkėjišką programą, turi ją, jie gali su ja elgtis kaip nori - patys ją naudoti arba parduoti per tamsią žiniatinklį. Bet kuriuo atveju jie gauna pelną, o jūs patiriate sunkias pasekmes.

Nepakanka būdų pabrėžti budrumo svarbą. Būkite atidūs, būkite atsargūs ir nesikreipkite į spustelėti saitus ar atsisiųsti priedus iš el. Laiškų, kuriuose teigiama, kad juose yra su koronavirusu susijusių naujienų. Viską išgerkite su druska druskos, o dėl ypatingo dėmesingumo gali kilti daug problemų.