UCSF становится жертвой атаки вымогателей NetWalker - платит более 1 млн долларов выкупа

Калифорнийский университет Сан-Франциско в США стал жертвой кибератакы 1 июня. Учреждение было атаковано NetWalker Ransomware и решило выполнить требования злоумышленников.

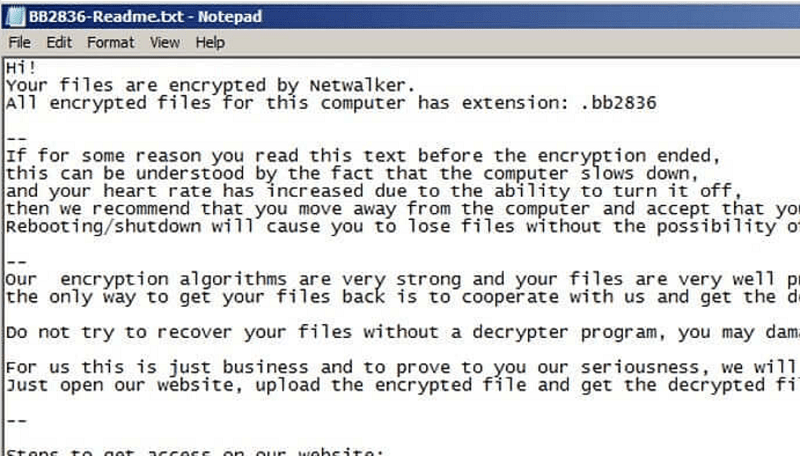

Давайте посмотрим на угрозу вымогателей. Эксперты по безопасности обнаружили вымогателей NetWalker в августе 2019 года. Сначала он носил имя Mailto из-за способа шифрования файлов (добавленное расширение имело одноименное имя). Дальнейший анализ одного из его расшифровщиков показал, что он называется NetWalker.

После того, как инфекция проникает в систему, она начинает свое программирование - берет на себя управление и шифрует все.

Что происходит после запуска вредоносного файла. Источник: cynet.com

Он добавляет определенные расширения, которые блокируют ваши файлы и делают их непригодными для использования. Большинство файлов, которые вы храните в своей системе, переименовываются, а их расширения изменяются на « mailto [knoocknoo@cock.li]. [Generate-file-name]» .

Как выглядят ваши файлы после того, как NetWalker добавляет свои расширения. Источник: cynet.com

После завершения шифрования файлов, он оставляет записку с требованием выкупа, подробно описывающую испытание жертвы. Мы нашли две версии записки с требованием выкупа NetWalker. Вы можете увидеть их обоих ниже.

Примечание выкуп версии 1. Источник: cynet.com

Примечание выкуп версии 2. Источник: tripwire.com

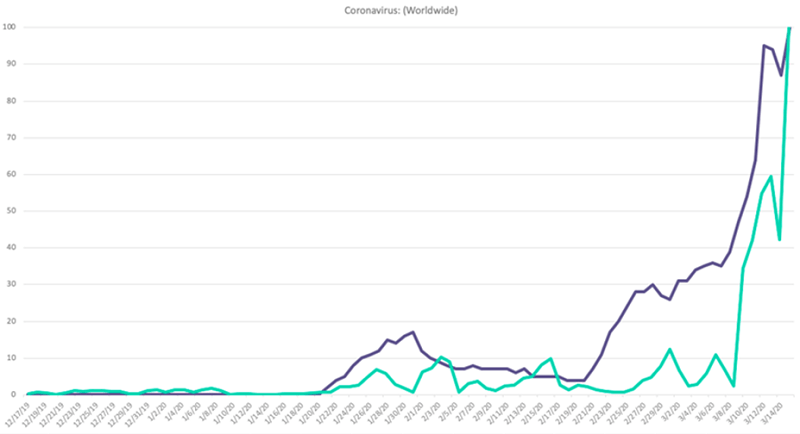

Хакеры, стоящие за атакой вымогателей NetWalker, не присоединились к другим с прекращением огня против медицинских учреждений. Многие другие хакеры нацелились на другие цели среди пандемии Коронавируса. Те, кто стоял за NetWalker, продолжали свои атаки, не задумываясь о том, где они приземляются.

Атака на UCSF

Небольшая предыстория на UCSF. Медицинская школа UCSF является одним из ведущих учреждений в области исследований коронавируса . Согласно сообщениям, они проводят тестирование на антитела к COVID-19. ИТ-отдел UCSF заявляет, что атака вымогателей на серверы Медицинской школы не была даже предполагаемой целью.

Хакеры бросили широкую сеть сортов. Они выпустили свою вредоносную программу и ждали, чтобы увидеть, где она окажется. Мошенники не имели четкого представления о целевом назначении медицинского факультета. Так уж сложилось, что это была цель, которую они получили.

Чтобы смягчить опасения, USCF изолировал IT-системы Медицинской школы, заявив, что это мера предосторожности. Предположительно, атака является изолированным инцидентом, который не представляет опасности для основной сети UCSF.

«В качестве меры безопасности мы изолировали несколько ИТ-систем в Медицинской школе и успешно изолировали инцидент от основной сети UCSF».

Источник: uscf.edu

Продолжающееся расследование

ИТ-отдел UCSF еще не завершил расследование, поэтому они не сделали никаких убедительных заявлений. Но они сообщили, что они верят, что атака сервера была оппортунистической. И заявил, что хакеры представили украденные данные в качестве доказательства нарушения. Это правильно. Чтобы стимулировать университет к оплате, они предлагали данные, которые им удалось взять с серверов.

Согласно заявлению злоумышленников, им удалось получить некоторую конфиденциальную информацию. Эта информация включала списки папок с информацией о сотрудниках, медицинские исследования и финансы, а также заявления студентов с номерами социального страхования.

В заявлении Университета (которым они поделились на сайте uscf.edu ) уточняется, что они твердо убеждены, что медицинские карты не были украдены. Операции по оказанию помощи пациентам, всей сети кампуса и работе, связанной с COVID-19, также не были затронуты этой атакой.

«Важно отметить, что этот инцидент не повлиял на наши операции по оказанию медицинской помощи пациентам, общую сеть кампуса или работу COVID-19».

«Мы продолжаем наше расследование, но в настоящее время мы не считаем, что медицинские записи пациентов были раскрыты».

Источник: uscf.edu

Они утверждают, что злоумышленникам удалось сохранить много информации, но это не значит, что они не получили ценные данные. Они заявили, что мошенники получили в свои руки ценную академическую работу, направленную на удовлетворение общественных интересов.

Вот почему университет решил, что лучше всего поддаться требованию выкупа и заплатить. Как сообщается, они дали киберпреступникам $ 1,14 миллиона в качестве выкупа. Тем не менее, важно отметить, что, согласно заявлению университета, это только часть суммы, которую они вымогали мошенниками. В их заявлении говорилось, что они «приняли трудное решение выплатить некоторую часть выкупа, примерно 1,14 млн. Долларов». Это намекает на то, что наглые интернет-преступники, возможно, попросили еще круче сумму.

На эти 1,14 миллиона долларов Университет купил себе инструмент, способный разблокировать зашифрованные данные. Он также приобрел им возврат данных, которые хакеры ранее получали.

Движение Университета к пещере и подчинению, несомненно, вызовет волнение в онлайн-сообществе. Это может стимулировать мошенников совершать больше кибератак и наносить удары по другим образовательным учреждениям . Это очень важный момент для организаций в сфере образования, чтобы усилить свою онлайн-безопасность. Кибератаки не прекратятся, а продолжатся. Сделайте все возможное, чтобы защитить свои системы от когтей злоумышленников.