UCSF fällt NetWalker Ransomware Attack zum Opfer - zahlt Lösegeld in Höhe von über 1 Mio. USD

Die Universität von Kalifornien in San Francisco in den USA wurde am 01. Juni Opfer eines Cyber-Angriffs. Die Institution wurde von NetWalker Ransomware angegriffen und beschloss, den Forderungen der Angreifer nachzukommen.

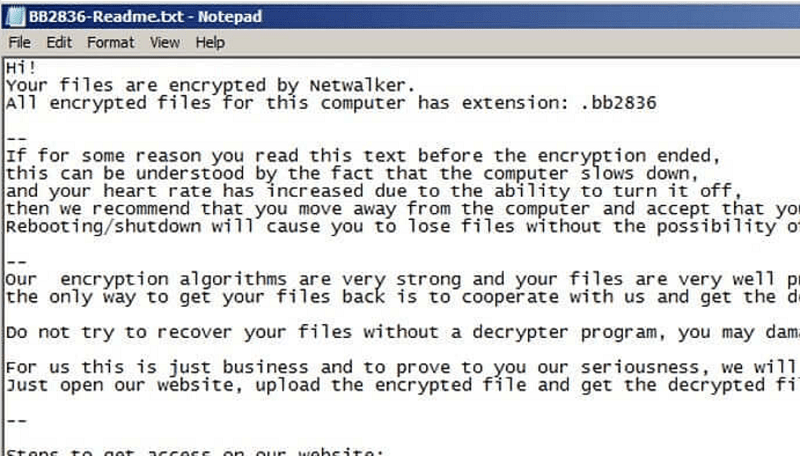

Schauen wir uns die Ransomware-Bedrohung an. Sicherheitsexperten entdeckten NetWalker Ransomware im August 2019. Aufgrund der Art und Weise, wie Dateien verschlüsselt wurden, wurde der Name Mailto zum ersten Mal verwendet (die hinzugefügte Erweiterung hatte denselben Namen). Eine weitere Analyse eines seiner Entschlüsseler ergab, dass er NetWalker heißt.

Nachdem die Infektion das System infiltriert hat, startet sie die Programmierung - übernehmen Sie die Kontrolle und verschlüsseln Sie alles.

Was passiert, nachdem die schädliche Datei ausgeführt wurde? Quelle: cynet.com

Es werden bestimmte Erweiterungen hinzugefügt, die Ihre Dateien sperren und unbrauchbar machen. Die meisten Dateien, die Sie auf Ihrem System behalten, werden umbenannt, und ihre Erweiterungen ändern sich in " mailto [knoocknoo@cock.li]. [Generierter Dateiname]" .

Wie Ihre Dateien aussehen, nachdem NetWalker seine Erweiterungen hinzugefügt hat. Quelle: cynet.com

Nach Abschluss der Verschlüsselung der Dateien wird ein Lösegeldschein hinterlassen, in dem neben den Forderungen auch die Tortur des Opfers aufgeführt ist. Wir haben zwei Versionen von NetWalkers Lösegeldschein gefunden. Sie können beide unten sehen.

Lösegeldschein Version 1. Quelle: cynet.com

Lösegeldschein Version 2. Quelle: tripwire.com

Die Hacker hinter dem NetWalker-Ransomware-Angriff haben sich nicht mit dem Waffenstillstand gegen Gesundheitseinrichtungen zusammengetan. Viele andere Hacker haben andere Ziele inmitten der Coronavirus-Pandemie im Visier. Diejenigen, die hinter NetWalker stehen, haben ihre Angriffe fortgesetzt, ohne viel darüber nachzudenken, wo sie landen.

Der Angriff auf UCSF

Eine kleine Hintergrundgeschichte zu UCSF. Die UCSF School of Medicine ist eine der führenden Einrichtungen in der Coronavirus- Forschung. Berichten zufolge führen sie COVID-19-Antikörpertests durch. Die IT-Abteilung von UCSF gibt an, dass der Ransomware-Angriff auf die Server der School of Medicine nicht einmal das beabsichtigte Ziel war.

Die Hacker warfen eine Art breites Netz. Sie setzten ihre Malware frei und warteten darauf, wo sie landen würde. Die Gauner hatten keine klare Vorstellung davon, die School of Medicine gezielt anzusprechen. Es ist einfach so passiert, dass es das Ziel war, das sie bekommen haben.

Um Bedenken auszuräumen, hat USCF die IT-Systeme der School of Medicine unter Quarantäne gestellt und erklärt, dass dies eine Vorsichtsmaßnahme ist. Angeblich handelt es sich bei dem Angriff um einen Einzelfall, der keine Gefahr für das UCSF-Kernnetzwerk darstellt.

"Wir haben mehrere IT-Systeme innerhalb der School of Medicine als Sicherheitsmaßnahme unter Quarantäne gestellt und den Vorfall erfolgreich vom UCSF-Kernnetzwerk isoliert."

Quelle: uscf.edu

Eine laufende Untersuchung

Die IT-Abteilung von UCSF hat ihre Untersuchung noch nicht abgeschlossen, daher haben sie keine abschließenden Aussagen gemacht. Sie berichteten jedoch, dass der Serverangriff opportunistisch war. Und erklärte, dass die Hacker gestohlene Daten als Beweis für den Verstoß vorlegten. Das stimmt. Um die Universität zum Bezahlen anzuregen, boten sie die Daten an, die sie von den Servern erhalten konnten.

Laut Aussage der Angreifer gelang es ihnen, an einige vertrauliche Informationen zu gelangen. Zu diesen Informationen gehörten Ordnerlisten mit Mitarbeiterinformationen, Medizinstudien und Finanzdaten sowie Studentenanträge mit Sozialversicherungsnummern.

In der Erklärung der Universität (die sie auf der Website uscf.edu geteilt haben ) heißt es, dass sie fest davon überzeugt sind, dass keine medizinischen Unterlagen gestohlen wurden. Auch die Operationen zur Patientenversorgung, das gesamte Campus-Netzwerk und die COVID-19-bezogene Arbeit blieben von dem Angriff unberührt.

"Wichtig ist, dass dieser Vorfall keine Auswirkungen auf unsere Patientenversorgung, das gesamte Campus-Netzwerk oder die COVID-19-Arbeit hatte."

"Wir setzen unsere Untersuchung fort, glauben jedoch derzeit nicht, dass Patientenakten aufgedeckt wurden."

Quelle: uscf.edu

Sie teilen mit, dass viele Informationen von den Angreifern unberührt geblieben sind, aber das bedeutet nicht, dass sie keine wertvollen Daten erhalten haben. Sie gaben an, dass die Gauner wertvolle akademische Arbeit in die Hände bekommen haben, die dem öffentlichen Interesse dienen soll.

Aus diesem Grund hat die Universität beschlossen, der Lösegeldforderung am besten nachzugeben und zu zahlen. Berichten zufolge gaben sie den Cyberkriminellen 1,14 Millionen Dollar als Lösegeld. Es ist jedoch wichtig anzumerken, dass dies laut Aussage der Universität nur ein Teil des Betrags ist, für den sie von den Gaunern erpresst wurden. In ihrer Erklärung stand, dass sie die schwierige Entscheidung getroffen haben, einen Teil des Lösegelds zu zahlen, etwa 1,14 Millionen US-Dollar. " Dies deutet darauf hin, dass die dreisten Online-Kriminellen möglicherweise eine noch steilere Summe verlangt haben.

Mit diesen 1,14 Millionen US-Dollar kaufte sich die Universität ein Tool, mit dem die verschlüsselten Daten entsperrt werden können. Es kaufte ihnen auch die Rückgabe der Daten, die die Hacker zuvor erhalten hatten.

Der Schritt der Universität, nachzulassen und sich daran zu halten, wird zweifellos zu Wellen in der Online-Community führen. Es ist wahrscheinlich, dass Gauner dazu angeregt werden, mehr Cyber-Angriffe durchzuführen und andere Bildungseinrichtungen zu treffen. Es ist eine entscheidende Zeit für Organisationen im Bildungssektor, ihre Online-Sicherheit zu verbessern. Cyber-Angriffe werden nicht aufhören, sondern weitergehen. Geben Sie Ihr Bestes, um Ihre Systeme vor den Klauen böswilliger Cyberkrimineller zu schützen.