UCSF wordt slachtoffer van NetWalker Ransomware-aanval - betaalt meer dan $ 1 miljoen losgeld

De University of California San Francisco in de Verenigde Staten werd op 1 juni het slachtoffer van een cyberaanval. De instelling werd doelwit van de NetWalker-ransomware en besloot aan de eisen van de aanvallers te voldoen.

Laten we eens kijken naar de dreiging van ransomware. Beveiligingsexperts ontdekten de NetWalker-ransomware in augustus 2019. Het droeg eerst de naam Mailto vanwege de manier waarop het bestanden versleutelde (de extensie die het had toegevoegd had dezelfde naam). Verdere analyse van een van de decryptors gaf aan dat deze NetWalker wordt genoemd.

Nadat de infectie het systeem is binnengedrongen, begint het met programmeren - neem de controle over en versleutel alles.

Wat gebeurt er nadat het schadelijke bestand is uitgevoerd. Bron: cynet.com

Het voegt specifieke extensies toe die uw bestanden vergrendelen en onbruikbaar maken. De meeste bestanden die u op uw systeem bewaart, worden hernoemd en hun extensies veranderen in ' mailto [knoocknoo@cock.li]. [Gegenereerde bestandsnaam] '.

Hoe uw bestanden eruit zien nadat NetWalker de extensies heeft toegevoegd. Bron: cynet.com

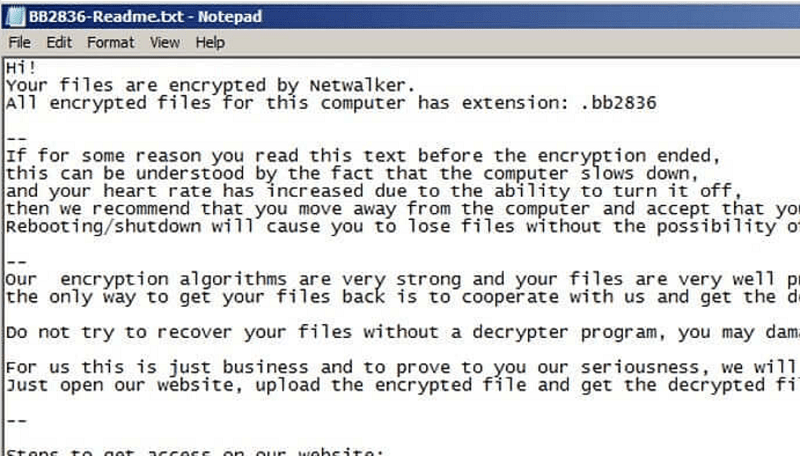

Na het voltooien van de versleuteling van de bestanden, laat het een losgeldbrief achter met daarin de beproeving van het slachtoffer en de eisen. We hebben twee versies van de losgeldbrief van NetWalker gevonden. Je kunt ze hieronder zien.

Losgeldbrief versie 1. Bron: cynet.com

Losgeldbrief versie 2. Bron: tripwire.com

De hackers achter de NetWalker-ransomwareaanval hebben zich niet bij anderen aangesloten bij het staakt- het- vuren tegen zorginstellingen. Veel andere hackers hebben hun zinnen gezet op andere doelen te midden van de Coronavirus-pandemie. Degenen achter NetWalker hebben hun aanvallen voortgezet zonder veel na te denken over waar ze terechtkomen.

De aanval op UCSF

Een klein achtergrondverhaal over UCSF. De UCSF School of Medicine is een van de toonaangevende faciliteiten op het gebied van coronavirusonderzoek . Volgens rapporten doen ze COVID-19-antilichaamtesten. De IT-afdeling van UCSF stelt dat de ransomware-aanval op de servers van de School of Medicine niet eens het beoogde doelwit was.

De hackers hebben een breed netwerk van soorten uitgeworpen. Ze lieten hun malware los en wachtten af waar het terecht zou komen. De oplichters hadden geen duidelijk idee om zich specifiek op de School of Medicine te richten. Het was gewoon zo dat het het doelwit was dat ze kregen.

Om de zorgen weg te nemen, plaatste USCF de IT-systemen van de School of Medicine in quarantaine en verklaarde dat het een voorzorgsmaatregel was. Naar verluidt is de aanval een op zichzelf staand incident dat geen gevaar vormt voor het kern-UCSF-netwerk.

"We hebben verschillende IT-systemen binnen de School of Medicine in quarantaine geplaatst als veiligheidsmaatregel en we hebben het incident met succes geïsoleerd van het centrale UCSF-netwerk."

Bron: uscf.edu

Een lopend onderzoek

De IT-afdeling van UCSF heeft het onderzoek nog niet afgerond, dus ze hebben geen sluitende verklaringen afgelegd. Maar ze meldden wel dat het hun overtuiging was dat de serveraanval opportunistisch was. En verklaarde dat de hackers gestolen gegevens presenteerden als bewijs van de inbreuk. Dat klopt. Om de universiteit te stimuleren om te betalen, boden ze de gegevens aan die ze van de servers konden halen.

Volgens de verklaring van de aanvallers hebben ze gevoelige informatie weten te bemachtigen. Die informatie omvatte mapvermeldingen met werknemersinformatie, medische studies en financiën en studententoepassingen met burgerservicenummers.

De verklaring van de universiteit (die ze deelden op de uscf.edu- site) geeft aan dat het hun vaste overtuiging is dat er geen medische dossiers zijn gestolen. Patiëntenzorg, het totale campusnetwerk en het COVID-19-gerelateerde werk bleven ook onaangetast door de aanval.

'Belangrijk is dat dit incident geen invloed had op onze bezorgactiviteiten voor patiënten, het algehele campusnetwerk of COVID-19-werk.'

"We zetten ons onderzoek voort, maar we geloven momenteel niet dat de medische dossiers van de patiënt openbaar zijn gemaakt."

Bron: uscf.edu

Ze delen dat veel informatie door de aanvallers onaangetast is gebleven, maar dat betekent niet dat ze geen waardevolle gegevens hebben gekregen. Ze zeiden dat de oplichters waardevol academisch werk in handen kregen dat gericht was op het dienen van het algemeen belang.

Daarom besloot de universiteit dat het het beste was om te bezwijken voor de vraag naar losgeld en te betalen. Naar verluidt gaven ze de cybercriminelen 1,14 miljoen dollar als losgeld. Het is echter belangrijk op te merken dat volgens de verklaring van de universiteit dit slechts een deel is van het bedrag dat de boeven hen hebben afgeperst. In hun verklaring stond dat ze '' de moeilijke beslissing hadden genomen om een deel van het losgeld, ongeveer $ 1,14 miljoen, te betalen. ' Dat suggereert dat de brutale online criminelen mogelijk om een nog steiler bedrag hebben gevraagd.

Met die $ 1,14 miljoen heeft de universiteit een tool gekocht waarmee ze de versleutelde gegevens kunnen ontgrendelen. Het kocht hen ook de terugkeer van de gegevens, die de hackers eerder hadden verkregen.

De verhuizing van de universiteit naar grot en naleving zal ongetwijfeld rimpelingen veroorzaken in de online gemeenschap. Het zal waarschijnlijk oplichters stimuleren om meer cyberaanvallen uit te voeren en andere onderwijsinstellingen aan te vallen . Het is een cruciale tijd voor organisaties in het onderwijs om hun online beveiliging aan te scherpen. Cyberaanvallen houden niet op, maar gaan door. Doe je best om je systemen te beschermen tegen de klauwen van kwaadwillende cybercriminelen.