UCSF cade vittima di un attacco Ransomware NetWalker - paga un riscatto di oltre $ 1 milione

L'Università della California di San Francisco negli Stati Uniti è stata vittima di un attacco informatico il 1 ° giugno. L'istituzione è stata presa di mira dal ransomware NetWalker e ha deciso di soddisfare le richieste degli aggressori.

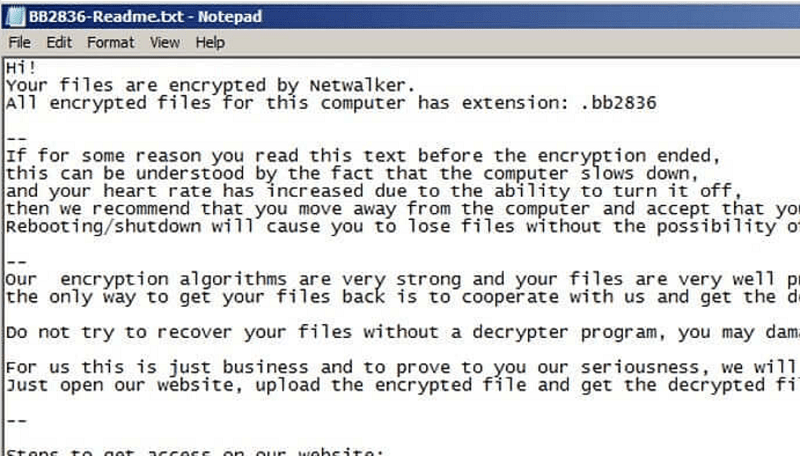

Diamo un'occhiata alla minaccia ransomware. Gli esperti di sicurezza hanno scoperto NetWalker ransomware nell'agosto 2019. In primo luogo ha mantenuto il nome Mailto a causa del modo in cui ha crittografato i file (l'estensione che ha aggiunto era con lo stesso nome). Ulteriori analisi di uno dei suoi decrittori hanno indicato che si chiama NetWalker.

Dopo che l'infezione si è infiltrata nel sistema, inizia la sua programmazione: prendi il controllo e crittografa tutto.

Cosa succede dopo l'esecuzione del file dannoso. Fonte: cynet.com

Aggiunge estensioni specifiche che bloccano i tuoi file e li rendono inutilizzabili. La maggior parte dei file che conservi sul tuo sistema viene rinominata e le loro estensioni cambiano in " mailto [knoocknoo@cock.li]. [Generate-file-name] ."

Come sono i tuoi file dopo che NetWalker ha aggiunto le sue estensioni. Fonte: cynet.com

Dopo aver completato la crittografia dei file, lascia una nota di riscatto che descrive dettagliatamente il calvario della vittima insieme alle richieste. Abbiamo trovato due versioni della nota di riscatto di NetWalker. Puoi vederli entrambi sotto.

Nota di riscatto versione 1. Fonte: cynet.com

Riscatto nota versione 2. Fonte: tripwire.com

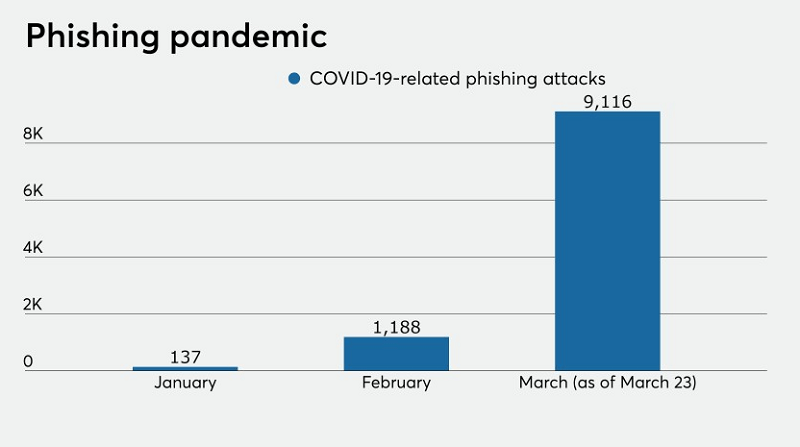

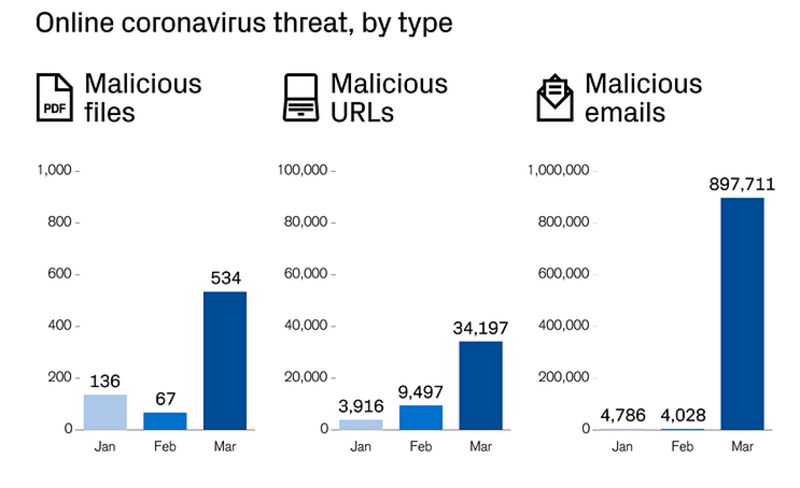

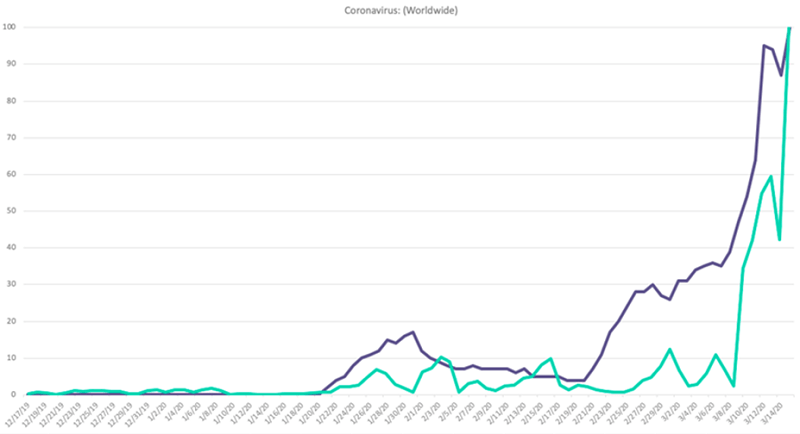

Gli hacker dietro l'attacco ransomware NetWalker non si sono uniti ad altri con il cessate il fuoco contro le istituzioni sanitarie. Molti altri hacker hanno messo gli occhi su altri obiettivi in mezzo alla pandemia di Coronavirus. Quelli, dietro NetWalker, hanno continuato i loro attacchi senza pensare molto a dove atterrano.

L'attacco all'UCSF

Un po 'di retroscena su UCSF. La UCSF School of Medicine è una delle strutture leader nella ricerca sul Coronavirus . Secondo i rapporti, stanno facendo test sugli anticorpi COVID-19. Il dipartimento IT di UCSF afferma che l'attacco ransomware ai server della School of Medicine non era nemmeno l'obiettivo previsto.

Gli hacker hanno lanciato una vasta rete. Hanno scatenato il loro malware e hanno aspettato di vedere dove sarebbe atterrato. I truffatori non avevano la chiara idea di colpire specificamente la School of Medicine. È successo così che era l'obiettivo che hanno ottenuto.

Per alleviare le preoccupazioni, USCF ha messo in quarantena i sistemi IT della School of Medicine, affermando che si tratta di una misura precauzionale. Presumibilmente, l'attacco è un incidente isolato che non rappresenta alcun pericolo per la rete UCSF principale.

"Abbiamo messo in quarantena diversi sistemi IT all'interno della School of Medicine come misura di sicurezza e abbiamo isolato con successo l'incidente dalla rete UCSF principale."

Fonte: uscf.edu

Un'indagine in corso

Il dipartimento IT di UCSF non ha ancora terminato le sue indagini, quindi non ha rilasciato dichiarazioni conclusive. Ma hanno riferito che credono che l'attacco al server sia stato opportunistico. E, ha dichiarato che gli hacker hanno presentato dati rubati come prova della violazione. Giusto. Per incentivare l'Università a pagare, hanno offerto i dati che sono riusciti a prendere dai server.

Secondo la dichiarazione degli aggressori, sono riusciti a ottenere alcune informazioni sensibili. Tali informazioni includevano elenchi di cartelle con informazioni sui dipendenti, studi medici e finanziari e applicazioni per studenti con numeri di previdenza sociale.

La dichiarazione dell'Università (che hanno condiviso sul sito uscf.edu ) spiega che è fermamente convinto che nessuna cartella clinica sia stata rubata. Anche le operazioni di consegna del paziente, la rete generale del campus e il lavoro correlato a COVID-19 sono rimasti inalterati dall'attacco.

"È importante sottolineare che questo incidente non ha influenzato le nostre operazioni di consegna di assistenza al paziente, la rete generale del campus o il lavoro di COVID-19".

"Stiamo continuando le nostre indagini, ma al momento non crediamo che siano state esposte le cartelle cliniche dei pazienti".

Fonte: uscf.edu

Condividono che molte informazioni sono riuscite a non essere toccate dagli aggressori, ma ciò non significa che non abbiano acquisito dati preziosi. Hanno affermato che i truffatori hanno messo le mani su un prezioso lavoro accademico volto a servire l'interesse pubblico.

Ecco perché l'Università ha deciso di soccombere alla domanda di riscatto e pagare. Secondo quanto riferito, hanno dato ai criminali informatici $ 1,14 milioni come riscatto. Tuttavia, è importante notare che secondo la dichiarazione dell'Università, questa è solo una parte dell'importo per cui sono stati estorti dai criminali. La loro dichiarazione afferma che " hanno preso la difficile decisione di pagare una parte del riscatto, circa $ 1,14 milioni." Ciò suggerisce che i sfacciati criminali online potrebbero aver chiesto una somma ancora più consistente.

Con quei $ 1,14 milioni, l'Università ha acquistato uno strumento in grado di sbloccare i dati crittografati. Ha anche acquistato loro il ritorno dei dati, che gli hacker avevano precedentemente ottenuto.

Il passaggio dell'Università alla caverna e al rispetto creerà senza dubbio increspature nella comunità online. È probabile che incentivi i criminali a creare più attacchi informatici e colpire altre istituzioni educative . È un momento cruciale per le organizzazioni del settore dell'istruzione per rafforzare la loro sicurezza online. Gli attacchi informatici non cesseranno ma continueranno. Fai del tuo meglio per proteggere i tuoi sistemi dalle grinfie di criminali informatici malevoli.