UCSF faller offer för NetWalker Ransomware Attack - betalar över 1 miljoner lösen

University of California San Francisco i USA blev offer för en cyberattack den 01. juni. Institutionen blev riktad av NetWalker ransomware och beslutade att följa angriparnas krav.

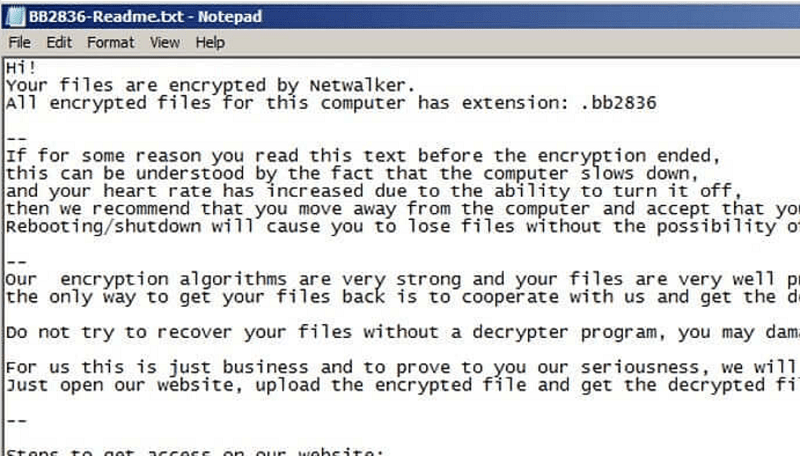

Låt oss titta på ransomware-hotet. Säkerhetsexperter upptäckte NetWalker ransomware i augusti 2019. Det innehöll först namnet Mailto på grund av det sättet det krypterade filer (tillägget som den lagt till hade samma namn). Ytterligare analys av en av dess dekrypterare indikerade att det heter NetWalker.

När infektionen infiltrerar systemet, initierar den sin programmering - ta kontrollen och kryptera allt.

Vad händer efter att den skadliga filen har körts. Källa: cynet.com

Det lägger till specifika tillägg som låser dina filer och gör dem oanvändbara. De flesta av filerna som du har på ditt system får nytt namn, och deras tillägg ändras till ' mailto [knoocknoo@cock.li]. [Genererat-filnamn] .'

Hur dina filer ser ut efter att NetWalker lägger till sina tillägg. Källa: cynet.com

När filernas kryptering är klar lämnar den en lösningsmeddelande som beskriver offerets prövning tillsammans med krav. Vi hittade två versioner av NetWalkers lösningsnot. Du kan se dem båda nedan.

Ransom note version 1. Källa: cynet.com

Ransom note version 2. Källa: tripwire.com

Hackarna bakom NetWalker-ransomware-attacken har inte gått med andra i vapenvapen mot sjukvårdsinstitutioner. Många andra hackare har inriktat sig på andra mål mitt i Coronavirus-pandemin. De bakom NetWalker har fortsatt sina attacker utan att tänka på var de landar.

Attacken mot UCSF

Lite backstory på UCSF. UCSF School of Medicine är en av de ledande anläggningarna inom Coronavirusforskning . Enligt rapporter gör de COVID-19 antikroppstest. IT-avdelningen för UCSF uppger att ransomware-attacken på School of Medicine: s servrar inte ens var det avsedda målet.

Hackarna kastar ett stort sortiment. De släppte loss sin skadliga program och väntade på att se var den skulle landa. Skurkarna hade ingen klar uppfattning om att rikta sig specifikt till School of Medicine. Det hände bara så att det var målet de fick.

För att underlätta oro har USCF karantänit School of Medicine: s IT-system och uppgav att det är en försiktighetsåtgärd. Förmodligen är attacken en isolerad incident som inte utgör någon fara för det centrala UCSF-nätverket.

"Vi karantänerade flera IT-system inom School of Medicine som en säkerhetsåtgärd, och vi isolerade framgångsrikt händelsen från det centrala UCSF-nätverket."

Källa: uscf.edu

En pågående undersökning

UCSFs IT-avdelning har ännu inte avslutat sin utredning, så de har inte gjort några avgörande uttalanden. Men de rapporterade att det är deras tro att serverattacken var opportunistisk. Och uppgav att hackarna presenterade stulna uppgifter som bevis på överträdelsen. Det är rätt. För att stimulera universitetet att betala, erbjöd de informationen de lyckades ta från servrarna.

Enligt angriparnas uttalande lyckades de få tag på lite känslig information. Denna information inkluderade mapplistor med medarbetarinformation, medicinska studier och ekonomi och studentansökningar med personnummer.

Universitetets uttalande (som de delade på webbplatsen uscf.edu ) utarbetar att det är deras fulla tro att inga medicinska register har blivit stulna. Patientbehandlingsoperationer, det övergripande campusnätverket och COVID-19-relaterade arbetet förblev inte påverkade av attacken.

"Det är viktigt att denna händelse inte påverkade våra vårdoperationer för patientvård, övergripande campusnätverk eller COVID-19-arbete."

"Vi fortsätter vår utredning, men vi tror för närvarande inte att patientens medicinska register har blivit utsatta."

Källa: uscf.edu

De delar att mycket information lyckades förbli orörd av angriparna, men det betyder inte att de inte fick tag på värdefull data. De sa att skurkarna fick sina händer på värdefullt akademiskt arbete som syftade till att tjäna det allmänna intresset.

Det är därför universitetet bestämde sig för att bäst ge efter för lösenfrågan och betala upp. Enligt uppgift gav de cyberbrottslingarna 1,14 miljoner dollar som lösen. Det är emellertid viktigt att notera att enligt universitetets uttalande är det bara en del av det belopp de fick utpressat av skurkarna. Deras uttalande läste att de '' fattade det svåra beslutet att betala en del av lösen, ungefär 1,14 miljoner dollar. » Det antyder att de modiga online brottslingarna kan ha begärt en ännu brantare summa.

Med dessa 1,14 miljoner dollar köpte universitetet sig ett verktyg som kan låsa upp den krypterade informationen. Det köpte också dem återlämnandet av data, som hackarna tidigare erhållit.

Universitetets rörelse att grotta och följa kommer utan tvekan att skapa krusningar i online-communityn. Det kommer troligen att stimulera skurkarna att skapa fler cyberattacker och slå till andra utbildningsinstitutioner . Det är en avgörande tid för organisationer inom utbildningssektorn att skärpa sin online-säkerhet. Cyberattacker kommer inte att upphöra utan fortsätta. Gör ditt bästa för att skydda dina system från kopplingen av skadliga cyberbrottslingar.