UCSF faller offer for NetWalker Ransomware Attack - betaler over $ 1 million løsepenger

University of California San Francisco i USA falt offer for et cyberangrep i juni 01. Institusjonen ble målrettet av NetWalker ransomware og bestemte seg for å etterkomme angriperens krav.

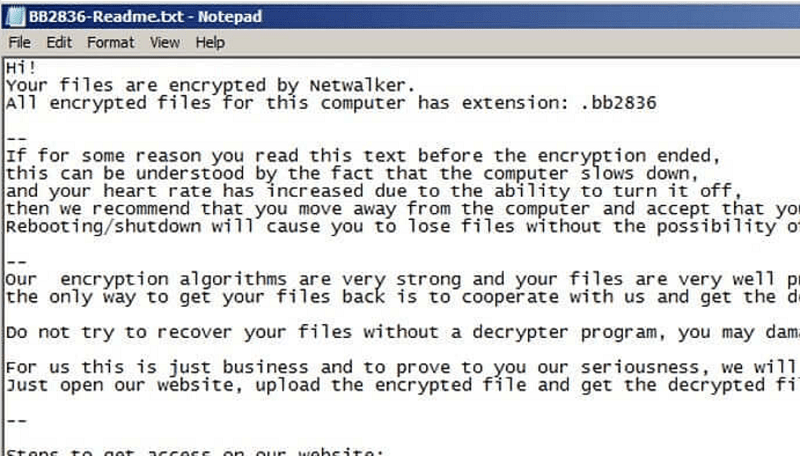

La oss se på ransomware-trusselen. Sikkerhetseksperter oppdaget NetWalker ransomware i august 2019. Den inneholdt først navnet Mailto på grunn av måten den krypterte filer (utvidelsen den la på, hadde samme navn). Ytterligere analyse av en av dens dekrypterere indikerte at det heter NetWalker.

Etter at infeksjonen har infiltrert systemet, starter den programmeringen - ta kontrollen og krypter alt.

Hva skjer etter at den ondsinnede filen blir henrettet. Kilde: cynet.com

Den legger til spesifikke utvidelser som låser filene dine og gjør dem ubrukelige. De fleste filene du har på systemet ditt får nytt navn, og utvidelsene deres endres til ' mailto [knoocknoo@cock.li]. [Generert filnavn] .'

Hvordan filene dine ser ut etter at NetWalker legger til utvidelsene. Kilde: cynet.com

Når filene har kryptert, etterlater det en løsepenger som beskriver offerets prøvelse ved siden av kravene. Vi fant to versjoner av NetWalkers løsepenger. Du kan se dem begge nedenfor.

Ransom note versjon 1. Kilde: cynet.com

Ransom note versjon 2. Kilde: tripwire.com

Hackerne bak ransomware-angrepet på NetWalker har ikke sluttet seg til andre med våpenhvilen mot helseinstitusjoner. Mange andre hackere har satt sitt syn på andre mål midt i Coronavirus-pandemien. De bak NetWalker har fortsatt sine angrep uten å ha tenkt mye på hvor de lander.

Angrepet på UCSF

En liten backstory på UCSF. UCSF School of Medicine er et av de ledende fasilitetene innen Coronavirus- forskning. Ifølge rapporter gjør de COVID-19 antistofftesting. IT-avdelingen til UCSF opplyser at ransomware-angrepet på School of Medicine sine servere ikke engang var det tiltenkte målet.

Hackerne kaster et bredt nett av slags. De slapp løs skadelig programvare og ventet på å se hvor den skulle lande. Crooks hadde ingen klar ide om å målrette seg mot School of Medicine spesifikt. Det bare skjedde at det var målet de fikk.

For å lette bekymringene, satte USCF karantene på School of Medicine sine IT-systemer, og uttalte at det er et forholdsregler. Angivelig er angrepet en isolert hendelse som ikke utgjør noen fare for UCSF-kjernenettverket.

"Vi satte karantene i flere IT-systemer innen School of Medicine som et sikkerhetstiltak, og vi isolerte vellykket hendelsen fra kjernen UCSF-nettverket."

Kilde: uscf.edu

En pågående etterforskning

UCSFs IT-avdeling har ennå ikke fullført undersøkelsen, så de har ikke kommet med noen avgjørende uttalelser. Men de rapporterte at det var deres tro på at serverangrepet var opportunistisk. Og uttalte at hackerne presenterte stjålne data som bevis på bruddet. Det er riktig. For å stimulere universitetet til å betale, tilbød de dataene de klarte å ta fra serverne.

I følge angripernes uttalelse klarte de å få tak i noe sensitiv informasjon. Denne informasjonen inkluderte mappelister med ansattinformasjon, medisinstudier og økonomi, og studentapplikasjoner med personnummer.

Universitetets uttalelse (som de delte på nettstedet uscf.edu ) utdyper at det er deres faste tro at ingen medisinske poster ble stjålet. Levering av pasientbehandling, det samlede campusnettet og COVID-19-relatert arbeid forble også upåvirket av angrepet.

"Viktigere nok påvirket denne hendelsen ikke vår pasientbehandlingsoperasjon, det samlede campusnettverket eller COVID-19-arbeidet."

"Vi fortsetter vår undersøkelse, men vi tror foreløpig ikke at pasientmedisinske poster ble utsatt."

Kilde: uscf.edu

De deler at mye informasjon klarte å forbli uberørt av angriperne, men det betyr ikke at de ikke fikk tak i verdifull data. De sa at skurkene fikk hendene på verdifullt faglig arbeid som skulle tjene allmenne interesser.

Det er grunnen til at universitetet bestemte det best å gi etter for løsepengebehovet og betale opp. Etter sigende ga de cyberkriminelle 1,14 millioner dollar som løsepenger. Imidlertid er det viktig å merke seg at ifølge universitetets uttalelse, er det bare en del av beløpet de ble utpresset av skurkene. Deres uttalelse lyder at de '' tok den vanskelige beslutningen om å betale en del av løsepengene, omtrent $ 1,14 millioner. " Det antyder at de modige online kriminelle kan ha bedt om en enda brattere sum.

Med disse 1,14 millioner dollar kjøpte universitetet seg et verktøy som kunne låse opp de krypterte dataene. Den kjøpte dem også tilbakelevering av dataene, som hackerne tidligere har fått.

Universitetets grep for å grotte og etterkomme vil utvilsomt skape krusninger i nettsamfunnet. Det vil sannsynligvis stimulere skurker for å lage flere nettangrep og slå andre utdanningsinstitusjoner . Det er en avgjørende tid for organisasjoner i utdanningssektoren å skjerpe sin online sikkerhet. Cyberangrep vil ikke opphøre, men fortsette. Gjør ditt beste for å beskytte systemene dine fra clutches av ondsinnede nettkriminelle.