L'UCSF tombe victime de l'attaque de rançongiciel NetWalker

L'Université de Californie à San Francisco aux États-Unis a été victime d'une cyberattaque le 1er juin. L'institution a été ciblée par le rançongiciel NetWalker et a décidé de se conformer aux demandes des attaquants.

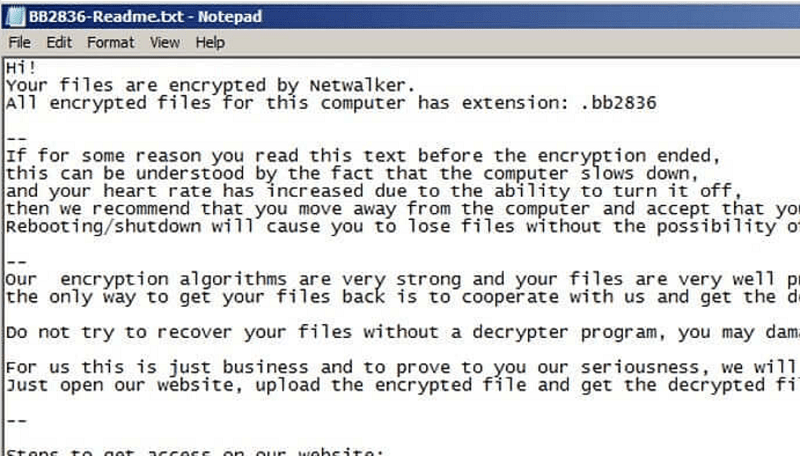

Examinons la menace des ransomwares. Des experts en sécurité ont découvert le rançongiciel NetWalker en août 2019. Il portait d'abord le nom Mailto en raison de la façon dont il cryptait les fichiers (l'extension qu'il a ajoutée était du même nom). Une analyse plus approfondie de l'un de ses décrypteurs a indiqué qu'il s'appelle NetWalker.

Une fois que l'infection a infiltré le système, il lance sa programmation - prenez le contrôle et cryptez tout.

Que se passe-t-il après l'exécution du fichier malveillant. Source: cynet.com

Il ajoute des extensions spécifiques qui verrouillent vos fichiers et les rendent inutilisables. La plupart des fichiers que vous conservez sur votre système sont renommés et leurs extensions changent en « mailto [knoocknoo@cock.li]. [Generated File-Name] ».

À quoi ressemblent vos fichiers après que NetWalker a ajouté ses extensions. Source: cynet.com

Une fois le cryptage des fichiers terminé, il laisse une note de rançon détaillant l'épreuve de la victime aux côtés des demandes. Nous avons trouvé deux versions de la note de rançon de NetWalker. Vous pouvez les voir tous les deux ci-dessous.

Ransom note version 1. Source: cynet.com

Ransom note version 2. Source: tripwire.com

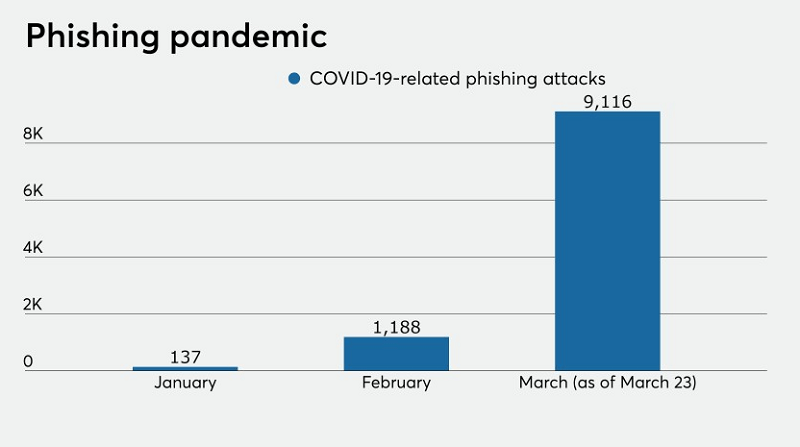

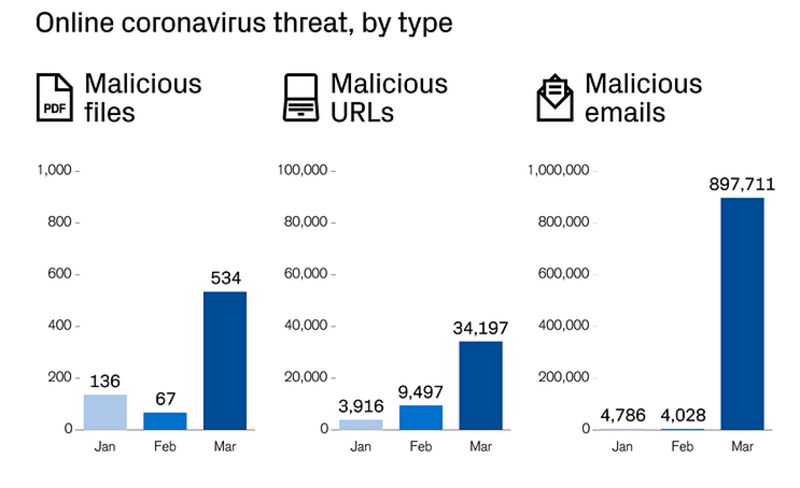

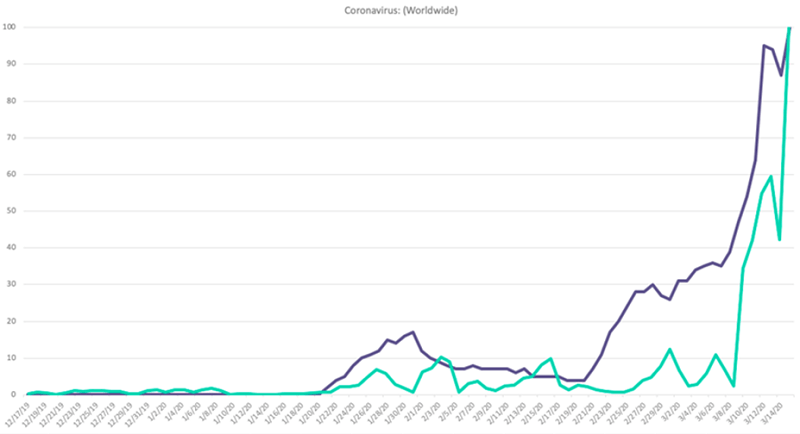

Les pirates informatiques à l'origine de l'attaque du rançongiciel NetWalker n'ont pas rejoint les autres avec le cessez- le -feu contre les établissements de santé. De nombreux autres hackers ont jeté leur dévolu sur d'autres cibles au milieu de la pandémie de coronavirus. Ceux, derrière NetWalker, ont poursuivi leurs attaques sans trop réfléchir à l'endroit où ils atterriraient.

L'attaque de l'UCSF

Un peu d'histoire sur UCSF. L'École de médecine UCSF est l'une des principales installations de recherche sur les coronavirus . Selon des rapports, ils font des tests d'anticorps COVID-19. Le département informatique de l'UCSF déclare que l'attaque par rançongiciel contre les serveurs de l'École de médecine n'était même pas la cible visée.

Les pirates ont jeté un large filet de toutes sortes. Ils ont lancé leur malware et ont attendu de voir où il atterrirait. Les escrocs n'avaient aucune idée claire de cibler spécifiquement l'école de médecine. Il se trouve que c'est l'objectif qu'ils ont atteint.

Pour apaiser les inquiétudes, l'USCF a mis en quarantaine les systèmes informatiques de l'École de médecine, déclarant qu'il s'agit d'une mesure de précaution. Soi-disant, l'attaque est un incident isolé qui ne présente aucun danger pour le réseau central UCSF.

«Nous avons mis en quarantaine plusieurs systèmes informatiques au sein de l'École de médecine par mesure de sécurité, et nous avons réussi à isoler l'incident du cœur du réseau UCSF.»

Source: uscf.edu

Une enquête en cours

Le département informatique de l'UCSF n'a pas encore terminé son enquête, ils n'ont donc fait aucune déclaration concluante. Mais ils ont signalé que leur conviction était que l'attaque du serveur était opportuniste. Et, a déclaré que les pirates ont présenté des données volées comme preuve de la violation. C'est vrai. Pour inciter l'Université à payer, ils ont proposé les données qu'ils ont réussi à extraire des serveurs.

Selon la déclaration des assaillants, ils ont réussi à mettre la main sur des informations sensibles. Ces informations comprenaient des listes de dossiers contenant des informations sur les employés, des études médicales et financières et des demandes d'étudiants avec des numéros de sécurité sociale.

La déclaration de l'Université (qu'ils ont partagée sur le site uscf.edu ) précise que c'est leur ferme conviction qu'aucun dossier médical n'a été volé. Les opérations de prestation de soins aux patients, le réseau global du campus et les travaux liés au COVID-19 n'ont pas non plus été affectés par l'attaque.

"Il est important de noter que cet incident n'a pas affecté nos opérations de prestation de soins aux patients, le réseau global du campus ou le travail COVID-19."

"Nous poursuivons notre enquête, mais nous ne pensons pas actuellement que les dossiers médicaux des patients ont été dévoilés."

Source: uscf.edu

Ils partagent que beaucoup d'informations ont réussi à rester intactes par les attaquants, mais cela ne signifie pas qu'ils n'ont pas obtenu de précieuses données. Ils ont déclaré que les escrocs ont mis la main sur un travail académique précieux visant à servir l'intérêt public.

C'est pourquoi l'Université a décidé qu'il était préférable de succomber à la demande de rançon et de payer. Selon certaines sources, ils auraient donné aux cybercriminels 1,14 million de dollars en rançon. Cependant, il est important de noter que selon la déclaration de l'Université, ce n'est qu'une partie du montant pour lequel ils ont été extorqués par les escrocs. Leur déclaration indique qu'ils «ont pris la décision difficile de payer une partie de la rançon, environ 1,14 million de dollars». Cela laisse entendre que les criminels en ligne effrontés ont peut-être demandé une somme encore plus élevée.

Avec ces 1,14 million de dollars, l'Université s'est achetée un outil capable de déverrouiller les données chiffrées. Il leur a également acheté le retour des données, que les pirates avaient précédemment obtenues.

La décision de l'Université de s'effondrer et de se conformer créera sans aucun doute des ondulations dans la communauté en ligne. Cela incitera probablement les escrocs à créer davantage de cyberattaques et à frapper d'autres établissements d'enseignement . C'est un moment crucial pour les organisations du secteur de l'éducation de renforcer leur sécurité en ligne. Les cyberattaques ne cesseront pas mais continueront. Faites de votre mieux pour protéger vos systèmes des griffes de cybercriminels malveillants.