Το UCSF πέφτει θύμα στο NetWalker Ransomware Attack - Πληρώνει πάνω από $ 1 εκατομμύριο Ransom

Το Πανεπιστήμιο της Καλιφόρνιας Σαν Φρανσίσκο στις ΗΠΑ έπεσε θύμα επίθεσης στον κυβερνοχώρο την 1η Ιουνίου. Το ίδρυμα δέχτηκε στόχους από το NetWalker ransomware και αποφάσισε να συμμορφωθεί με τις απαιτήσεις των επιτιθέμενων.

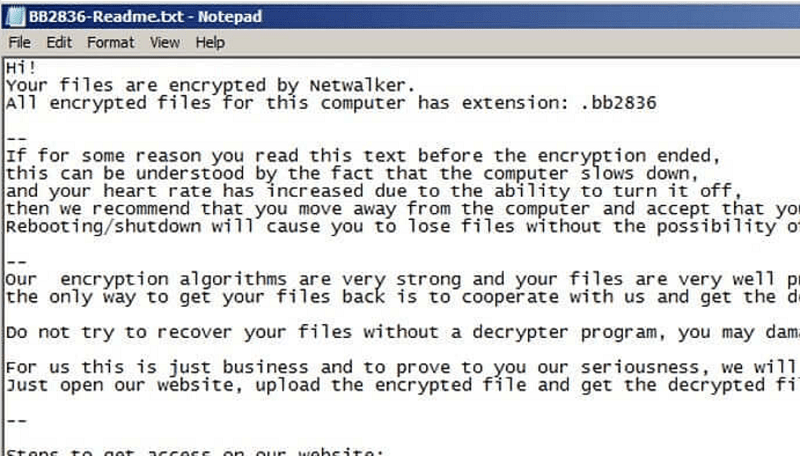

Ας δούμε την απειλή ransomware. Οι ειδικοί ασφαλείας ανακάλυψαν το NetWalker ransomware τον Αύγουστο του 2019. Κατέχει το όνομα Mailto λόγω του τρόπου κρυπτογράφησης αρχείων (η επέκταση που πρόσθεσε ήταν με το ίδιο όνομα). Περαιτέρω ανάλυση ενός από τους αποκρυπτογράφους του έδειξε ότι ονομάζεται NetWalker.

Αφού η μόλυνση διεισδύσει στο σύστημα, ξεκινά τον προγραμματισμό του - πάρτε τον έλεγχο και κρυπτογραφήστε τα πάντα.

Τι συμβαίνει μετά την εκτέλεση του κακόβουλου αρχείου. Πηγή: cynet.com

Προσθέτει συγκεκριμένες επεκτάσεις που κλειδώνουν τα αρχεία σας και τα καθιστούν άχρηστα. Τα περισσότερα από τα αρχεία που διατηρείτε στο σύστημά σας μετονομάζονται και οι επεκτάσεις τους αλλάζουν σε « mailto [knoocknoo@cock.li]. [Δημιουργήθηκε-όνομα-αρχείο] .»

Πώς φαίνονται τα αρχεία σας αφού το NetWalker προσθέσει τις επεκτάσεις του. Πηγή: cynet.com

Με την ολοκλήρωση της κρυπτογράφησης των αρχείων, αφήνει μια σημείωση λύτρων που περιγράφει λεπτομερώς τη δοκιμασία του θύματος παράλληλα με τις απαιτήσεις. Βρήκαμε δύο εκδόσεις του NetWalker. Μπορείτε να τα δείτε παρακάτω.

Έκδοση σημείωσης Ransom 1. Πηγή: cynet.com

Ransom note version 2. Πηγή: tripwire.com

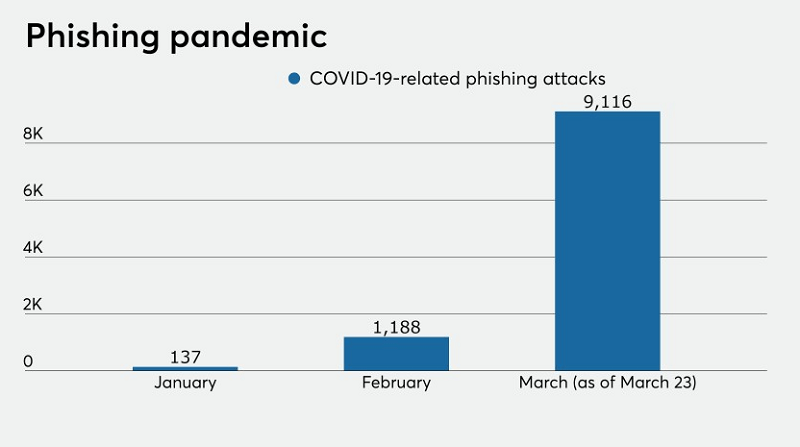

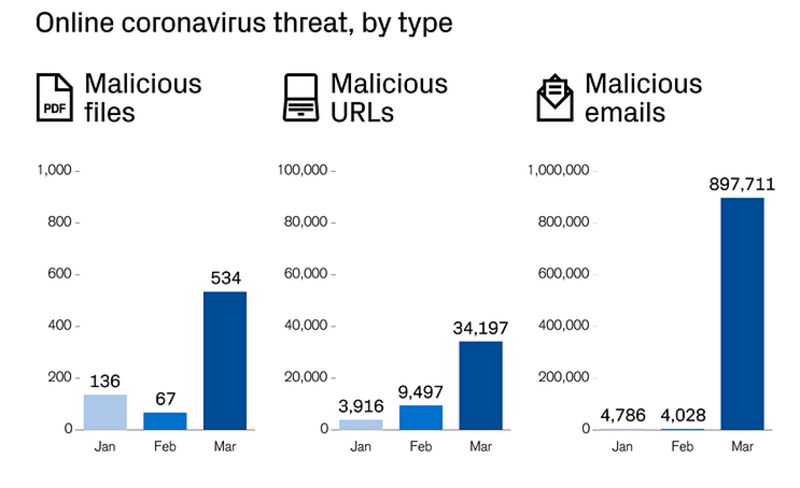

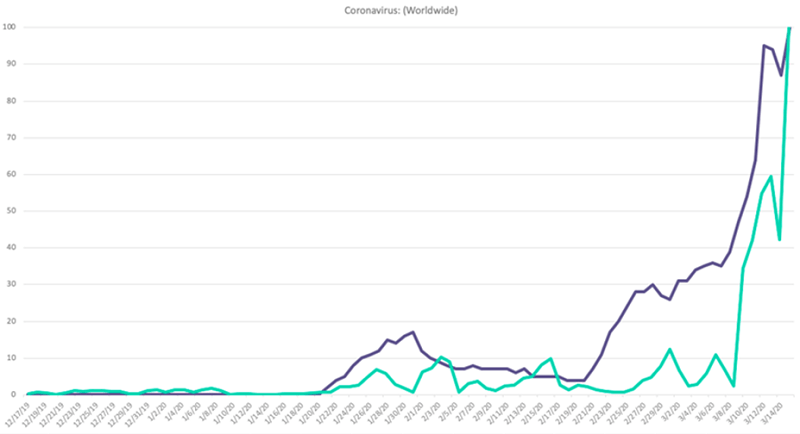

Οι χάκερ πίσω από την επίθεση ransomware του NetWalker δεν έχουν ενώσει άλλους με την κατάπαυση του πυρός ενάντια σε ιδρύματα υγειονομικής περίθαλψης. Πολλοί άλλοι χάκερ έχουν θέσει τα βλέμματά τους σε άλλους στόχους εν μέσω της πανδημίας Coronavirus. Αυτοί, πίσω από το NetWalker, συνέχισαν τις επιθέσεις τους χωρίς πολλή σκέψη για το πού προσγειώνονται.

Η επίθεση στο UCSF

Ένα μικρό παρασκήνιο στο UCSF. Η Ιατρική Σχολή UCSF είναι μια από τις κορυφαίες εγκαταστάσεις στην έρευνα του Coronavirus . Σύμφωνα με αναφορές, κάνουν δοκιμή αντισωμάτων COVID-19. Το τμήμα πληροφορικής του UCSF δηλώνει ότι η επίθεση ransomware στους διακομιστές της Σχολής Ιατρικής δεν ήταν ούτε ο επιδιωκόμενος στόχος.

Οι χάκερ ρίχνουν ένα μεγάλο δίχτυ. Απελευθέρωσαν το κακόβουλο λογισμικό τους και περίμενα να δουν πού θα προσγειωνόταν. Οι απατεώνες δεν είχαν σαφή ιδέα να στοχεύσουν συγκεκριμένα τη Σχολή Ιατρικής. Απλώς συνέβη ότι ήταν ο στόχος που είχαν.

Για να διευκολύνει τις ανησυχίες, η USCF καραντίνα τα συστήματα πληροφορικής της Σχολής Ιατρικής, δηλώνοντας ότι είναι ένα προληπτικό μέτρο. Υποτίθεται ότι, η επίθεση είναι ένα μεμονωμένο περιστατικό που δεν θέτει κανένα κίνδυνο στο βασικό δίκτυο UCSF.

"Καραντίναμε αρκετά συστήματα πληροφορικής στη Σχολή Ιατρικής ως μέτρο ασφαλείας και απομονώσαμε με επιτυχία το συμβάν από το βασικό δίκτυο UCSF."

Πηγή: uscf.edu

Μια συνεχιζόμενη έρευνα

Το τμήμα πληροφορικής της UCSF δεν έχει ακόμη ολοκληρώσει την έρευνά του, οπότε δεν έχουν προβεί σε οριστικές δηλώσεις. Αλλά ανέφεραν ότι πιστεύουν ότι η επίθεση στον διακομιστή ήταν ευκαιριακή. Και, δήλωσε ότι οι χάκερ παρουσίασαν κλεμμένα δεδομένα ως απόδειξη της παραβίασης. Σωστά. Για να παρακινήσουν το Πανεπιστήμιο να πληρώσει, προσέφεραν τα δεδομένα που κατάφεραν να λάβουν από τους διακομιστές.

Σύμφωνα με τη δήλωση των επιτιθέμενων, κατάφεραν να πάρουν μερικές ευαίσθητες πληροφορίες. Αυτές οι πληροφορίες περιελάμβαναν λίστες φακέλων με πληροφορίες υπαλλήλου, ιατρικές σπουδές και οικονομικά, καθώς και εφαρμογές φοιτητών με αριθμούς κοινωνικής ασφάλισης.

Η δήλωση του Πανεπιστημίου (την οποία κοινοποίησαν στον ιστότοπο uscf.edu ) διευκρινίζει ότι πιστεύει ακράδαντα ότι δεν έχουν κλαπεί ιατρικά αρχεία. Οι επεμβάσεις παροχής ιατρικής περίθαλψης, το συνολικό δίκτυο πανεπιστημιουπόλεων και το έργο που σχετίζεται με το COVID-19 παρέμειναν επίσης ανεπηρέαστα από την επίθεση.

"Είναι σημαντικό ότι αυτό το περιστατικό δεν επηρέασε τις λειτουργίες παράδοσης φροντίδας ασθενών, το συνολικό δίκτυο πανεπιστημιουπόλεων ή το έργο COVID-19."

"Συνεχίζουμε την έρευνά μας, αλλά προς το παρόν δεν πιστεύουμε ότι έχουν εκτεθεί ιατρικά αρχεία ασθενών."

Πηγή: uscf.edu

Μοιράζονται ότι πολλές πληροφορίες κατάφεραν να παραμείνουν ανέγγιχτες από τους επιτιθέμενους, αλλά αυτό δεν σημαίνει ότι δεν έλαβαν πολύτιμα δεδομένα. Δήλωσαν ότι οι απατεώνες πήραν τα χέρια τους σε πολύτιμη ακαδημαϊκή εργασία που αποσκοπούσε στην εξυπηρέτηση του δημοσίου συμφέροντος.

Αυτός είναι ο λόγος για τον οποίο το Πανεπιστήμιο αποφάσισε να υποκύψει στην απαίτηση λύτρων και να πληρώσει. Σύμφωνα με πληροφορίες, έδωσαν στους κυβερνο-εγκληματίες 1,14 εκατομμύρια δολάρια ως λύτρα. Ωστόσο, είναι σημαντικό να σημειωθεί ότι, σύμφωνα με τη δήλωση του Πανεπιστημίου, αυτό είναι μόνο ένα μέρος του ποσού που έλαβαν για τους απατεώνες. Η δήλωσή τους διάβαζε ότι «έλαβαν τη δύσκολη απόφαση να πληρώσουν ένα μέρος των λύτρων, περίπου 1,14 εκατομμύρια δολάρια». Αυτό υποδηλώνει ότι οι ατρόμητοι διαδικτυακοί εγκληματίες μπορεί να έχουν ζητήσει ένα ακόμη πιο απότομο ποσό.

Με αυτά τα 1,14 εκατομμύρια δολάρια, το Πανεπιστήμιο αγόρασε ένα εργαλείο ικανό να ξεκλειδώσει τα κρυπτογραφημένα δεδομένα. Τους αγόρασε επίσης την επιστροφή των δεδομένων, τα οποία είχαν αποκτήσει προηγουμένως οι χάκερ.

Η κίνηση του Πανεπιστημίου να σπηλιάσει και να συμμορφωθεί θα δημιουργήσει αναμφίβολα κυματισμούς στην διαδικτυακή κοινότητα. Είναι πιθανό να παρακινήσει τους απατεώνες να δημιουργήσουν περισσότερες επιθέσεις στον κυβερνοχώρο και να χτυπήσει άλλα εκπαιδευτικά ιδρύματα . Είναι μια κρίσιμη στιγμή για τους οργανισμούς στον τομέα της εκπαίδευσης να ενισχύσουν την ασφάλειά τους στο διαδίκτυο. Οι κυβερνοεπιθέσεις δεν θα σταματήσουν αλλά θα συνεχιστούν. Κάντε το καλύτερο δυνατό για να προστατέψετε τα συστήματά σας από τα κακόβουλα εγκλήματα στον κυβερνοχώρο.