UCSF pada ofiarą ataku NetWalker Ransomware - płaci ponad 1 milion dolarów okupu

Uniwersytet Kalifornijski w San Francisco w USA padł ofiarą cyberataku 1 czerwca. Instytucja została zaatakowana przez oprogramowanie ransomware NetWalker i postanowiła spełnić żądania atakujących.

Spójrzmy na zagrożenie ze strony oprogramowania ransomware. Eksperci ds. Bezpieczeństwa odkryli oprogramowanie ransomware NetWalker w sierpniu 2019 r. Najpierw nosił nazwę Mailto ze względu na sposób szyfrowania plików (dodane rozszerzenie miało tę samą nazwę). Dalsza analiza jednego z jego deszyfratorów wykazała, że nazywa się NetWalker.

Po infekcji infiltrującej system inicjuje jego programowanie - przejmij kontrolę i zaszyfruj wszystko.

Co dzieje się po wykonaniu złośliwego pliku. Źródło: cynet.com

Dodaje określone rozszerzenia, które blokują pliki i uniemożliwiają ich użycie. Większość plików przechowywanych w systemie zostaje zmieniona, a ich rozszerzenia zmieniają się na „ mailto [knoocknoo@cock.li]. [Nazwa-pliku-nazwy] .”

Jak wyglądają twoje pliki po dodaniu rozszerzeń przez NetWalker. Źródło: cynet.com

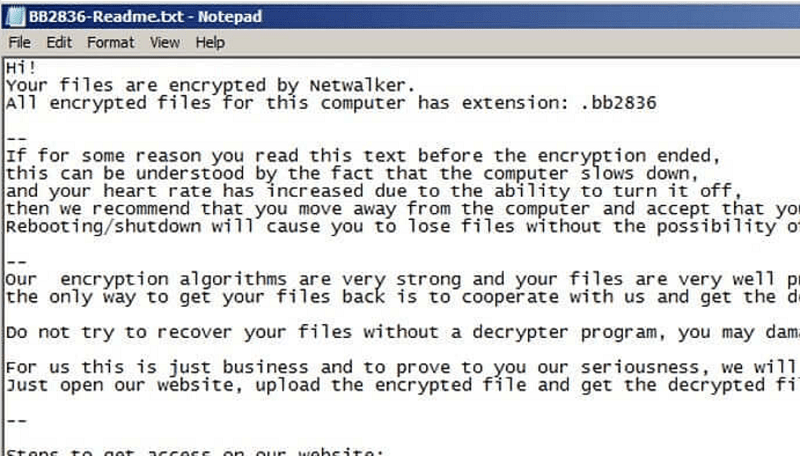

Po zakończeniu szyfrowania plików pozostawia notatkę z żądaniem wyszczególnienia męki ofiary wraz z żądaniami. Znaleźliśmy dwie wersje noty okupu NetWalkera. Oba możesz zobaczyć poniżej.

Uwaga dotycząca okupu w wersji 1. Źródło: cynet.com

Uwaga dotycząca okupu w wersji 2. Źródło: tripwire.com

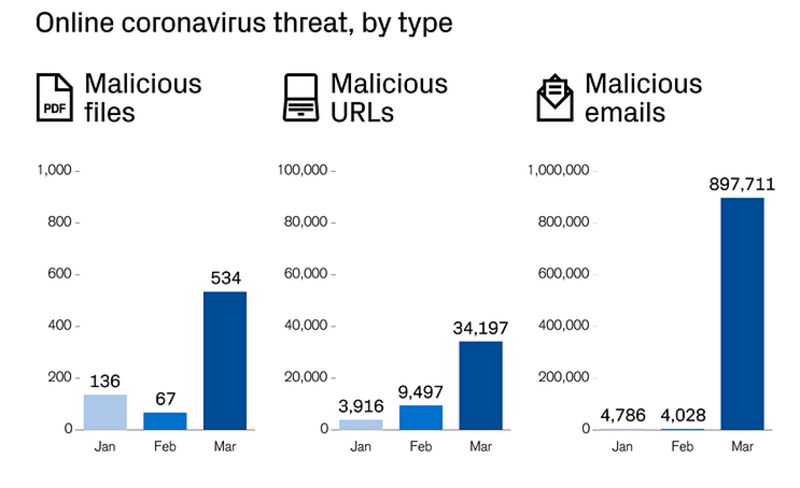

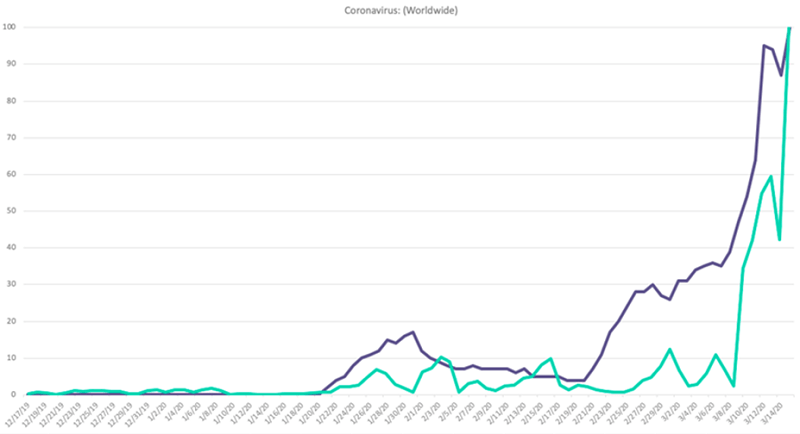

Hakerzy stojący za atakiem ransomware NetWalker nie połączyli się z innymi z zawieszeniem broni przeciwko instytucjom opieki zdrowotnej. Wielu innych hakerów skupiło się na innych celach pośród pandemii koronawirusa. Ci, za NetWalker, kontynuowali ataki, nie zastanawiając się nad tym, gdzie wylądują.

Atak na UCSF

Trochę historii na UCSF. UCSF School of Medicine jest jednym z wiodących ośrodków badań nad koronawirusem . Według doniesień przeprowadzają testy na obecność przeciwciał COVID-19. Dział IT UCSF stwierdza, że atak ransomware na serwery School of Medicine nie był nawet zamierzonym celem.

Hakerzy rzucili szeroką sieć. Uwolnili swoje złośliwe oprogramowanie i czekali, aż wyląduje. Oszuści nie mieli jasnego pojęcia, jak celować w School of Medicine. Tak się złożyło, że to był cel, który mieli.

Aby złagodzić obawy, USCF poddało kwarantannie systemy informatyczne School of Medicine, stwierdzając, że jest to środek ostrożności. Podobno atak jest odosobnionym incydentem, który nie stanowi zagrożenia dla podstawowej sieci UCSF.

„Poddaliśmy kwarantannie kilka systemów informatycznych w ramach Szkoły Medycznej jako środek bezpieczeństwa i z powodzeniem odizolowaliśmy incydent od podstawowej sieci UCSF”.

Źródło: uscf.edu

Trwające dochodzenie

Dział IT UCSF nie zakończył jeszcze dochodzenia, więc nie złożyli żadnych rozstrzygających oświadczeń. Ale zgłosili, że wierzą, że atak na serwer był oportunistyczny. I stwierdził, że hakerzy przedstawili skradzione dane jako dowód naruszenia. Zgadza się. Aby zachęcić uniwersytet do płacenia, zaoferowali dane, które udało im się pobrać z serwerów.

Według oświadczenia napastników udało im się zdobyć pewne poufne informacje. Informacje te obejmowały wykazy folderów z informacjami o pracownikach, badania medyczne i finanse oraz aplikacje studentów z numerami ubezpieczenia społecznego.

Oświadczenie uniwersytetu (które udostępnili na stronie uscf.edu ) wyjaśnia, że według ich przekonania nie skradziono żadnej dokumentacji medycznej. Atak również nie wpłynął na operacje świadczenia opieki nad pacjentem, ogólną sieć kampusu i prace związane z COVID-19.

„Co ważne, incydent ten nie wpłynął na nasze operacje świadczenia opieki nad pacjentem, ogólną sieć kampusu ani pracę COVID-19”.

„Kontynuujemy nasze dochodzenie, ale obecnie nie uważamy, że dane medyczne pacjentów zostały ujawnione”.

Źródło: uscf.edu

Dzielą się tym, że atakującym udało się zachować wiele informacji, ale to nie znaczy, że nie uzyskali cennych danych. Stwierdzili, że oszustom udało się zdobyć cenną pracę naukową służącą interesowi publicznemu.

Dlatego uniwersytet zdecydował, że najlepiej poddać się żądaniu okupu i zapłacić. Podobno dali cyberprzestępcom 1,14 miliona dolarów jako okup. Należy jednak zauważyć, że zgodnie z oświadczeniem uniwersytetu jest to tylko część kwoty, za którą zostali zmuszeni przez oszustów. W ich oświadczeniu czytamy, że „podjęli trudną decyzję, by zapłacić część okupu, około 1,14 miliona dolarów”. To sugeruje, że bezczelni przestępcy internetowi mogli poprosić o jeszcze większą sumę.

Za te 1,14 miliona dolarów uniwersytet kupił sobie narzędzie do odblokowania zaszyfrowanych danych. Kupił im również zwrot danych, które wcześniej uzyskali hakerzy.

Ruch uniwersytetu do jaskini i przestrzegania przepisów niewątpliwie spowoduje falę w społeczności online. Prawdopodobnie zachęci oszustów do tworzenia kolejnych cyberataków i atakowania innych instytucji edukacyjnych . Jest to kluczowy czas dla organizacji z sektora edukacji, aby wzmocnić swoje bezpieczeństwo online. Cyberataki nie ustaną, ale będą kontynuowane. Staraj się chronić swoje systemy przed szponami złośliwych cyberprzestępców.