UCSF falder offer for NetWalker Ransomware Attack - betaler over $ 1 mio. Løsepenge

University of California San Francisco i USA faldt offer for et cyberangreb den 01. juni. Institutionen blev målrettet af NetWalker ransomware og besluttede at efterkomme angribernes krav.

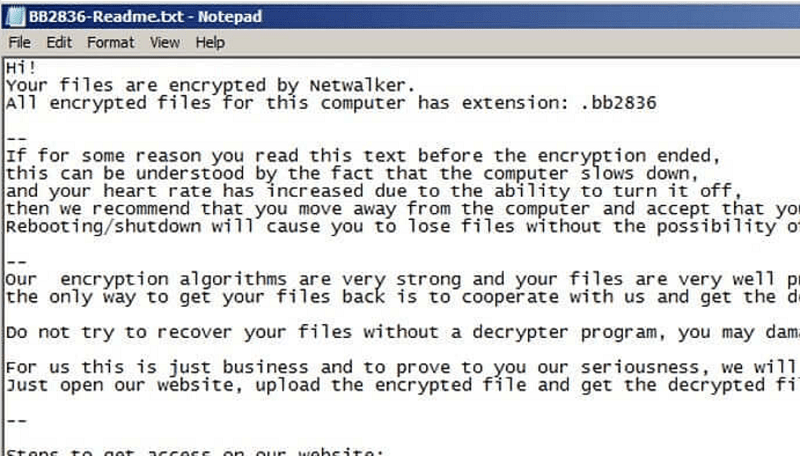

Lad os undersøge ransomware-truslen. Sikkerhedseksperter opdagede NetWalker ransomware i august 2019. Det holdt først navnet Mailto på grund af den måde, det krypterede filer (udvidelsen, den tilføjede, havde samme navn). Yderligere analyse af en af dens dekryptere indikerede, at det kaldes NetWalker.

Når infektionen har infiltreret systemet, starter den dens programmering - tag kontrol og krypterer alt.

Hvad sker der, efter at den ondsindede fil er blevet udført. Kilde: cynet.com

Det tilføjer specifikke udvidelser, der låser dine filer og gør dem ubrugelige. De fleste af de filer, du opbevarer på dit system, omdøbes, og deres udvidelser ændres til ' mailto [knoocknoo@cock.li]. [Genereret-filnavn] .'

Sådan ser dine filer ud, når NetWalker tilføjer dens udvidelser. Kilde: cynet.com

Efter afslutning af filernes kryptering efterlader det en løsepenge, der beskriver offerets prøvelse sammen med krav. Vi fandt to versioner af NetWalkers løsepenge. Du kan se dem begge nedenfor.

Ransom note version 1. Kilde: cynet.com

Ransom note version 2. Kilde: tripwire.com

Hackerne bag NetWalker-ransomware-angrebet har ikke sluttet sig til andre med våbenhvilen mod sundhedsinstitutioner. Mange andre hackere har sat deres syn på andre mål midt i Coronavirus-pandemien. Dem, der ligger bag NetWalker, har fortsat deres angreb uden meget tanke om, hvor de lander.

Angrebet på UCSF

Lidt baghistorie på UCSF. UCSF School of Medicine er en af de førende faciliteter inden for Coronavirus- forskning. Ifølge rapporter udfører de COVID-19 antistof test. IT-afdelingen for UCSF oplyser, at ransomware-angrebet på School of Medicine's servere ikke engang var det tilsigtede mål.

Hackerne kastede et bredt net af slags. De udløste deres malware og ventede på at se, hvor det ville lande. Skurkerne havde ingen klar idé om at målrette sig mod School of Medicine specifikt. Det skete bare så, at det var det mål, de fik.

For at lette bekymringerne satte USCF karantæne i School of Medicine's IT-systemer med angivelse af, at det er en forsigtighedsforanstaltning. Angiveligt er angrebet en isoleret hændelse, der ikke udgør nogen fare for det centrale UCSF-netværk.

"Vi satte karantæne i flere it-systemer inden for School of Medicine som en sikkerhedsforanstaltning, og vi isolerede med succes hændelsen fra det centrale UCSF-netværk."

Kilde: uscf.edu

En løbende undersøgelse

UCSFs IT-afdeling er endnu ikke færdig med sin efterforskning, så de har ikke fremsat nogen afgørende erklæringer. Men de rapporterede, at det var deres tro på, at serverangrebet var opportunistisk. Og erklærede, at hackerne præsenterede stjålne data som bevis for overtrædelsen. Det er rigtigt. For at stimulere universitetet til at betale, tilbød de de data, de formåede at tage fra serverne.

Ifølge angriberens erklæring lykkedes det dem at få fat i nogle følsomme oplysninger. Disse oplysninger omfattede mappelister med medarbejderinformation, medicinske undersøgelser og økonomi og studerendes applikationer med personnummer.

Universitetets erklæring (som de delte på webstedet uscf.edu ) uddyber, at det er deres faste overbevisning, at ingen medicinske poster blev stjålet. Patientbehandlingsoperationer, det samlede campusnetværk og COVID-19-relateret arbejde forblev også upåvirket af angrebet.

"Det er vigtigt, at denne hændelse ikke påvirkede vores operationer til patientpleje, det samlede campusnetværk eller COVID-19-arbejde."

"Vi fortsætter vores undersøgelse, men vi tror i øjeblikket ikke, at patientens medicinske poster blev udsat."

Kilde: uscf.edu

De deler, at en masse information formåede at forblive uberørt af angribere, men det betyder ikke, at de ikke fik fat i værdifulde data. De sagde, at skurkerne fik hånden på værdifuldt akademisk arbejde, der havde til formål at tjene den offentlige interesse.

Det er grunden til, at universitetet besluttede det bedst at bukke under for løsepengeefterspørgslen og betale op. Efter sigende gav de cyberkriminelle 1,14 millioner dollars som løsepenge. Det er dog vigtigt at bemærke, at det ifølge universitetets erklæring kun er en del af det beløb, de fik udpresset af skurkerne. Deres erklæring læste, at de '' tog den vanskelige beslutning om at betale en del af løsepenge, cirka 1,14 millioner dollars. « Det antyder, at de modige online kriminelle måske har bedt om en endnu stejlere sum.

Med disse 1,14 millioner dollars købte universitetet et værktøj, der kunne låse de krypterede data op. Det købte dem også returnering af data, som hackere tidligere har fået.

Universitetets skridt til at grotte og overholde vil utvivlsomt skabe krusninger i online-samfundet. Det vil sandsynligvis tilskynde skurke til at udforme flere cyberangreb og strejke andre uddannelsesinstitutioner . Det er et afgørende tidspunkt for organisationer i uddannelsessektoren at stramme deres online sikkerhed. Cyberangreb ophører ikke, men fortsætter. Gør dit bedste for at beskytte dine systemer mod koblinger af ondsindede cyberkriminelle.