UCSF cae víctima del ataque de NetWalker Ransomware: paga más de $ 1 millón de rescate

La Universidad de California en San Francisco, EE. UU., Fue víctima de un ciberataque el 1 de junio. La institución fue atacada por el ransomware NetWalker y decidió cumplir con las demandas de los atacantes.

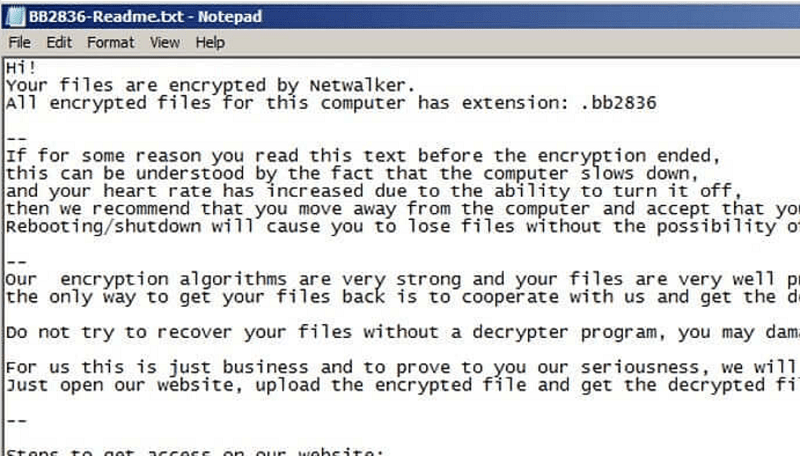

Veamos la amenaza del ransomware. Los expertos en seguridad descubrieron el ransomware NetWalker en agosto de 2019. Primero tuvo el nombre de Mailto debido a la forma en que cifraba los archivos (la extensión que agregó era del mismo nombre). Un análisis más detallado de uno de sus descifradores indicó que se llama NetWalker.

Después de que la infección se infiltra en el sistema, inicia su programación: tome el control y cifre todo.

Qué sucede después de que se ejecute el archivo malicioso. Fuente: cynet.com

Agrega extensiones específicas que bloquean sus archivos y los hacen inutilizables. La mayoría de los archivos que guarda en su sistema cambian de nombre, y sus extensiones cambian a ' mailto [knoocknoo@cock.li]. [Nombre-archivo-generado] .'

Cómo se ven sus archivos después de que NetWalker agrega sus extensiones. Fuente: cynet.com

Al completar el cifrado de los archivos, deja una nota de rescate que detalla la terrible experiencia de la víctima junto con las demandas. Encontramos dos versiones de la nota de rescate de NetWalker. Puedes verlos a ambos a continuación.

Nota de rescate versión 1. Fuente: cynet.com

Nota de rescate versión 2. Fuente: tripwire.com

Los hackers detrás del ataque de ransomware NetWalker no se han unido a otros con el alto el fuego contra las instituciones de salud. Muchos otros hackers han puesto sus ojos en otros objetivos en medio de la pandemia de Coronavirus. Los que están detrás de NetWalker han continuado sus ataques sin pensar mucho en dónde aterrizan.

El ataque a la UCSF

Un poco de historia de fondo en UCSF. La Facultad de Medicina de la UCSF es una de las principales instalaciones en la investigación de Coronavirus . Según los informes, están haciendo pruebas de anticuerpos COVID-19. El departamento de TI de UCSF afirma que el ataque de ransomware en los servidores de la Facultad de Medicina ni siquiera fue el objetivo previsto.

Los hackers arrojan una amplia red de tipos. Liberaron su malware y esperaron a ver dónde aterrizaría. Los delincuentes no tenían una idea clara de apuntar específicamente a la Facultad de Medicina. Dio la casualidad de que era el objetivo que tenían.

Para calmar las preocupaciones, USCF puso en cuarentena los sistemas de TI de la Facultad de Medicina, afirmando que es una medida de precaución. Supuestamente, el ataque es un incidente aislado que no representa ningún peligro para la red central de UCSF.

"Pusimos en cuarentena varios sistemas de TI dentro de la Facultad de Medicina como medida de seguridad, y aislamos con éxito el incidente de la red central de UCSF".

Fuente: uscf.edu

Una investigación en curso

El departamento de TI de UCSF aún no ha terminado su investigación, por lo que no han hecho ninguna declaración concluyente. Pero informaron que creen que el ataque al servidor fue oportunista. Y declaró que los piratas informáticos presentaron datos robados como prueba de la violación. Así es. Para incentivar a la Universidad a pagar, ofrecieron los datos que lograron tomar de los servidores.

Según la declaración de los atacantes, lograron obtener información confidencial. Esa información incluía listados de carpetas con información de empleados, estudios médicos y financieros, y solicitudes de estudiantes con números de seguridad social.

La declaración de la Universidad (que compartieron en el sitio uscf.edu ) explica que cree firmemente que no se robaron registros médicos. Las operaciones de entrega de atención al paciente, la red general del campus y el trabajo relacionado con COVID-19 tampoco se vieron afectados por el ataque.

"Es importante destacar que este incidente no afectó nuestras operaciones de entrega de atención al paciente, la red general del campus o el trabajo COVID-19".

"Continuamos nuestra investigación, pero actualmente no creemos que se hayan expuesto los registros médicos de los pacientes".

Fuente: uscf.edu

Comparten que mucha información logró permanecer intacta por los atacantes, pero eso no significa que no obtuvieron datos valiosos. Afirmaron que los delincuentes tuvieron en sus manos un valioso trabajo académico destinado a servir al interés público.

Es por eso que la Universidad decidió que sucumbir a la demanda de rescate y pagar. Según se informa, le dieron a los cibercriminales $ 1.14 millones como rescate. Sin embargo, es importante tener en cuenta que según la declaración de la Universidad, eso es solo una parte de la cantidad por la que los delincuentes les extorsionaron. Su declaración decía que "tomaron la difícil decisión de pagar una parte del rescate, aproximadamente $ 1.14 millones". Eso sugiere que los delincuentes en línea descarados podrían haber pedido una suma aún mayor.

Con esos $ 1.14 millones, la Universidad se compró una herramienta capaz de desbloquear los datos cifrados. También les compró la devolución de los datos, que los piratas informáticos obtuvieron previamente.

El movimiento de la Universidad para derrumbarse y cumplir indudablemente creará ondas en la comunidad en línea. Es probable que incentive a los delincuentes a crear más ciberataques y atacar a otras instituciones educativas . Es un momento crucial para que las organizaciones del sector educativo refuercen su seguridad en línea. Los ciberataques no cesarán sino que continuarán. Haga todo lo posible para proteger sus sistemas de las garras de los delincuentes cibernéticos maliciosos.