Российские хакеры распространили VegaLocker Ransomware с помощью массовой вредоносной кампании

VegaLocker известен как угроза вымогателей, которая впервые была замечена 11 февраля 2019 года, когда она попала в сеть и заявила о своих первых кибер-жертвах. В то время никто не мог предположить, что это станет такой постоянной угрозой. Вредоносная инфекция не только выжила, но и процветала, поскольку она породила множество вариантов кода. Из-за VegaLocker до сих пор веб-пользователи сталкивались с угрозами вымогателей Jumper (Jamper), Buran и Zeppelin. Эти инфекции появились из-за кода VegaLocker.

Киберпреступники, стоящие за первоначальной угрозой, продолжали модифицировать ее, внося улучшения, называя ее разными именами, чтобы она продолжала преследовать пользователей Интернета. Из-за этих модификаций вымогатель VegaLocker оказывается трудным для экспертов по безопасности. Как только они придумали метод борьбы с ужасной инфекцией, он получает обновления и «развивается» и продолжает заражать систему за системой. VegaLocker постоянно меняет и совершенствует свой код. Это постоянно изменяет свою производительность. И каждый раз, когда эксперт по вредоносным программам оказывается слишком близко к решению этой угрозы, хакеры, стоящие за ней, обновляются и совершенствуются. И, если возникнет необходимость, ребрендинг. В конце концов, так появились Джампер (Джампер), Буран и Цеппелин .

Table of Contents

Анализ VegaLocker

Хакеры за вымогателями запрограммировали его на языке Delphi. Это само по себе создает препятствие для борьбы с угрозой VegaLocker - сложно пересмотреть этот язык.

Инфекция - это слияние разных вирусов. Он содержит элементы из множества различных угроз. Например, в коде VegaLocker был найден остаточный код из семейства Scarab Ransomware. Исходный код был распространен среди известных инфекций, таких как Amnesia и Gloverabe2. Это обнаружение может означать одно из двух: либо те же люди, которые создали эти угрозы, создали VegaLocker, используя тот же код в качестве базы, и планируют использовать его для себя, либо они создали вымогатель VegaLocker в качестве специального заказа для различных хакеров.

Как VegaLocker попал в вашу систему?

Исследователи безопасности провели анализ угрозы и обнаружили, что она начинается с обходного модуля безопасности. Этот модуль проверяет локальную систему на наличие каких-либо признаков программ и механизмов безопасности, всего, что может блокировать нормальное выполнение VegaLocker.

Ищет подписи следующих движков:

| Habbo, Rebhip, The Qt Company Ltd, корпорация Microsoft, библиотеки Delphi, SMART INSTALL MAKER, InnoSetup, Джеймс Джексон-Юг, библиотеки Microsoft Visual C / C ++, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions и StockSharp LLC , |

Если он находит что-то, что считает неприятным, он отключает или удаляет его. Как только он завершает этот первый шаг, он приступает к изменению параметров загрузки. VegaLocker перенастраивает файлы конфигурации операционной системы и создает их, поэтому файл вируса запускается сразу после включения компьютера. Чтобы усилить контроль над параметрами загрузки, он отключает доступ к параметрам загрузки восстановления и меню. Это препятствует попыткам пользователя по ручному восстановлению руководств.

VegaLocker не ограничивается просто отключением доступа. Он также удаляет важные данные из вашей системы. Он нацелен на данные, используемые операционной системой - резервные копии, точки восстановления системы, теневые копии томов. VegaLocker довольно тщательно удаляет все, что, по его мнению, может стать препятствием в его атаке.

Пресловутая инфекция уклоняется от обнаружения любой ценой - иногда даже ценой самоуничтожения. Вымогатель следует за программированием, чтобы обойти узлы виртуальной машины. Как? Он регулярно отслеживает запущенные процессы машины, выискивая признаки строк, связанных с гипервизорами или гостевыми дополнениями. Если он найдет что-либо, он останавливается или даже удаляет себя из машины.

VegaLocker может не только зашифровать ваши данные, но и извлечь их! Он может получать личную и финансовую информацию, а затем использовать ее для гнусных целей - кражи личных данных, финансовых злоупотреблений, шантажа. Вымогатель также вмешивается с различными настройками системы. Он изменяет ваш реестр Windows и создает записи для себя или изменяет уже существующие. Это вмешательство приводит к ухудшению производительности вашей системы. Вы страдаете от задержек, ошибок, предупреждений и всплывающих окон. Обычно MO вымогателей вызывает серьезные проблемы с производительностью вашей системы. Таким образом, ваша машина становится практически непригодной для использования, пока инфекция остается на борту.

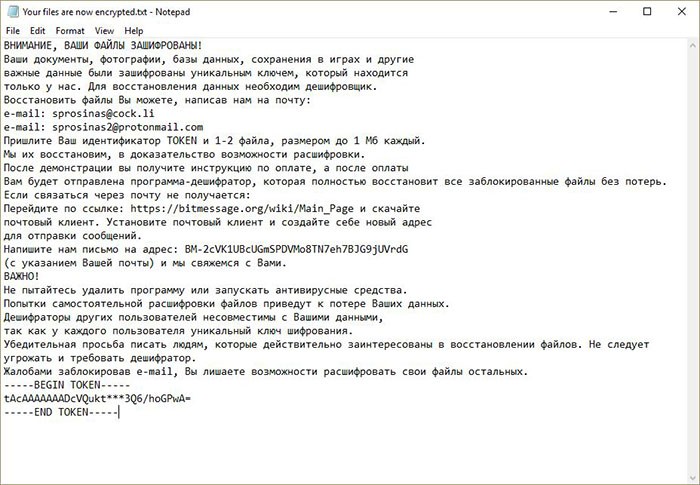

Изображение текстового файла с запиской о выкупе VegaLocker Ransomware

Вмешательство VegaLocker в зараженные системы довольно обширно. Механизм вымогателей ищет активную службу конфигурации удаленного рабочего стола. Если один такой файл уже был создан, вымогатель обращается к нему и редактирует его. Он добавляет учетные данные, которые затем могут использовать хакеры. Это не шаг, который делают все вымогатели. Известно, что только продвинутые, такие как VegaLocker, делают это и затем используют это. Они могут устанавливать больше вредоносных угроз на ваш компьютер, таких как трояны. Или они могут даже разрешить майнер криптовалюты на вашем компьютере, и не только вымогать у вас деньги, но и зарабатывать деньги на ресурсах вашего компьютера. Майнер может иметь множество форм, например код, прикрепленный к другим файлам, или отдельное приложение. Как только вы выполните или примете его, вы почувствуете последствия его пребывания. Это сказывается на таких компонентах, как память, процессор или графический процессор, а также на жестком диске.

Эксперты по безопасности пришли к выводу, что основной метод распространения VegaLocker заключается в использовании вредоносных кампаний. Это самый простой способ для массового распространения с минимальными усилиями . Хакеры, стоящие за заражением, выпускают множество вредоносных спам-писем, содержащих ссылку, по которой вас просят щелкнуть, или вложение, которое вам предлагается загрузить. Если вы влюбитесь в эту тактику, вы получите противную киберугрозу на борту.

Естественно, существует более одного метода вторжения, к которому может прибегнуть вымогатель. Он также может проникнуть через инфицированных инсталляторов приложений. Киберпреступники выбирают популярное программное обеспечение, которое генерирует множество загрузок пользователями. Затем они встраивают установочные сценарии в установочные файлы указанного программного обеспечения. Они управляют этим трюком, беря оригинальные файлы у поставщиков программного обеспечения, а затем вносят их злонамеренное дополнение.

Другой возможный вариант проникновения - через зараженные документы - электронные таблицы, презентации, базы данных и т. Д. Установочный код вымогателей становится частью макросов, которые вставляются в них. Затем, как только документ открывается, всплывает сообщение, которое просит его включить. Если вы это сделаете, у вас есть вымогатель VegaLocker в ваших руках.

VegaLocker также может проникнуть через поддельные профили пользователей. С постоянно растущим использованием социальных сетей это оказывается довольно эффективным инвазивным методом. Сообщения на форумах сообщества, прямые сообщения, отправляемые множеству людей, и используемые для этого профили могут быть либо поддельными, либо реальными, которые были взломаны. Всегда будьте осторожны, когда вы видите на экране ссылку с сообщением «щелкните по нему». Бдительность твой друг.

Что происходит после вторжения VegaLocker?

Как только вымогатель входит в вашу систему, он поражает. Он осуществляет свою атаку с использованием надежных алгоритмов шифрования. Он имеет встроенный целевой список расширений для блокировки.

- Резервные копии

- архив

- Базы данных

- Картинки

- Музыка

- Видео

Список расширений типов файлов для целей VegaLocker

Если вы думаете, что у вас будут важные файлы, которые смогут избежать шифрования, вы ошибаетесь. Список целей вымогателей обширный.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Файлы VegaLocker вымогателей цели в своей атаке

Как только инфекция блокирует ваши данные, она требует выкупа. VegaLocker оставляет записку с требованием выкупа на вашем рабочем столе и в каждой уязвимой папке. Это текстовый файл, который называется «О ВАШИХ ФАЙЛАХ.TXT» или «Ваши файлы теперь зашифрованы.txt».

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

Примечание о выкупе VegaLocker, источник: sensortechforum.com.

Текст записки о выкупе выглядит следующим образом:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранение в игре и другие важные данные были зашифрованы уникальным ключом, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы * электронная почта: sup24@keemail.me, sup24@rape.lol * резервный e-mail: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите ваш идентификатор TOKEN и 1-2 файла, размером до 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. После получения заказа вы получите инструкцию по оплате, а после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановлена все заблокированные файлы без потерь. Если связаться через почту не получается: * Перейдите по ссылке: hxxps: //bitmessage.org/wiki/Main_Page и скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG и мы свяжемся с Вами. ВАЖНО! * Расширение гарантировано, если вы свяжетесь с нами в течении 72 часов. Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запустить антивирусные средства. * Попытки самостоятельной расшифровки файлов. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Не следует угрожать и требовать дешифратор. Жалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои файлы остальных. ----- НАЧАТЬ ЖЕТОН ----- - ----- КОНЕЦ ТОКЕН ----- |

Как видите, записка на русском языке. Это намекает создателям вымогателей на возможное русское происхождение или, по крайней мере, на то, что русскоязычные страны являются их главной целью.

Английский перевод выглядит следующим образом:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАПИСАНЫ! Ваши документы, фотографии, базы данных, игровые сохранения и другие важные данные были зашифрованы с помощью уникального ключа, который мы имеем. Для восстановления данных вам понадобится расшифровщик. Вы можете восстановить файлы, написав нам на электронную почту: электронная почта: sprosinas@cock.li электронная почта: sprosinas2@protonmail.com Отправьте нам свой токен ID и 1-2 файла, размер должен быть не более 1 МБ. Мы восстановим их, чтобы доказать, что расшифровка доступна. После демонстрации вы получите инструкции по оплате, а после оплаты вы получите программу расшифровки, которая полностью восстановит ваши файлы без проблем. Если вы не можете связаться с нами по электронной почте: Перейдите на сайт: https://bitmessage.org/wiki/Main_Page и загрузите почтовый клиент. Запустите почтовый клиент и создайте адрес. Отправьте нам электронное письмо по адресу: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (включая ваш адрес), и мы свяжемся с вами. |

Источник для перевода: www.enigmasoftware.com.

Кибер-вымогатели утверждают, что единственный способ избавиться от шифрования - использовать уникальный ключ. Ключ, который отличается для каждой жертвы и хранится на удаленном сервере. Таким образом, единственный способ заполучить его - это подчиниться, заплатить выкуп и надеяться, что эти люди сдержат свое слово и отправят его вам. Но у вас нет никаких гарантий, что они будут. В конце концов, они являются похитителями вредоносных данных, вымогая вас за деньги. Почему они будут заботиться о тебе после того, как получат твои деньги?

Точная сумма выкупа, которую требует VegaLocker, пока неизвестна. Чтобы узнать это, вы должны связаться с хакерами по электронной почте, и они вышлют вам один с более подробными инструкциями о том, что вы должны делать. Вам даже дали крайний срок, чтобы увеличить давление на принятие решений. Киберпреступники угрожают удалить ваш уникальный ключ дешифрования, если вы не обращаетесь в течение первых 72 часов после шифрования. Эксперты по безопасности советуют против этого. Не протягивайте руку, не подчиняйтесь и не платите выкуп. Не следуйте их инструкциям, потому что шансы на то, что вы восстановите контроль над своими данными, невелики, в то время как ваши затраты времени, сил и энергии на их использование существенны.