Rusijos piratai paskleidė „VegaLocker Ransomware“ masinėmis iškraipymo kampanijomis

„VegaLocker“ yra žinoma kaip išpirkos programos grėsmė, kuri pirmą kartą buvo pastebėta 2019 m. Vasario 11 d., Kai ji pateko į internetą ir pareikalavo savo pirmųjų kibernetinių aukų. Tuo metu niekas negalėjo numatyti, kad tai pasirodys tokia nuolatinė grėsmė. Kenkėjiška infekcija ne tik išgyveno, bet ir klestėjo, nes pagimdė daugybę kodų variantų. Dėl „VegaLocker“ iki šiol interneto vartotojai nukentėjo nuo išpirkos programų grėsmių „Jumper“ („Jamper“), „ Buran“ ir „Zeppelin“. Šios infekcijos atsirado dėl „VegaLocker“ kodo.

Kibernetiniai nusikaltėliai, kilę dėl originalios grėsmės, ją nuolat modifikavo, tobulino, suteikdami jai skirtingus pavadinimus, kad ji galėtų ir toliau varginti interneto vartotojus. Dėl šių modifikacijų „VegaLocker“ išpirkos programoms saugumo ekspertams pasirodė sunku. Kai tik jie sugalvoja kovos su baisią infekciją metodą, jis atnaujinamas ir „vystosi“ bei toliau užkrečia sistemą po sistemos. „VegaLocker“ nuolat keičia ir tobulina savo kodą. Tai nuolat modifikuoja savo veikimą. Kiekvieną kartą, kai kenkėjiškų programų ekspertas tampa per arti kovoti su grėsme, įsilaužėliai ją atnaujina ir tobulina. Ir, jei reikia, pakartokite prekės ženklą. Galų gale, taip atsirado „Jumper“ („Jamper“), „Buran“ ir „Zeppelin“ .

Table of Contents

„VegaLocker“ analizė

Piratai už išpirkos programas užprogramavo tai delfių kalba. Tai savaime yra kliūtis kovoti su „VegaLocker“ grėsme - sunku pakeisti šią kalbą.

Infekcija yra skirtingų virusų susiliejimas. Jame yra įvairių grėsmių elementų. Pavyzdžiui, „VegaLocker“ kode buvo rastas likęs kodas iš „Scarab“ išpirkos programų šeimos. Šaltinio kodas buvo pasidalytas žinomomis infekcijomis, tokiomis kaip „Amnesia“ ir „Gloverabe2“. Šis atradimas gali reikšti vieną iš dviejų dalykų: arba tie patys žmonės, kurie sukūrė tas grėsmes, sukūrė „VegaLocker“ naudodami tą patį kodą kaip bazę, ir planuoja jį naudoti patys, arba jie sukūrė „VegaLocker“ išpirkos programinę įrangą kaip pasirinktinį užsakymą skirtingiems įsilaužėliams.

Kaip „VegaLocker“ paslydo jūsų sistemoje?

Saugumo tyrėjai atliko grėsmės analizę ir nustatė, kad ji prasideda nuo saugumo apėjimo modulio. Šis modulis įsitikina, kad vietinėje sistemoje yra kokių nors saugumo programų ir variklių požymių, kurie gali blokuoti įprastą „VegaLocker“ vykdymą.

Jis ieško šių variklių parašų:

| „Habbo“, „Rebhip“, „Qt Company Ltd“, „Microsoft Corporation“, „Delphi“ bibliotekos, „SMART INSTALL MAKER“, „InnoSetup“, „James Jackson-South“, „Microsoft Visual C / C ++“ bibliotekos, libczmq3, „Adobe Systems Incorporated“, „Mercury Interactive“, NSIS, „Splinterware“ programinės įrangos sprendimai ir „StockSharp LLC“. . |

Jei jis randa ką nors, kas, jo manymu, vargina, jis jį išjungia arba pašalina. Baigęs pirmąjį veiksmą, jis imasi svarstyti įkrovos parinkčių modifikacijas. „VegaLocker“ iš naujo sukonfigūruoja operacinės sistemos konfigūracijos failus ir juos sukuria, todėl viruso failas paleidžiamas, kai tik mašina įjungiama. Norėdami sustiprinti įkrovos parinkčių rankeną, ji išjungia prieigą prie atkūrimo įkrovos parinkčių ir meniu. Tai trukdo vartotojui bandyti rankiniu būdu atkurti vadovus.

„VegaLocker“ nesibaigia tik išjungę prieigą. Tai taip pat pašalina svarbiausius duomenis iš jūsų sistemos. Jis nukreiptas į operacinės sistemos naudojamus duomenis - atsargines kopijas, sistemos atkūrimo taškus, šešėlio tūrio kopijas. „VegaLocker“ gana kruopščiai pašalina viską, kas, jo manymu, gali tapti kliūtimi jo puolime.

Garsioji infekcija bet kokia kaina išvengia aptikimo - kartais net už savaiminio trynimo kainą. Išpirkos programinė įranga seka programavimą, kad būtų išvengta virtualių mašinų pagrindų. Kaip? Jis reguliariai stebi mašinos veikimo procesus, ieškodamas stygų, susijusių su hipervizoriais, ar svečių papildymų. Jei jis jį aptinka, jis sustabdomas ar net ištrinamas iš mašinos.

„VegaLocker“ gali ne tik užšifruoti jūsų duomenis, bet ir juos išgauti! Jis gali įgyti asmeninę ir finansinę informaciją ir panaudoti ją nesąžiningiems tikslams - tapatybės vagystėms, finansiniam išnaudojimui, šantažui. „Ransomware“ taip pat trukdo įvairiems sistemos nustatymams. Tai modifikuoja „Windows“ registrą ir sukuria įrašus sau arba modifikuoja jau esančius. Dėl šios kliūties blogėja jūsų sistemos našumas. Jūs patiriate atsilikimą, klaidas, įspėjimus ir įspėjamuosius langus. Įprastas „ransomware“ MO yra rimtų problemų dėl jūsų sistemos veikimo. Tokiu būdu jūsų mašina taps beveik nenaudojama tol, kol infekcija išliks laive.

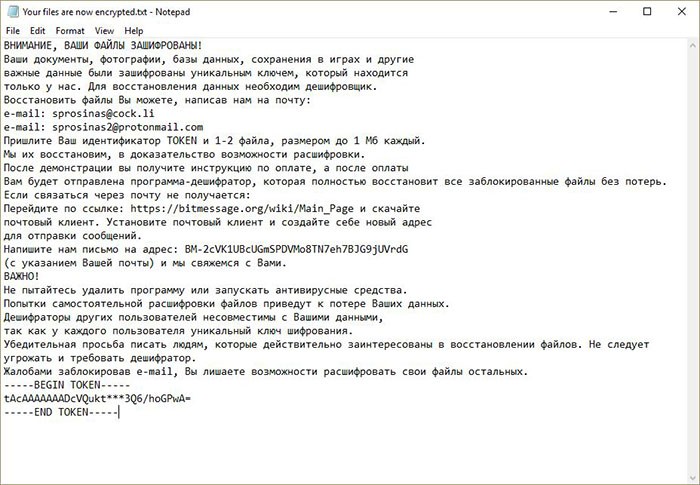

„VegaLocker Ransomware“ išpirkos užrašo teksto failo vaizdas

„VegaLocker“ įsiterpia į užkrėstas sistemas. „Ransomware“ variklis ieško aktyvios nuotolinio darbalaukio konfigūravimo paslaugos. Jei vienas toks failas jau buvo padarytas, „ransomware“ prieina prie jo ir redaguoja. Čia pridedami kredencialai, kuriais įsilaužėliai gali naudotis. Tai nėra žingsnis, kurį imasi visos išpirkos programinės įrangos grėsmės. Tik pažengusieji, pavyzdžiui, „VegaLocker“, žino, kad tai daro ir tada išnaudoja. Jie gali įdiegti daugiau kenksmingų grėsmių jūsų kompiuteryje, pavyzdžiui, Trojos arklys. Arba jie netgi gali leisti kriptovaliutos šachtininką jūsų kompiuteryje ir ne tik išmaldinti jus už pinigus, bet ir užsidirbti pinigų iš kompiuterio išteklių. Kalnakasių gavėjų gali būti daugybė formų, pavyzdžiui, prie kitų failų pridedamas kodas arba atskira programa. Kai tik vykdysite ar priimsite, pajusite jo buvimo pasekmes. Reikia mokėti už tokius komponentus kaip atmintis, procesorius ar GPU ir vieta standžiajame diske.

Saugumo ekspertai padarė išvadą, kad pagrindinė „VegaLocker“ platinimo technika apima netinkamų kampanijų naudojimą. Tai lengviausias būdas paskirstyti masę su minimaliomis pastangomis . Užkrečiantys kompiuterių piratai išskiria daugybę kenksmingų šlamšto el. Laiškų, kuriuose yra nuoroda, kurią turite paprašyti spustelėti, arba priedas, kurį pakvietėte atsisiųsti. Jei atsidursite šiai taktikai, laive galėtumėte sulaukti nemalonios kibernetinės grėsmės.

Natūralu, kad yra daugiau nei vienas invazijos būdas, kuriuo gali pasinaudoti išpirkos programa. Tai taip pat gali patekti per užkrėstų programų diegėjus. Kibernetiniai nusikaltėliai pasirenka populiarią programinę įrangą, kurią vartotojai parsisiunčia daug. Tada jie įdeda diegimo scenarijus į minėtos programinės įrangos sąrankos failus. Jie tvarko tą apgaulę, paimdami originalius failus iš programinės įrangos tiekėjų ir atlikdami kenkėjiškus papildymus.

Kitas tinkamas būdas įsiskverbti yra per užkrėstus dokumentus - skaičiuokles, pristatymus, duomenų bazes ir pan. Išpirkos programinės įrangos diegimo kodas tampa įdėtų makrokomandų dalimi. Kai atidaromas dokumentas, pasirodo pranešimas, kuriame prašoma jį įjungti. Jei tai padarysite, patys turite „VegaLocker“ išpirkos programinę įrangą ant savo rankų.

„VegaLocker“ taip pat gali atsigriebti pasitelkdama netikrus vartotojų profilius. Vis labiau naudojant socialinę mediją, tai įrodo gana veiksmingą invazinį metodą. Įrašai bendruomenės forumuose, tiesioginiai pranešimai, siunčiami daugybei žmonių, ir tam naudojami profiliai gali būti netikri arba tikri, į kuriuos buvo įsilaužta. Visada būkite atsargūs, kai ekrane pamatysite nuorodą su pranešimu „spustelėkite ją“. Budrumas yra tavo draugas.

Kas atsitiks įsiveržus į „VegaLocker“?

Kai tik išpirkos programa patenka į jūsų sistemą, ji suveikia. Jis vykdo savo ataką naudodamas stiprius šifravimo algoritmus. Jis turi įmontuotą tikslinių plėtinių, kurias reikia užrakinti, sąrašą.

- Atsarginės kopijos

- Archyvai

- Duomenų bazės

- Vaizdai

- Muzika

- Vaizdo įrašai

VegaLocker taikomų failų tipų plėtinių sąrašas

Jei manote, kad turėsite svarbių failų, kurie padės išvengti šifravimo, klystate. „Ransomware“ tikslų sąrašas yra platus.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cxx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Failai, kuriuos „VegaLocker“ užpuolė išpirkos programinės įrangos tikslais

Kai infekcija užrakins jūsų duomenis, ji pareikalaus išpirkos. „VegaLocker“ palieka išpirkos raštelį ant jūsų darbalaukio ir kiekviename paveiktame aplanke. Tai tekstinis failas, vadinamas „APIE JŪSŲ FOTUS.TXT“ arba „Jūsų failai dabar užšifruoti.txt“.

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

„VegaLocker“ išpirkos raštas, šaltinis: sensorstechforum.com.

Išpirkos rašto tekstas yra toks:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, paveikslėliai, базы данных, сохранения в играх ir другие важные данные были зашифрованы уникальным ключем, окоторый только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * el. paštas: sup24@keemail.me, sup24@rape.lol * резервный el. paštas: sup24@protonmail.ch, voprosi24@protonmail.ch Žiūrėti daugiau informacijos apie TOKEN ir 1-2 paveikslėlius, peržiūra yra 1 m., Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. После демонстрации вы получите инструкцию по оплате, а после оплаты Вам будет отправлена программа-дешифратор, каторая полностью ссе заблокированные файлы Если связаться через * Перейдите по ссылке: hxxps: //bitmessage.org/wiki/Main_Page ir скачайте почтовый клиент. Pašalinti почтовый для отправки сообщений. * Напишите нам письмо надрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * „Дешифраторы других“, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении. Naujausios žinios apie mus El. Pašto adresas, el. Pašto adresas, el. Pašto adresas, el. Pašto adresas, el. Pašto adresas, el. Pašto adresas, el. Pašto adresas, el. Pašto adresas, el. Paštas файлы остальных. ----- PRADĖTI TOLENĄ ----- - ----- PABAIGA TOKEN ----- |

Kaip matote, užrašas yra rusų kalba. Tai užuomina į „ransomware“ kūrėjus galimą rusų kilmės ar bent jau tai, kad pagrindinis jų tikslas yra rusakalbės šalys.

Vertimas į anglų kalbą yra toks:

| DĖMESIO, JŪSŲ Failai yra užšifruoti! Jūsų dokumentai, nuotraukos, duomenų bazės, žaidimų įrašai ir kiti svarbūs duomenys buvo užšifruoti unikaliu raktu, kurį turime. Norėdami atkurti duomenis, jums reikia iššifruotojo. Galite atkurti failus parašę mums el. Laišką: el. paštas: sprosinas@cock.li el. paštas: sprosinas2@protonmail.com Atsiųskite mums savo ID raktą ir 1–2 failus, kurių dydis turėtų būti ne didesnis kaip 1 MB. Mes juos atkursime, kad įrodytume, kad yra iššifravimas. Po demonstracijos gausite mokėjimo nurodymus, o po apmokėjimo gausite iššifravimo programą, kuri visiškai atkurs failus be problemų. JEI negalite susisiekti su mumis el. Paštu: Eikite į svetainę: https://bitmessage.org/wiki/Main_Page ir atsisiųskite el. Pašto programą. Paleiskite el. Pašto klientą ir sukurkite adresą. Atsiųskite mums el. Laišką adresu: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (įskaitant jūsų adresą) ir mes susisieksime su jumis. |

Vertimo šaltinis: www.enigmasoftware.com.

Kibernetiniai turto prievartautojai teigia, kad vienintelis būdas atsikratyti šifravimo yra unikalus raktas. Raktas, kuris skiriasi kiekvienai aukai ir yra saugomas nuotoliniame serveryje. Todėl vienintelis būdas tai padaryti yra laikytis, mokėti išpirką ir tikėtis, kad šie žmonės laikysis savo žodžio ir atsiųs jums. Bet jūs neturite garantijų, kad jie tai padarys. Galų gale, jie yra kenksmingi duomenų pagrobėjai ir išmaldina jus už pinigus. Kodėl jiems turėtų rūpėti, kai jie gaus jūsų pinigus?

Tiksli išpirkos suma, kurios reikalauja „VegaLocker“, dar nežinoma. Norėdami tai žinoti, turite susisiekti su įsilaužėliais el. Paštu ir jie jums atsiųs išsamias instrukcijas apie tai, ko tikimasi padaryti. Jums netgi yra duotas terminas padidinti spaudimą priimant sprendimus. Kibernetiniai nusikaltėliai grasina ištrinti jūsų unikalų iššifravimo raktą, jei per pirmąsias 72 šifravimo valandas nepasieksite. Saugumo ekspertai pataria to nedaryti. Nesiekite, nesilaikykite ir nemokėkite išpirkos. Nesilaikykite jų nurodymų, nes tikimybė, kad atgausite savo duomenų kontrolę, yra menka, o švaistyti pinigus, laiką ir energiją tvarkant su jais yra labai daug.