Russische Hacker verbreiten VegaLocker Ransomware mit Massenwerbekampagnen

VegaLocker ist als Ransomware-Bedrohung bekannt, die am 11. Februar 2019 zum ersten Mal bemerkt wurde, als sie im Internet erschien und ihre ersten Cyber-Opfer forderte. Zu diesem Zeitpunkt konnte niemand vorhersagen, dass es sich um eine so anhaltende Bedrohung handeln würde. Die böswillige Infektion überlebte nicht nur, sondern gedieh auch, da sie eine Reihe von Codevarianten hervorbrachte. Aufgrund von VegaLocker sind Webbenutzer bislang von den Ransomware-Bedrohungen Jumper (Jamper), Buran und Zeppelin betroffen. Diese Infektionen sind auf den Code von VegaLocker zurückzuführen.

Die Cyberkriminellen, die hinter der ursprünglichen Bedrohung standen, haben sie weiter modifiziert, Verbesserungen vorgenommen und ihr unterschiedliche Namen gegeben, sodass sie Internetnutzer weiterhin plagen kann. Aufgrund dieser Änderungen ist die VegaLocker-Ransomware für Sicherheitsexperten schwierig zu handhaben. Sobald sie eine Methode zur Bekämpfung der schrecklichen Infektion finden, werden sie aktualisiert und "entwickelt" sich weiter und infiziert System für System weiter. VegaLocker verändert und verbessert seinen Code ständig. Es ändert ständig seine Leistung. Und jedes Mal, wenn ein Malware-Experte der Bedrohung zu nahe kommt, werden die dahinter stehenden Hacker aktualisiert und verbessert. Und wenn es nötig ist, umbenennen. So sind Jumper (Jamper), Buran und Zeppelin entstanden .

Table of Contents

Eine Analyse von VegaLocker

Die Hacker, die hinter der Ransomware stehen, haben sie in der Delphi-Sprache programmiert. Dies stellt ein Hindernis für die Bekämpfung der VegaLocker-Bedrohung dar. Es ist schwierig, diese Sprache rückzuentwickeln.

Die Infektion ist eine Fusion verschiedener Viren. Es enthält Elemente aus einer Reihe verschiedener Bedrohungen. Beispielsweise wurde im VegaLocker-Code ein Restcode aus der Scarab-Ransomware-Familie gefunden. Der Quellcode wurde mit berüchtigten Infektionen wie Amnesia und Gloverabe2 geteilt. Diese Entdeckung kann eines von zwei Dingen bedeuten: Entweder haben dieselben Personen, die diese Bedrohungen erstellt haben, VegaLocker mit demselben Code als Basis erstellt und planen, ihn für sich selbst zu verwenden, oder sie haben die VegaLocker-Ransomware als benutzerdefinierte Bestellung für verschiedene Hacker erstellt.

Wie ist VegaLocker in Ihr System gerutscht?

Sicherheitsforscher haben die Bedrohung analysiert und festgestellt, dass sie mit einem Sicherheitsumgehungsmodul beginnt. Dieses Modul überprüft das lokale System auf Anzeichen von Sicherheitsprogrammen und Engines, die die normale Ausführung von VegaLocker blockieren können.

Es sucht nach Signaturen der folgenden Engines:

| Habbo, Rebhip, The Qt Company Ltd., Microsoft Corporation, Delphi-Bibliotheken, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ - Bibliotheken, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions und StockSharp LLC . |

Wenn es etwas findet, das es als störend erachtet, wird es deaktiviert oder entfernt. Sobald dieser erste Schritt abgeschlossen ist, werden Änderungen an den Startoptionen vorgenommen. VegaLocker konfiguriert die Konfigurationsdateien des Betriebssystems neu und erstellt sie, sodass die Virendatei gestartet wird, sobald der Computer eingeschaltet wird. Um den Zugriff auf die Startoptionen zu festigen, wird der Zugriff auf die Wiederherstellungsstartoptionen und -menüs deaktiviert. Dies behindert die Versuche des Benutzers, manuelle Wiederherstellungshandbücher zu erstellen.

VegaLocker hört nicht damit auf, nur den Zugriff zu deaktivieren. Außerdem werden wichtige Daten aus Ihrem System entfernt. Es zielt auf Daten ab, die vom Betriebssystem verwendet werden - Sicherungen, Systemwiederherstellungspunkte, Schattenvolumenkopien. VegaLocker ist sehr gründlich darin, alles zu entfernen, von dem es glaubt, dass es ein Hindernis für seinen Angriff darstellt.

Die berüchtigte Infektion entzieht sich um jeden Preis der Entdeckung - manchmal sogar zum Preis der Selbstlöschung. Die Ransomware folgt der Programmierung, um Hosts für virtuelle Maschinen auszuweichen. Wie? Es überwacht regelmäßig die laufenden Prozesse des Computers und sucht nach Anzeichen für Zeichenfolgen im Zusammenhang mit Hypervisoren oder Gastzugaben. Sollte es welche finden, stoppt es oder löscht sich sogar von der Maschine.

VegaLocker kann Ihre Daten nicht nur verschlüsseln, sondern auch extrahieren! Es kann persönliche und finanzielle Informationen beschaffen und dann für schändliche Zwecke verwenden - Identitätsdiebstahl, finanzieller Missbrauch, Erpressung. Die Ransomware mischt sich auch in verschiedene Systemeinstellungen ein. Es ändert Ihre Windows-Registrierung und erstellt Einträge für sich selbst oder ändert die bereits vorhandenen. Diese Einmischung führt zu einer Verschlechterung der Systemleistung. Sie leiden unter Verzögerungen, Fehlern, Warnungen und Warnmeldungen. Das übliche MO der Ransomware besteht darin, schwerwiegende Probleme mit der Leistung Ihres Systems zu verursachen. Auf diese Weise wird Ihre Maschine nahezu unbrauchbar, solange die Infektion an Bord bleibt.

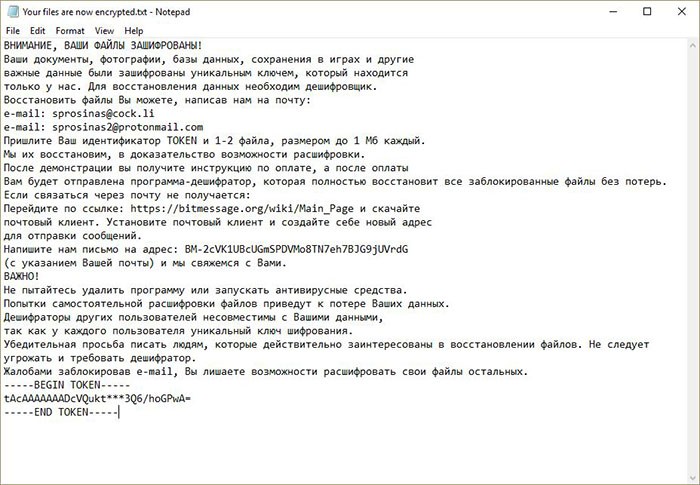

Bild der VegaLocker Ransomware Ransom Note Textdatei

VegaLocker mischt sich in infizierte Systeme ein. Die Ransomware-Engine sucht nach einem aktiven Remotedesktop-Konfigurationsdienst. Wenn eine solche Datei bereits erstellt wurde, greift die Ransomware darauf zu und bearbeitet sie. Es werden Anmeldeinformationen hinzugefügt, die die Hacker dann verwenden können. Dies ist kein Schritt, den alle Ransomware-Bedrohungen unternehmen. Es ist bekannt, dass nur Fortgeschrittene wie VegaLocker dies tun und es dann ausnutzen. Sie können mehr böswillige Bedrohungen wie Trojaner auf Ihrem Computer installieren. Oder sie können sogar einen Cryptocurrency Miner auf Ihrem Computer zulassen und Sie nicht nur für Geld erpressen, sondern auch mit den Ressourcen Ihres Computers Geld verdienen. Der Miner kann in einer Vielzahl von Formen vorliegen, z. B. als Code, der an andere Dateien angehängt ist, oder als eigenständige Anwendung. Sobald Sie es ausführen oder in Kraft setzen, werden Sie die Konsequenzen seines Verbleibs spüren. Komponenten wie Speicher, CPU oder GPU sowie Festplattenspeicher sind stark beansprucht.

Sicherheitsexperten haben festgestellt, dass die primäre Vertriebstechnik von VegaLocker den Einsatz von Werbekampagnen umfasst. Das ist der einfachste Weg zur Massenverteilung mit minimalem Aufwand . Die Hacker, die hinter der Infektion stehen, setzen unzählige schädliche Spam-E-Mails frei, die einen Link enthalten, auf den Sie klicken müssen, oder einen Anhang, den Sie zum Herunterladen einladen. Wenn Sie auf diese Taktik hereinfallen, haben Sie die böse Cyber-Bedrohung an Bord.

Natürlich gibt es mehr als eine Art der Invasion, auf die die Ransomware zurückgreifen kann. Es kann sich auch durch infizierte Anwendungsinstallationsprogramme einschleichen. Die Cyberkriminellen entscheiden sich für beliebte Software, die viele Downloads durch Benutzer generiert. Anschließend binden sie die Installationsskripte in die Setup-Dateien der Software ein. Sie verwalten diesen Trick, indem sie die Originaldateien von den Softwareanbietern nehmen und dann ihre böswillige Hinzufügung vornehmen.

Eine weitere praktikable Option für die Infiltration sind infizierte Dokumente - Tabellenkalkulationen, Präsentationen, Datenbanken usw. Der Installationscode der Ransomware wird Teil der Makros, die in sie eingefügt werden. Sobald ein Dokument geöffnet wird, wird eine Meldung angezeigt, in der Sie aufgefordert werden, es zu aktivieren. Wenn Sie dies tun, haben Sie die VegaLocker-Ransomware in Ihren Händen.

VegaLocker kann sich auch über gefälschte Benutzerprofile einarbeiten. Mit der zunehmenden Nutzung von Social Media erweist sich dies als recht effektive invasive Methode. Posts in Community-Foren, Direktnachrichten, die an eine Masse von Menschen gesendet werden, und die dafür verwendeten Profile können gefälschte oder echte sein, die gehackt wurden. Seien Sie immer vorsichtig, wenn Sie auf Ihrem Bildschirm einen Link mit der Meldung "Klicken Sie darauf" sehen. Wachsamkeit ist dein Freund.

Was passiert, wenn VegaLocker einfällt?

Sobald die Ransomware in Ihr System eindringt, schlägt sie zu. Es führt seinen Angriff mit starken Verschlüsselungsalgorithmen aus. Es verfügt über eine integrierte Zielliste mit zu sperrenden Erweiterungen.

- Backups

- Archiv

- Datenbanken

- Bilder

- Musik

- Videos

Liste der Dateityperweiterungen für VegaLocker-Ziele

Wenn Sie der Meinung sind, dass Sie wichtige Dateien haben, die eine Verschlüsselung verhindern, liegen Sie falsch. Die Zielliste der Ransomware ist umfangreich.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel ,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Die Dateien VegaLocker Ransomware Ziele in seinem Angriff

Sobald die Infektion Ihre Daten sperrt, werden Lösegeldforderungen gestellt. VegaLocker hinterlässt eine Lösegeldnotiz auf Ihrem Desktop und in jedem betroffenen Ordner. Es handelt sich um eine Textdatei mit dem Namen "ÜBER IHRE DATEIEN.TXT" oder "Ihre Dateien sind jetzt verschlüsselt.txt".

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

VegaLockers Lösegeldschein, Quelle: sensorstechforum.com.

Der Text der Lösegeldnotiz lautet wie folgt:

| ВНИМАНИЕ, ВАШИ ФАФЛЙ ЗАШИШРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения в играх и другие важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * E-Mail: sup24@keemail.me, sup24@rape.lol * ре ервный E-Mail: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN и 1-2 файла, размером до 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. После демонстрации вы получите инструкцию по оплате, а после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получается: * Weitere Informationen: hxxps: //bitmessage.org/wiki/Main_Page и скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * -Апишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. Â! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Не следует угрожать и требовать дешифратор. Жалобами заблокировав E-Mail, Вы лишаете возможности расшифровать свои файлы остальных. ----- BEGINN TOKEN ----- - ----- ENDMARKE ----- |

Wie Sie sehen können, ist die Notiz in russischer Sprache. Dies deutet darauf hin, dass Ransomware-Entwickler möglicherweise russischer Abstammung sind oder zumindest russischsprachige Länder ihr Hauptziel sind.

Die englische Übersetzung lautet wie folgt:

| ACHTUNG, IHRE DATEIEN SIND VERSCHLÜSSELT! Ihre Dokumente, Fotos, Datenbanken, Spielstände und andere wichtige Daten wurden mit einem eindeutigen Schlüssel verschlüsselt, den wir haben. Zum Wiederherstellen von Daten benötigen Sie einen Entschlüsseler. Sie können Dateien wiederherstellen, indem Sie uns eine E-Mail senden: E-Mail: sprosinas@cock.li E-Mail: sprosinas2@protonmail.com Senden Sie uns Ihren ID-Token und 1-2 Dateien, die Größe sollte nicht mehr als 1 MB betragen. Wir werden sie wiederherstellen, um zu beweisen, dass eine Entschlüsselung verfügbar ist. Nach der Demonstration erhalten Sie Zahlungsanweisungen und nach der Zahlung ein Entschlüsselungsprogramm, mit dem Sie Ihre Dateien ohne Probleme vollständig wiederherstellen können. WENN Sie uns nicht per E-Mail erreichen können: Gehen Sie zur Website: https://bitmessage.org/wiki/Main_Page und laden Sie den E-Mail-Client herunter. Führen Sie den E-Mail-Client aus und erstellen Sie eine Adresse. Senden Sie uns eine E-Mail an: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (einschließlich Ihrer Adresse) und wir werden Sie kontaktieren. |

Quelle für die Übersetzung: www.enigmasoftware.com.

Die Cyber-Erpresser geben an, dass die einzige Möglichkeit, sich von der Verschlüsselung zu befreien, die Verwendung eines eindeutigen Schlüssels ist. Ein Schlüssel, der für jedes Opfer unterschiedlich ist und auf einem Remote-Server gespeichert wird. Der einzige Weg, es in die Hände zu bekommen, besteht darin, es zu befolgen, das Lösegeld zu zahlen und zu hoffen, dass diese Leute ihr Wort halten und es Ihnen senden. Aber Sie haben keine Garantie, dass sie es tun werden. Immerhin sind sie böswillige Datenentführer, die Sie für Geld erpressen. Warum sollten sie sich um dich kümmern, nachdem sie dein Geld bekommen haben?

Der genaue Lösegeldbetrag, den VegaLocker verlangt, ist noch nicht bekannt. Um dies zu erfahren, müssen Sie die Hacker per E-Mail kontaktieren. Sie senden Ihnen dann eine mit detaillierteren Anweisungen zurück, was von Ihnen erwartet wird. Sie haben sogar eine Frist, um den Entscheidungsdruck zu erhöhen. Die Cyberkriminellen drohen, Ihren eindeutigen Entschlüsselungsschlüssel zu löschen, wenn Sie nicht innerhalb der ersten 72 Stunden nach der Verschlüsselung Kontakt aufnehmen. Sicherheitsexperten raten davon ab. Nicht ausstrecken, nicht einhalten und nicht das Lösegeld bezahlen. Befolgen Sie nicht deren Anweisungen, da die Chancen, dass Sie die Kontrolle über Ihre Daten wiedererlangen, gering sind, während die Chancen, Ihr Geld, Ihre Zeit und Ihre Energie damit zu verschwenden, erheblich sind.