Russiske hackere sprer VegaLocker Ransomware med masse malvertisingskampanjer

VegaLocker er kjent som en ransomware-trussel som først ble lagt merke til 11. februar 2019, da den traff på nettet og hevdet sine første cyberofre. På det tidspunktet kunne ingen ha spådd at det skulle vise seg å være en så vedvarende trussel. Den ondsinnede infeksjonen overlevde ikke bare, men trivdes da den fødte en rekke kodevariasjoner. På grunn av VegaLocker har nettbrukere hittil blitt truffet med ransomware-truslene Jumper (Jamper), Buran og Zeppelin. Disse infeksjonene skyldtes VegaLockers kode.

Cyberkriminelle bak den opprinnelige trusselen fortsatte å endre den, gjør forbedringer, ga den forskjellige navn, slik at den kan fortsette å plage Internett-brukere. På grunn av disse modifikasjonene, er VegaLocker ransomware vanskelig å håndtere for sikkerhetseksperter. Så snart de har kommet frem til en metode for å bekjempe den fryktelige infeksjonen, får den oppdateringer og "utvikler seg" og fortsetter å infisere system etter system. VegaLocker endrer og forbedrer koden sin stadig. Den endrer kontinuerlig ytelsen. Og hver gang en malware-ekspert kommer for nær å takle trusselen, oppdaterer hackerne bak seg. Og hvis behovet kommer, rebrand. Det er tross alt slik Jumper (Jamper), Buran og Zeppelin ble .

Table of Contents

En analyse av VegaLocker

Hackerne bak ransomware har programmert det på Delphi-språket. Det i seg selv gir et hinder for å takle VegaLocker-trusselen - det er tøft å reversere det språket.

Infeksjonen er en fusjon av forskjellige virus. Den inneholder elementer fra en rekke forskjellige trusler. I VegaLocker-koden ble det for eksempel funnet restkode fra Scarab ransomware-familien. Kildekoden ble delt med beryktede infeksjoner, som Amnesia og Gloverabe2. Denne oppdagelsen kan bety en av to ting: enten de samme menneskene som opprettet disse truslene, opprettet VegaLocker ved å bruke den samme koden som en base, og planlegger å bruke den for seg selv, eller så laget de VegaLocker ransomware som en tilpasset ordre for forskjellige hackere.

Hvordan skled VegaLocker seg inn i systemet ditt?

Sikkerhetsforskere har utført analyse av trusselen, og har funnet at den starter med en sikkerhetsomkjøringsmodul. Den modulen sørger for å skanne det lokale systemet for alle tegn på sikkerhetsprogrammer og motorer, alt som kan blokkere den normale VegaLocker-utførelsen.

Det ser etter signaturer på følgende motorer:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Biblioteker, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions and StockSharp LLC . |

Hvis den finner noe den synes er vanskelig, deaktiverer eller fjerner den det. Når det er fullført det første trinnet, fortsetter det å håndtere modifikasjoner av oppstartsalternativer. VegaLocker konfigurerer operativsystemets konfigurasjonsfiler på nytt og lager dem, så virusfilen starter så snart maskinen er slått på. For å styrke grepet om oppstartsalternativene, deaktiverer du tilgang til oppstartsoppstartsalternativene og -menyene. Det hindrer brukerens forsøk på manuelle gjenopprettingsveiledninger.

VegaLocker slutter ikke med bare å deaktivere tilgang. Det fjerner også viktige data fra systemet ditt. Den er målrettet mot data som brukes av operativsystemet - Sikkerhetskopier, Systemgjenopprettingspunkter, Shadow Volume Copies. VegaLocker er ganske grundig med å fjerne alt den anser som kan være et hinder i sitt angrep.

Den beryktede infeksjonen unngår deteksjon til enhver pris - noen ganger til og med til prisen for selvsletting. Ransomware følger programmering for å unngå virtuelle maskinverter. Hvordan? Den overvåker regelmessig maskinens løpsprosesser, og leter etter et tegn på strenger relatert til hypervisorer eller gjestetillegg. Skulle den finne noen, stopper den eller sletter seg selv fra maskinen.

VegaLocker kan ikke bare kryptere dataene dine, men til og med trekke den ut, også! Den kan skaffe seg personlig og økonomisk informasjon og deretter bruke den til ubehagelige formål - identitetstyveri, økonomisk misbruk, utpressing. Ransomware blander seg også med en rekke systeminnstillinger. Det endrer Windows-registeret ditt, og oppretter oppføringer for seg selv eller endrer de allerede eksisterende. Den innblandingen fører til at systemets ytelse blir dårligere. Du lider etterslep, feil, advarsler og varsler popup-vinduer. Ransomwarens vanlige MO er å forårsake alvorlige problemer med systemets ytelse. På den måten blir maskinen din nesten ubrukelig så lenge infeksjonen forblir om bord.

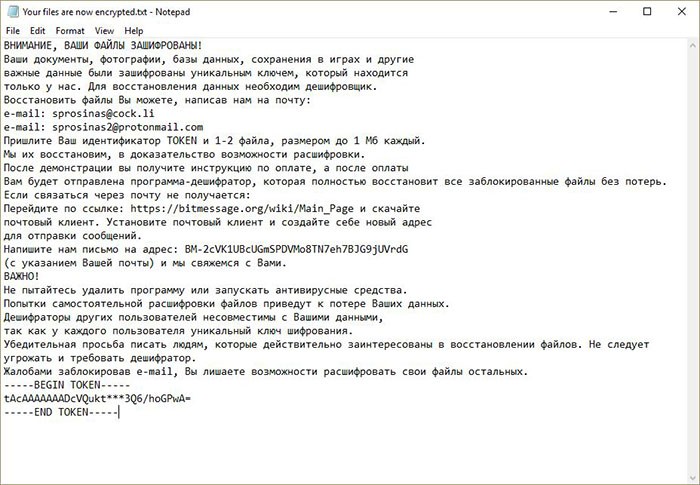

Bilde av VegaLocker Ransomware ransom note text file

VegaLockers blanding på infiserte systemer er ganske omfattende. Ransomware-motoren søker etter en aktiv konfigurasjonstjeneste for eksternt skrivebord. Hvis en slik fil allerede er laget, får ransomware tilgang til den og redigerer den. Den legger til legitimasjon, som hackerne deretter kan bruke. Det er ikke et skritt alle trusler om ransomware tar. Bare avanserte, som VegaLocker, er kjent for å gjøre det og deretter utnytte det. De kan installere mer ondsinnede trusler på datamaskinen din, for eksempel trojanere. Eller de kan til og med tillate en cryptocurrency-gruvearbeider på maskinen din, og ikke bare presse deg for penger, men også tjene penger på datamaskinens ressurser. Gruvearbeideren kan komme i et utall skjemaer, for eksempel kode som er knyttet til andre filer, eller et frittstående program. Så snart du henfører eller vedtar det, vil du føle konsekvensene av oppholdet. Det krever en toll på komponenter som minne, CPU eller GPU og harddiskplass.

Sikkerhetseksperter har utledet at VegaLockers primære distribusjonsteknikk innebærer bruk av malvertiseringskampanjer. Det er den enkleste måten for massedistribusjon med minimal anstrengelse . Hackerne bak infeksjonen slipper løs et utall skadelige spam-e-poster som inneholder en lenke du blir bedt om å klikke på, eller et vedlegg du blir invitert til å laste ned. Hvis du faller for denne taktikken, ender du opp med den ekle cybertrusselen om bord.

Naturligvis er det mer enn én metode for invasjon ransomware kan ty til. Det kan også snike seg inn gjennom infiserte installasjonsprogrammer. Nettkriminelle velger populær programvare som genererer mye nedlastinger av brukere. Deretter legger de inn installasjonsskriptene i installasjonsfilene til nevnte programvare. De klarer det lureriet ved å ta de originale filene fra programvareleverandørene og deretter gjøre deres ondsinnede tillegg.

Et annet levedyktig alternativ for infiltrasjon er gjennom infiserte dokumenter - regneark, presentasjoner, databaser og så videre. Installasjonskoden til ransomware blir en del av makroene som er satt inn i dem. Så når et dokument åpnes, dukker det opp en melding som ber om at det skal være aktivert. Hvis du gjør det, har du selv VegaLocker ransomware på hendene.

VegaLocker kan også passe vei via falske brukerprofiler. Med den stadig økende bruken av sosiale medier, er dette en ganske effektiv invasiv metode. Innlegg på fellesskapsfora, direktemeldinger sendt til en masse mennesker, og profilene som brukes til det kan enten være falske eller ekte som ble hacket. Vær alltid på vakt når du ser en lenke med meldingen på skjermen, "klikk den." Våkenhet er din venn.

Hva skjer når VegaLocker invaderer?

Så snart ransomware kommer inn i systemet ditt, slår den fast. Den utfører angrepet ved hjelp av sterke krypteringsalgoritmer. Den har en innebygd målliste over utvidelser du kan låse.

- sikkerhetskopier

- Arkiv

- databaser

- Bilder

- Musikk

- videoer

Liste over filtypeforlengelser VegaLocker-mål

Hvis du tror du vil ha filer av betydning som klarer å unngå kryptering, tar du feil. Ransomwarens målliste er omfattende.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Filene VegaLocker ransomware mål i angrepet

Når infeksjonen låser dataene dine, stiller den løsepenger. VegaLocker etterlater en løsepenger på skrivebordet ditt, og i alle berørte mapper. Det er en tekstfil, kalt "OM DIN FILER.TXT" eller "Filene dine er nå kryptert.txt."

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

VegaLockers løsepenger, kilde: sensorstechforum.com.

Teksten til løsepengene er som følger:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения в играх и другие Helt nye dager er tilgjengelige innenlandske klasser, bilder только у нас. Для восстановления данных необходим дешифровщик. Gjør følgende for å beskrive: * e-post: sup24@keemail.me, sup24@rape.lol * резервный e-post: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN and 1-2 файла, размером to 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. Песле демонстрации вы получите стнструкцию по оплате, п о о п о о Вам будет отправлена программа-дешифратор, которая полностью восстановит Alle filmer som ikke er tilgjengelige. Ссли связаться через почту IKKE ER NÅ: * Les ut: hxxps: //bitmessage.org/wiki/Main_Page og скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) og jeg kan komme tilbake. ВАЖНО! * Fornyelse av spillere, alle andre steder med 72 dager. * Выключение или перезагрузка компьютера MOVE KONTROLLER PÅ PERSONSKAPER. * Пе пытайтесь удалить программу or упускать analтивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Delikatessepriser for praktiske gjenstander med vitenskapelige tjenester, Så du kan kaste deg ut på nettet når det er snakk om. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Се следует угрожать and требовать дешифратор. Жалобами заблокировав e-post, ы ли ли в файлы остальных. ----- BEGIN TOKEN ----- - ----- END TOKEN ----- |

Som du kan se, er lappen på russisk. Det antyder ransomware-skaperne mulig russisk avstamming eller det minste at russisktalende land er deres viktigste mål.

Den engelske oversettelsen er som følger:

| OBS, DIN FILER ER BEGRENSET! Dine dokumenter, bilder, databaser, spill lagringer og andre viktige data ble kryptert med en unik nøkkel som vi har. For å gjenopprette data, trenger du en dekrypterer. Du kan gjenopprette filer ved å skrive oss til e-post: e-post: sprosinas@cock.li e-post: sprosinas2@protonmail.com Send oss ditt ID-token og 1-2 filer, størrelsen skal ikke være mer enn 1 MB. Vi vil gjenopprette dem for å bevise at det er dekryptering tilgjengelig. Etter demonstrasjonen vil du motta betalingsinstruksjoner, og etter betaling vil du motta et dekrypteringsprogram som vil gjenopprette filene dine helt uten problemer. HVIS du ikke kan nå oss via e-post: Gå til nettstedet: https://bitmessage.org/wiki/Main_Page og last ned e-postklienten. Kjør e-postklienten og opprett en adresse. Send oss en e-post til: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (inkludert adressen din) så kontakter vi deg. |

Kilde for oversettelse: www.enigmasoftware.com.

Cyber-utpresserne sier at den eneste måten å kvitte seg med krypteringen på er med en unik nøkkel. En nøkkel, som er forskjellig for hvert offer, og som er lagret på en ekstern server. Derfor er den eneste måten å få tak i det på å overholde, betale løsepenger og håpe at disse menneskene holder ordet og sender det til deg. Men du har ingen garantier for at de vil gjøre det. Tross alt er det ondsinnede datatrenere som presser deg for penger. Hvorfor ville de bry seg om deg etter at de har fått pengene dine?

Det nøyaktige løsepengingsbeløpet som VegaLocker krever er ennå ukjent. For å vite det, må du kontakte hackerne via e-post, og de vil sende deg en tilbake med mer detaljerte instruksjoner om hva du forventes å gjøre. Du har til og med gitt en frist for å øke presset på beslutninger. Nettkriminelle truer med å slette den unike dekrypteringsnøkkelen din hvis du ikke når ut i løpet av de første 72 timene etter kryptering. Sikkerhetseksperter fraråder det. Ikke nå ut, ikke følg, og betal ikke løsepenger. Ikke følg instruksjonene deres, fordi sjansene for at du får tilbake kontrollen over dataene dine er smale, mens sjansen for å kaste bort pengene dine, tiden og energien din er betydelig.