Ryska hackare sprider VegaLocker Ransomware med massa malvertisingkampanjer

VegaLocker är känt som ett ransomware-hot som först märktes den 11 februari 2019, när det träffade webben och hävdade sina första cyberoffer. För närvarande kunde ingen ha förutspått att det skulle visa sig vara ett så ihållande hot. Den skadliga infektionen överlevde inte bara utan trivdes eftersom den födde en mängd kodvariationer. På grund av VegaLocker hittills har webbanvändare drabbats av hoten om ransomware Jumper (Jamper), Buran och Zeppelin. Dessa infektioner berodde på VegaLockers kod.

Cyberbrottslingarna bakom det ursprungliga hotet fortsatte att ändra det, göra förbättringar, ge det olika namn, så det kan fortsätta att plåga Internetanvändare. På grund av dessa ändringar är VegaLocker ransomware svårt att hantera för säkerhetsexperter. Så snart de har kommit med en metod för att bekämpa den fruktansvärda infektionen, får den uppdateringar och "utvecklas" och fortsätter att infektera system efter system. VegaLocker ändrar ständigt och förbättrar sin kod. Den ändrar kontinuerligt sin prestanda. Och varje gång en expert på skadlig kod kommer för nära att hantera hotet uppdateras hackarna bakom det. Och om behovet kommer att vara, rebrand. Det är ju så som Jumper (Jamper), Buran och Zeppelin blev .

Table of Contents

En analys av VegaLocker

Hackarna bakom ransomware har programmerat det på Delphi-språket. Det i sig utgör ett hinder för att hantera VegaLocker-hotet - det är svårt att omvända detta språk.

Infektionen är en sammansmältning av olika virus. Den innehåller element från en rad olika hot. I VegaLocker-koden hittades till exempel restkod från Scarab-ransomware-familjen. Källkoden delades med ökända infektioner, som Amnesia och Gloverabe2. Denna upptäckt kan betyda en av två saker: antingen samma personer som skapade dessa hot skapade VegaLocker med samma kod som bas, och planerar att använda den för sig själva, eller så skapade de VegaLocker ransomware som en anpassad order för olika hackare.

Hur gick VegaLocker in i ditt system?

Säkerhetsforskare har utfört analys av hotet och har funnit att det börjar med en säkerhetsomgångsmodul. Den modulen ser till att skanna det lokala systemet för alla tecken på säkerhetsprogram och motorer, allt som kan blockera det normala genomförandet av VegaLocker.

Det letar efter signaturer av följande motorer:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Libraries, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions and StockSharp LLC . |

Om den hittar något som den tycker är besvärlig, inaktiverar eller tar den bort. När det har slutfört det första steget fortsätter det att hantera ändringar av startalternativ. VegaLocker konfigurerar om operativsystemets konfigurationsfiler och gör det så att virusfilen startar så snart maskinen är påslagen. För att stelna greppet över startalternativen inaktiverar det åtkomst till återställningsstartalternativ och menyer. Det hindrar användarens försök till manuella återställningsguider.

VegaLocker slutar inte med att bara inaktivera åtkomst. Det tar också bort viktiga data från ditt system. Den riktar sig till data som används av operativsystemet - Säkerhetskopior, Systemåterställningspunkter, Skugga volymkopior. VegaLocker är ganska noggrann när det gäller att ta bort allt den anser kan vara ett hinder i sin attack.

Den ökända infektionen undviker upptäckt till varje pris - ibland till och med till priset för själv borttagning. Ransomware följer programmering för att undvika värd för virtuella maskiner. Hur? Den övervakar regelbundet maskinens körprocesser och letar efter ett tecken på strängar relaterade till hypervisorer eller gästtillägg. Om den hittar något stoppar den eller raderar sig själv från maskinen.

VegaLocker kan inte bara kryptera dina data utan till och med extrahera den också! Den kan skaffa personlig och ekonomisk information och sedan använda den för besvärliga ändamål - identitetsstöld, ekonomiskt missbruk, utpressning. Ransomware förmedlar också olika systeminställningar. Det ändrar ditt Windows-register och skapar poster för sig själv eller ändrar de redan existerande. Den inblandningen leder till att ditt systems prestanda försämras. Du får fördröjning, fel, varningar och varningsfönster. Ransomware vanliga MO är att orsaka allvarliga problem med ditt systems prestanda. På så sätt blir din maskin nära oanvändbar så länge infektionen kvarstår ombord.

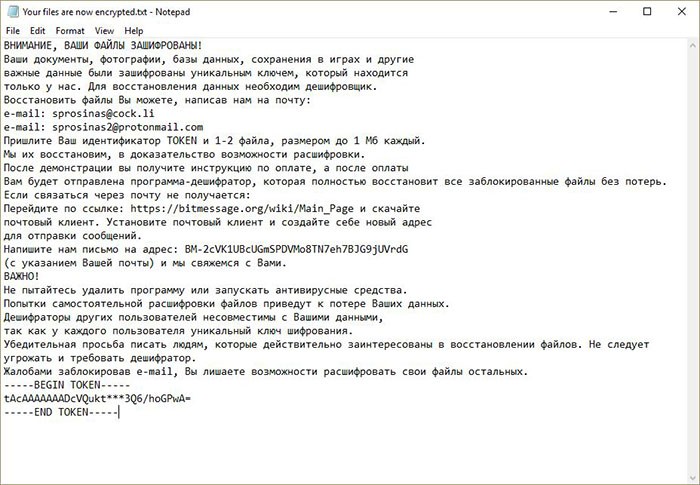

Bild av VegaLocker Ransomware lösenanteckningsfil

VegaLockers blandning på infekterade system är ganska omfattande. Ransomware-motorn söker efter en aktiv konfigurationstjänst för fjärrskrivbord. Om en sådan fil redan har gjorts, kommer ransomware åtkomst till den och redigerar den. Det lägger till referenser, som hackarna sedan kan använda. Det är inte ett steg som alla ransomware-hot tar. Endast avancerade, som VegaLocker, är kända för att göra det och sedan utnyttja det. De kan installera mer skadliga hot på din dator, som trojaner. Eller så kan de till och med tillåta en cryptocurrency gruvdrift på din maskin, och inte bara utpressa dig för pengar utan också tjäna pengar på datorns resurser också. Gruvarbetaren kan komma i ett stort antal former, som kod kopplad till andra filer, eller en fristående applikation. Så snart du kör eller genomför det känner du konsekvenserna av dess vistelse. Det tar mycket för komponenter som minne, CPU eller GPU och hårddiskutrymme.

Säkerhetsexperter har dragit slutsatsen att VegaLockers primära distributionsteknik involverar användning av felaktiga kampanjer. Det är det enklaste sättet för massdistribution med minimal ansträngning . Hackarna bakom infektionen släpper loss en mängd skadliga skräppostmeddelanden som innehåller en länk som du blir ombedd att klicka på, eller en bilaga som du blir inbjuden att ladda ner. Om du faller för denna taktik, hamnar du med det otäcka cyberhotet ombord.

Naturligtvis finns det mer än en metod för invasion som ransomware kan använda. Det kan också smyga in genom infekterade applikationsinstallatörer. Cyberbrottslingarna väljer populär programvara som genererar många nedladdningar av användare. Sedan bäddar de in installationsskripten i installationsfilerna för nämnda programvara. De hanterar det trickeryet genom att ta originalfilerna från mjukvaruleverantörerna och sedan göra sitt skadliga tillägg.

Ett annat hållbart alternativ för infiltration är genom infekterade dokument - kalkylark, presentationer, databaser och så vidare. Ransomwarens installationskod blir en del av makronen som finns i dem. När ett dokument öppnas, dyker det upp ett meddelande som ber om att det ska vara aktiverat. Om du gör det har du själv VegaLocker ransomware på dina händer.

VegaLocker kan också slänga sig in via falska användarprofiler. Med den ständigt ökande användningen av sociala medier, bevisar det en ganska effektiv invasiv metod. Inlägg på communityforum, direktmeddelanden som skickas till en massa människor och profilerna som används för det kan antingen vara falska eller riktiga som har hackats. Var alltid försiktig när du ser en länk med meddelandet "klicka på den" på skärmen. Vaksamhet är din vän.

Vad händer när VegaLocker invaderar?

Så snart ransomware kommer in i ditt system, slår den. Den utför sin attack med starka krypteringsalgoritmer. Den har en inbyggd mållista med tillägg att låsa.

- Säkerhetskopior

- Arkiv

- databaser

- Bilder

- musik

- videoklipp

Lista över filtypstillägg VegaLocker-mål

Om du tror att du har filer av betydelse som klarar av att undvika kryptering har du fel. Ransomwarens mållista är omfattande.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .klass, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .dxx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Filerna VegaLocker ransomware mål i sin attack

När infektionen låser dina data ställer den sina lösenkrav. VegaLocker lämnar en lösningsmeddelande på skrivbordet och i alla påverkade mappar. Det är en textfil som heter "OM DIN FILER.TXT" eller "Dina filer är nu krypterade.txt."

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

VegaLockers lösenanteckning, källa: sensorstechforum.com.

Texten till lösningsmeddelandet är som följer:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, bilder, skönheter, vackra ögon важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * e-post: sup24@keemail.me, sup24@rape.lol * резервный e-post: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN och 1-2 файла, размером to 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. Om du vill veta vad du behöver för att lägga ut dem, och att det finns några anmärkningar Вам будет отправлена программа-дешифратор, которая полностью восстановит ALLA FÖRSTÄLLNINGAR FÖR ATT FÖRSTA. Если связаться через почту не получается: * Gå igenom: hxxps: //bitmessage.org/wiki/Main_Page и скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) och jag kan göra det här. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь with нами in течении 72 часов. * Выключение или перезагрузка компьютера may привести к потере Ваших файлов. * Det är inte nödvändigt att stänga av dig eller att hämta ett annat språk. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Hjälpmedlemmar tillhandahålls av nya upplysningar, так к а к уи ои ои ои ои ои .и о Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Jag kan inte skaffa dig och tappa dem. Жалобами заблокировав e-post, ы ли ли файлы остальных. ----- BEGIN TOKEN ----- - ----- END TOKEN ----- |

Som ni ser är anteckningen på ryska. Det antyder ransomware-skaparna om möjlig rysk härkomst eller minst att rysktalande länder är deras främsta mål.

Den engelska översättningen är som följer:

| OBSERVERA, DINA FILER BESKRIVAS! Dina dokument, foton, databaser, spelsparar och andra viktiga data krypterades med en unik nyckel som vi har. För att återställa data behöver du en dekrypterare. Du kan återställa filer genom att skriva oss till e-post: e-post: sprosinas@cock.li e-post: sprosinas2@protonmail.com Skicka oss ditt ID-token och 1-2 filer, storleken ska vara högst 1 MB. Vi kommer att återställa dem för att bevisa att det finns dekryptering tillgängligt. Efter demonstrationen får du betalningsinstruktioner och efter betalning får du ett dekrypteringsprogram som återställer dina filer helt utan problem. OM du inte kan nå oss via e-post: Gå till sajten: https://bitmessage.org/wiki/Main_Page och ladda ner e-postklienten. Kör e-postklienten och skapa en adress. Skicka ett e-postmeddelande till: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (inklusive din adress) så kontaktar vi dig. |

Källa för översättning: www.enigmasoftware.com.

Cyber-utpressarna säger att det enda sättet att bli av med krypteringen är med en unik nyckel. En nyckel som skiljer sig åt varje offer och lagras på en fjärrserver. Därför är det enda sättet att få tag på det att följa, betala lösen och hoppas att dessa människor håller sitt ord och skickar det till dig. Men du har inga garantier för att de kommer att göra det. När allt kommer omkring är de skadliga datat kidnappare som utpressar dig för pengar. Varför skulle de bry sig om dig när de får dina pengar?

Det exakta lösenbeloppet som VegaLocker kräver är ännu okänt. För att veta det måste du kontakta hackarna via e-post, och de kommer att skicka en tillbaka med mer detaljerade instruktioner om vad du förväntas göra. Du får till och med en tidsfrist för att öka trycket på ditt beslut. Cyberbrottslingarna hotar att ta bort din unika dekrypteringsnyckel om du inte når ut inom de första 72 timmarna efter kryptering. Säkerhetsexperter fraråder det. Räck inte ut, följ inte och betal inte lösen. Följ inte deras instruktioner, eftersom chansen att du får tillbaka kontrollen över dina uppgifter är smala, medan risken för att slösa dina pengar, tid och energi att hantera dem är betydande.