Russiske hackere spreder VegaLocker Ransomware med masse-malvertiseringskampagner

VegaLocker er kendt som en ransomware-trussel, der først blev bemærket den 11. februar 2019, da den ramte nettet og hævdede sine første cyberofre. På det tidspunkt kunne ingen have forudsagt, at det skulle vise sig at være en så vedvarende trussel. Den ondsindede infektion overlevede ikke kun, men trivedes, da den fødte en række kodevariationer. På grund af VegaLocker er web-brugere hidtil blevet ramt med truslerne fra ransomware Jumper (Jamper), Buran og Zeppelin. Disse infektioner skyldtes VegaLockers kode.

Cyberkriminelle bag den oprindelige trussel blev ved med at ændre den, foretage forbedringer, give den forskellige navne, så det kan fortsætte med at plage internetbrugere. På grund af disse ændringer viser VegaLocker ransomware sig svært at håndtere for sikkerhedseksperter. Så snart de har fundet en metode til at bekæmpe den frygtelige infektion, får den opdateringer og "udvikler sig" og fortsætter med at inficere system efter system. VegaLocker skifter konstant og forbedrer sin kode. Den ændrer løbende sin ydelse. Og hver gang en malware-ekspert kommer for tæt på at tackle truslen, opdateres hackerne bag den og forbedres. Og hvis behovet kommer til at være, rebrand. Det er trods alt, hvordan Jumper (Jamper), Buran og Zeppelin blev .

Table of Contents

En analyse af VegaLocker

Hackerne bag ransomware har programmeret det på Delphi-sproget. Det i sig selv er en hindring for at tackle VegaLocker-truslen - det er svært at omvendt konstruere det sprog.

Infektionen er en fusion af forskellige vira. Det indeholder elementer fra en række forskellige trusler. I VegaLocker-koden blev der for eksempel fundet restkode fra Scarab-ransomware-familien. Kildekoden blev delt med berygtede infektioner som Amnesia og Gloverabe2. Denne opdagelse kan betyde en af to ting: enten de samme mennesker, der skabte disse trusler, skabte VegaLocker ved hjælp af den samme kode som en base, og planlægger at bruge den til sig selv, eller de udformede VegaLocker ransomware som en brugerdefineret ordre til forskellige hackere.

Hvordan gik VegaLocker ind i dit system?

Sikkerhedsforskere har udført analyse af truslen og har fundet, at det starter med et sikkerhedsbypass-modul. Dette modul sørger for at scanne det lokale system efter ethvert tegn på sikkerhedsprogrammer og motorer, alt hvad der kan blokere den normale VegaLocker-udførelse.

Det ser efter underskrifter på følgende motorer:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Biblioteker, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions and StockSharp LLC . |

Hvis det finder noget, det synes at være besværligt, deaktiverer det eller fjerner det. Når det er færdig med det første trin, fortsætter det med at håndtere ændringer i boot optioner. VegaLocker konfigurerer operativsystemets konfigurationsfiler igen og fremstiller dem, så virusfilen starter, så snart maskinen er tændt. For at størkne grebet om startindstillingerne deaktiverer det adgang til genopstartsstartsindstillinger og -menuer. Det forhindrer brugerens forsøg på manuelle gendannelsesguider.

VegaLocker stopper ikke med bare at deaktivere adgang. Det fjerner også vigtige data fra dit system. Det er målrettet mod data, der bruges af operativsystemet - Sikkerhedskopier, Systemgendannelsespunkter, Shadow Volume Copies. VegaLocker er ganske grundig med at fjerne alt, hvad den finder, kan bevise en hindring i dens angreb.

Den berygtede infektion undgår detektering til enhver pris - nogle gange endda til prisen for selvsletning. Ransomware følger programmeringen for at undgå virtuelle maskinværter. Hvordan? Den overvåger regelmæssigt maskinens køreprocesser, på udkig efter et tegn på strenge relateret til hypervisorer eller gæsttilsætninger. Hvis den finder nogen, stopper den eller sletter den selv fra maskinen.

VegaLocker kan ikke kun kryptere dine data, men endda udtrække dem også! Den kan erhverve personlige og økonomiske oplysninger og derefter bruge dem til ubehagelige formål - identitetstyveri, økonomisk misbrug, afpresning. Ransomware indblandes også med en række forskellige systemindstillinger. Det ændrer dit Windows-register og opretter poster for sig selv eller ændrer de allerede eksisterende. Denne indblanding fører til, at dit systems ydeevne forringes. Du lider forsinkelse, fejl, advarsler og advarsels-pop-ups. Ransomware's sædvanlige MO er at forårsage alvorlige problemer med dit systems ydeevne. På den måde bliver din maskine tæt på ubrugelig, så længe infektionen forbliver om bord.

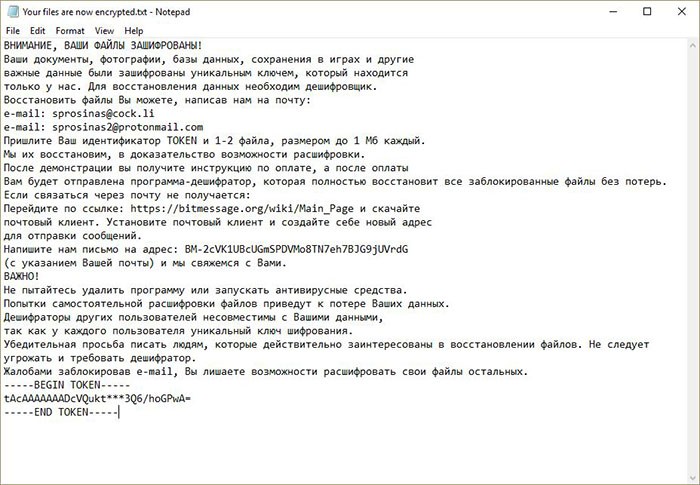

Billede af VegaLocker Ransomware løsningsnotat tekstfil

VegaLockers indblanding på inficerede systemer er ret omfattende. Ransomware-motoren søger efter en aktiv fjernbetjeningskonfigurationstjeneste. Hvis der allerede er lavet en sådan fil, får ransomware adgang til den og redigerer den. Det tilføjer legitimationsoplysninger, som hackerne derefter kan bruge. Det er ikke et trin, alle trusler mod ransomware tager. Kun avancerede dem, som VegaLocker, er kendt for at gøre det og derefter udnytte det. De kan installere mere ondsindede trusler på din computer, ligesom trojanere. Eller de kan endda tillade en cryptocurrency-minearbejder på din maskine og ikke kun afpresse dig for penge, men også tjene penge på din computers ressourcer. Minearbejderen kan komme i et utal af formularer, som kode knyttet til andre filer eller en fristående applikation. Så snart du henrettes eller vedtager det, vil du føle konsekvenserne af dets ophold. Det kræver en vejafgift på komponenter som hukommelse, CPU eller GPU og harddiskplads.

Sikkerhedseksperter har udledt, at VegaLockers primære distributionsteknik involverer brug af malvertiseringskampagner. Det er den nemmeste måde til massedistribution med minimal anstrengelse . Hackerne bag infektionen frigiver et utal af ondsindede spam-e-mails, der indeholder et link, du bliver bedt om at klikke på, eller en vedhæftet fil, som du bliver inviteret til at downloade. Hvis du falder for denne taktik, ender du med den grimme cybertrussel om bord.

Der er naturligvis mere end en metode til invasion, som ransomware kan ty til. Det kan også snige sig ind gennem inficerede applikationsinstallatører. Cyberkriminelle vælger populær software, der genererer en masse downloads fra brugere. Derefter integrerer de installationsskripterne i installationsfilerne på den nævnte software. De administrerer det trickery ved at tage de originale filer fra softwareleverandørerne og derefter tilføje deres ondsindede tilføjelse.

En anden bæredygtig mulighed for infiltration er gennem inficerede dokumenter - regneark, præsentationer, databaser og så videre. Ransomwarens installationskode bliver en del af makroerne, der er indsat i dem. Når et dokument åbnes, vises der derefter en meddelelse, der beder om, at det skal aktiveres. Hvis du gør det, har du dig selv VegaLocker ransomware på dine hænder.

VegaLocker kan også væse sin vej ind via falske brugerprofiler. Med den stadigt stigende brug af sociale medier, viser det sig at være en ganske effektiv invasiv metode. Indlæg på fællesskabsfora, direkte beskeder sendt til en masse mennesker, og de profiler, der bruges til det, kan enten være falske eller rigtige, der blev hacket. Vær altid forsigtig, når du ser et link med beskeden på din skærm, "klik på den." Vigilance er din ven.

Hvad sker der, når VegaLocker invaderer?

Så snart ransomware kommer ind i dit system, strejker det. Det udfører sit angreb ved hjælp af stærke krypteringsalgoritmer. Det har en indbygget målliste over udvidelser, der skal låses.

- Backups

- Arkiv

- Databaser

- Billeder

- musik

- Videoer

Liste over filtypenavnet VegaLocker-mål

Hvis du tror, du vil have filer af betydning, der klarer at undgå kryptering, tager du fejl. Ransomwares målliste er omfattende.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Filerne VegaLocker ransomware mål i dens angreb

Når infektionen låser dine data, stiller den sine løsepenge. VegaLocker efterlader en løsepenge på dit skrivebord og i alle berørte mapper. Det er en tekstfil, kaldet "OM DIN FILES.TXT" eller "Dine filer er nu krypteret.txt."

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

VegaLockers løsepenge, kilde: sensorstechforum.com.

Teksten til løsepenge note er som følger:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения в играх и другие Højeste dag er blevet overvåget i den nuværende gruppe, hvor der er tale om только у нас. Для восстановления данных необходим дешифровщик. Gå til filerne Dette kan udgives til: * e-mail: sup24@keemail.me, sup24@rape.lol * резервный e-mail: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN og 1-2 файла, размером til 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. Hvis der er tale om en del af dem, skal du indlæse de nyeste regler for at få adgang til, og at nogle af dem Вам будет отправлена программа-дешифратор, которая полностью восстановит ALLE FUNKTIONEREFILSER, DER BESKYTTES. Если связаться через почту не получается: * Fortsæt med sit: hxxps: //bitmessage.org/wiki/Main_Page og скачайте почтовый клиент. Установите почтовый клиент и создайте себе New novari для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Forfatter, der er klar til at komme tilbage, hvis du ønsker at komme tilbage til 72 dage. * Udgaverne eller de udskrevne reklamer kan komme til at udgive dem på den anden side af filen. * Det er ikke tilfældet, hvis du vil udtale dig om en anden form. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Hjælpeprogrammer, der er tilgængelige, er ikke tilgængelige, Således kan du klikke på den nye side. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Det kan ikke være tilfældet, og det er ikke tilfældet. Жалобами заблокировав e-mail, ы ли ли ли ли в в в в в файлы остальных. ----- BEGIN TOKEN ----- - ----- END TOKEN ----- |

Som du kan se, er noten på russisk. Det antyder, at ransomware-skabere mulig russisk afstamning eller det mindste, at russisk-talende lande er deres hovedmål.

Den engelske oversættelse er som følger:

| OBS, DINE FILER ER BEGRUNDET! Dine dokumenter, fotos, databaser, spilbesparelser og andre vigtige data blev krypteret med en unik nøgle, som vi har. For at gendanne data skal du bruge en dekrypteringsenhed. Du kan gendanne filer ved at skrive os til e-mail: e-mail: sprosinas@cock.li e-mail: sprosinas2@protonmail.com Send os dit ID-token og 1-2 filer, størrelsen skal ikke være mere end 1 MB. Vi vil gendanne dem for at bevise, at der er dekryptering tilgængelig. Efter demonstrationen modtager du betalingsinstruktioner, og efter betaling modtager du et dekrypteringsprogram, der gendanner dine filer fuldstændigt uden problemer. HVIS du ikke kan nå os via e-mail: Gå til webstedet: https://bitmessage.org/wiki/Main_Page og download e-mail-klienten. Kør e-mail-klienten, og opret en adresse. Send os en e-mail til: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (inklusive din adresse), så kontakter vi dig. |

Kilde til oversættelse: www.enigmasoftware.com.

Cyber-afpresningsfolk siger, at den eneste måde at slippe af med krypteringen er med en unik nøgle. En nøgle, der er forskellig for hvert offer, og gemmes på en ekstern server. Derfor er den eneste måde at få dine hænder på det at overholde, betale løsepenge og håbe, at disse mennesker holder deres ord og sender det til dig. Men du har ingen garantier for, at de gør det. Når alt kommer til alt er de ondsindede datadyrningsmænd, der udpresser dig for penge. Hvorfor ville de bry sig om dig, når de får dine penge?

Det nøjagtige løsepenge, som VegaLocker kræver, er endnu ikke kendt. For at vide det, skal du kontakte hackerne via e-mail, og de sender dig en tilbage med mere detaljerede instruktioner om, hvad du forventes at gøre. Du får endda en frist for at øge presset på din beslutningsproces. Cyberkriminelle truer med at slette din unikke dekrypteringsnøgle, hvis du ikke når ud inden for de første 72 timer efter kryptering. Sikkerhedseksperter fraråder det. Ræk ikke ud, følg ikke og betal ikke løsepenge. Følg ikke deres instruktioner, fordi chancerne for, at du genvinder kontrol over dine data, er små, mens chancerne for at spilde dine penge, tid og energi på at håndtere dem er store.