Russische hackers verspreiden VegaLocker Ransomware met massale malvertisingcampagnes

VegaLocker staat bekend als een ransomware-bedreiging die voor het eerst werd opgemerkt op 11 februari 2019, toen het op internet kwam en zijn eerste cyberslachtoffers opeiste. Destijds had niemand kunnen voorspellen dat het zo'n hardnekkige dreiging zou blijken te zijn. De kwaadaardige infectie overleefde niet alleen, maar bloeide omdat het een reeks codevariaties voortbracht. Vanwege VegaLocker zijn internetgebruikers tot nu toe getroffen door de ransomware-bedreigingen Jumper (Jamper), Buran en Zeppelin. Deze infecties kwamen door de code van VegaLocker.

De cybercriminelen achter de oorspronkelijke dreiging bleven het veranderen, verbeteringen aanbrengen, verschillende namen geven, zodat het internetgebruikers kan blijven pesten. Vanwege deze wijzigingen is de VegaLocker-ransomware moeilijk te behandelen voor beveiligingsexperts. Zodra ze een methode bedenken om de vreselijke infectie te bestrijden, krijgt het updates en "evolueert" en blijft het systeem na systeem infecteren. VegaLocker verandert en verbetert zijn code voortdurend. Het past zijn prestaties voortdurend aan. En elke keer dat een malware-expert te dicht bij het aanpakken van de dreiging komt, worden de hackers erachter bijgewerkt en verbeterd. En, als de noodzaak zich voordoet, rebrand. Dat is tenslotte hoe Jumper (Jamper), Buran en Zeppelin zijn ontstaan .

Table of Contents

Een analyse van VegaLocker

De hackers achter de ransomware hebben het in de Delphi-taal geprogrammeerd. Dat op zichzelf vormt een obstakel voor het aanpakken van de VegaLocker-dreiging - het is moeilijk om die taal te reverse-engineeren.

De infectie is een fusie van verschillende virussen. Het bevat elementen uit een reeks verschillende bedreigingen. In de VegaLocker-code is bijvoorbeeld restcode gevonden van de Scarab ransomware-familie. Broncode werd gedeeld met beruchte infecties, zoals Amnesia en Gloverabe2. Deze ontdekking kan een van twee dingen betekenen: ofwel dezelfde mensen die die bedreigingen creëerden, creëerden VegaLocker met dezelfde code als basis, en zijn van plan deze voor zichzelf te gebruiken, of ze maakten de VegaLocker-ransomware als een aangepaste volgorde voor verschillende hackers.

Hoe gleed VegaLocker in uw systeem?

Beveiligingsonderzoekers hebben een analyse van de dreiging uitgevoerd en hebben vastgesteld dat deze begint met een bypass-module. Die module zorgt ervoor dat het lokale systeem wordt gescand op tekenen van beveiligingsprogramma's en motoren, alles dat de normale uitvoering van VegaLocker kan blokkeren.

Het zoekt naar handtekeningen van de volgende motoren:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Libraries, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions en StockSharp LLC . |

Als het iets vindt dat het lastig vindt, schakelt het het uit of verwijdert het. Zodra het die eerste stap heeft voltooid, gaat het verder met wijzigingen in de opstartopties. VegaLocker herconfigureert de configuratiebestanden van het besturingssysteem en maakt deze aan, zodat het virusbestand wordt gestart zodra de machine wordt ingeschakeld. Om de grip op de opstartopties te verstevigen, wordt de toegang tot de herstelopstartopties en -menu's uitgeschakeld. Dat belemmert de pogingen van de gebruiker tot handmatige herstelhandleidingen.

VegaLocker stopt niet bij het uitschakelen van toegang. Het verwijdert ook cruciale gegevens van uw systeem. Het richt zich op gegevens die worden gebruikt door het besturingssysteem: back-ups, systeemherstelpunten, schaduwvolumekopieën. VegaLocker is vrij grondig in het verwijderen van alles waarvan het denkt dat het een obstakel in zijn aanval kan zijn.

De beruchte infectie ontloopt koste wat kost de detectie - soms zelfs tegen de prijs van zelfverwijdering. De ransomware volgt de programmering om virtuele machine hosts te ontwijken. Hoe? Het controleert regelmatig de lopende processen van de machine en zoekt naar een tekenreeks in verband met hypervisors of gasttoevoegingen. Als het iets vindt, stopt het of verwijdert het zichzelf zelfs van de machine.

VegaLocker kan niet alleen uw gegevens coderen, maar deze ook extraheren! Het kan persoonlijke en financiële informatie verzamelen en deze vervolgens gebruiken voor snode doeleinden - identiteitsdiefstal, financieel misbruik, chantage. De ransomware bemoeit zich ook met verschillende systeeminstellingen. Het wijzigt uw Windows-register en maakt ingangen voor zichzelf of wijzigt de reeds bestaande. Die bemoeienis leidt ertoe dat de prestaties van uw systeem verslechteren. U hebt last van lag, fouten, waarschuwingen en pop-ups met waarschuwingen. De gebruikelijke MO van de ransomware is het veroorzaken van ernstige problemen met de prestaties van uw systeem. Op die manier wordt uw machine bijna onbruikbaar zolang de infectie aan boord blijft.

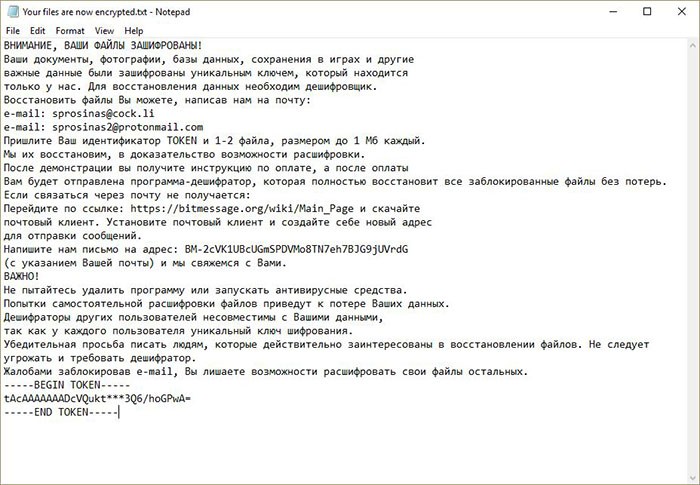

Afbeelding van VegaLocker Ransomware losgeld nota tekstbestand

VegaLocker's bemoeienis met geïnfecteerde systemen is vrij groot. De ransomware-engine zoekt naar een actieve externe bureaubladconfiguratieservice. Als een dergelijk bestand al is gemaakt, opent de ransomware het en bewerkt het. Het voegt inloggegevens toe, die de hackers vervolgens kunnen gebruiken. Dat is niet een stap die alle ransomware-bedreigingen nemen. Het is bekend dat alleen geavanceerde, zoals VegaLocker, het doen en vervolgens exploiteren. Ze kunnen meer kwaadaardige bedreigingen op uw computer installeren, zoals Trojaanse paarden. Of ze kunnen zelfs een cryptocurrency-mijnwerker op uw machine toestaan en u niet alleen voor geld afpersen, maar ook geld verdienen met de bronnen van uw computer. De mijnwerker kan in talloze vormen voorkomen, zoals code die aan andere bestanden is gekoppeld, of een zelfstandige toepassing. Zodra je het uitvoert of uitvoert, voel je de gevolgen van zijn verblijf. Het vereist een tol van componenten zoals het geheugen, CPU of GPU en ruimte op de harde schijf.

Beveiligingsexperts hebben afgeleid dat de primaire distributietechniek van VegaLocker het gebruik van campagnes voor malvertising omvat. Dat is de eenvoudigste manier voor massadistributie met minimale inspanning . De hackers achter de infectie ontketenen talloze kwaadaardige spam-e-mails die een link bevatten waarop u wordt gevraagd of een bijlage die u wordt uitgenodigd om te downloaden. Als je voor deze tactieken valt, eindig je met de vervelende cyberdreiging aan boord.

Natuurlijk is er meer dan één invasiemethode die de ransomware kan gebruiken. Het kan ook binnendringen via geïnfecteerde applicatie-installatieprogramma's. De cybercriminelen kiezen voor populaire software die veel downloads van gebruikers genereert. Vervolgens insluiten ze de installatiescripts in de installatiebestanden van deze software. Ze beheren die trucjes door de originele bestanden van de softwareleveranciers te nemen en vervolgens hun schadelijke toevoeging te doen.

Een andere haalbare optie voor infiltratie is via geïnfecteerde documenten - spreadsheets, presentaties, databases, enzovoort. De installatiecode van de ransomware wordt onderdeel van de macro's die erin worden ingevoegd. Zodra een document wordt geopend, verschijnt er een bericht waarin wordt gevraagd of het moet worden ingeschakeld. Als je dat doet, heb je de VegaLocker-ransomware in handen.

VegaLocker kan zich ook een weg banen via nepgebruikersprofielen. Met het steeds toenemende gebruik van sociale media, is dat een behoorlijk effectieve invasieve methode. Berichten op communityforums, directe berichten die naar een massa mensen zijn verzonden en de profielen die daarvoor worden gebruikt, kunnen nep zijn of echte die zijn gehackt. Wees altijd op uw hoede wanneer u op uw scherm een link ziet met het bericht 'klik erop'. Waakzaamheid is je vriend.

Wat gebeurt er zodra VegaLocker binnenvalt?

Zodra de ransomware uw systeem binnenkomt, slaat het toe. Het voert zijn aanval uit met behulp van sterke coderingsalgoritmen. Het heeft een ingebouwde doellijst met te vergrendelen extensies.

- backups

- archief

- databases

- Afbeeldingen

- Muziek

- Videos

Lijst met bestandstype-extensies VegaLocker-doelen

Als je denkt dat je belangrijke bestanden hebt die codering kunnen voorkomen, heb je het mis. De doellijst van de ransomware is uitgebreid.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4,, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

De bestanden VegaLocker ransomware doelen in zijn aanval

Zodra de infectie uw gegevens vergrendelt, stelt het losgeld eisen. VegaLocker laat een losgeldbriefje achter op uw bureaublad en in elke getroffen map. Het is een tekstbestand met de naam 'OVER UW BESTANDEN.TXT' of 'Uw bestanden zijn nu versleuteld.txt'.

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

VegaLocker's losgeldbrief, bron: sensorstechforum.com.

De tekst van het losgeld is als volgt:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения в играх и другие важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * e-mail: sup24@keemail.me, sup24@rape.lol * резервный e-mail: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN и 1-2 файла, размером до 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. После демонстрации вы получите инструкцию по оплате, а после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получается: * Перейдите по ссылке: hxxps: //bitmessage.org/wiki/Main_Page и скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Не следует угрожать и требовать дешифратор. Eалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои файлы остальных. ----- BEGIN TOKEN ----- - ----- EINDE TEKEN ----- |

Zoals u kunt zien, is de notitie in het Russisch. Dat duidt op de mogelijke ransomware-makers van Russische afkomst of op zijn minst dat Russisch sprekende landen hun voornaamste doelwit zijn.

De Engelse vertaling is als volgt:

| LET OP, UW BESTANDEN WORDEN GE versleuteld! Uw documenten, foto's, databases, opgeslagen games en andere belangrijke gegevens zijn gecodeerd met een unieke sleutel die we hebben. Om gegevens te herstellen, hebt u een decryptor nodig. U kunt bestanden herstellen door ons een e-mail te sturen: e-mail: sprosinas@cock.li e-mail: sprosinas2@protonmail.com Stuur ons uw ID-token en 1-2 bestanden, de grootte mag niet meer zijn dan 1 MB. We zullen ze herstellen om te bewijzen dat er ontsleuteling beschikbaar is. Na de demonstratie ontvangt u betalingsinstructies en na betaling ontvangt u een decryptorprogramma dat uw bestanden volledig zonder problemen zal herstellen. ALS u ons niet via e-mail kunt bereiken: Ga naar de site: https://bitmessage.org/wiki/Main_Page en download de e-mailclient. Voer de e-mailclient uit en maak een adres aan. Stuur ons een e-mail naar: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (inclusief uw adres) en wij nemen contact met u op. |

Bron voor vertaling: www.enigmasoftware.com.

De cybersafpersisten stellen dat de enige manier om van de codering af te komen, is met een unieke sleutel. Een sleutel die voor elk slachtoffer verschillend is en die op een externe server wordt opgeslagen. Daarom is de enige manier om het in handen te krijgen door te voldoen, het losgeld te betalen en hopen dat deze mensen hun woord houden en het naar u sturen. Maar je hebt geen garanties dat ze dat zullen doen. Het zijn tenslotte kwaadaardige data-ontvoerders die u afpersen voor geld. Waarom zouden ze om je geven nadat ze je geld hebben gekregen?

Het exacte losgeld dat VegaLocker eist is nog onbekend. Om het te weten, moet u contact opnemen met de hackers via e-mail en zij zullen u een e-mail sturen met meer gedetailleerde instructies over wat u verwacht te doen. U krijgt zelfs een deadline om de druk op uw besluitvorming te vergroten. De cybercriminelen dreigen uw unieke decoderingssleutel te verwijderen als u niet binnen 72 uur na codering contact opneemt. Beveiligingsexperts raden dat af. Reik niet uit, volg niet en betaal het losgeld niet. Volg hun instructies niet op, omdat de kans dat u de controle over uw gegevens terugkrijgt klein is, terwijl die van het verspillen van uw geld, tijd en energie om ermee om te gaan aanzienlijk zijn.