Los hackers rusos propagan el ransomware VegaLocker con campañas masivas de publicidad maliciosa

VegaLocker es conocido como una amenaza de ransomware que se notó por primera vez el 11 de febrero de 2019, cuando llegó a la web y reclamó a sus primeras víctimas cibernéticas. En ese momento, nadie podría haber predicho que resultaría ser una amenaza tan persistente. La infección maliciosa no solo sobrevivió sino que prosperó, ya que dio origen a una variedad de variaciones de código. Debido a VegaLocker, hasta ahora, los usuarios de la web han sido golpeados con las amenazas de ransomware Jumper (Jamper), Buran y Zeppelin. Estas infecciones se debieron al código de VegaLocker.

Los ciberdelincuentes detrás de la amenaza original siguieron modificándola, haciendo mejoras, dándole diferentes nombres, para que pueda seguir afectando a los usuarios de Internet. Debido a estas modificaciones, el ransomware VegaLocker está resultando difícil de manejar para los expertos en seguridad. Tan pronto como se les ocurre un método para combatir la terrible infección, obtiene actualizaciones y "evoluciona" y continúa infectando sistema tras sistema. VegaLocker está cambiando y mejorando su código. Continuamente modifica su rendimiento. Y, cada vez que un experto en malware se acerca demasiado a la amenaza, los piratas informáticos se actualizan y mejoran. Y, si es necesario, cambiar la marca. Después de todo, así es como Jumper (Jamper), Buran y Zeppelin llegaron a ser .

Table of Contents

Un análisis de VegaLocker

Los hackers detrás del ransomware lo han programado en el lenguaje Delphi. Eso en sí mismo proporciona un obstáculo para abordar la amenaza VegaLocker: es difícil aplicar ingeniería inversa a ese lenguaje.

La infección es una fusión de diferentes virus. Contiene elementos de una serie de diversas amenazas. Por ejemplo, en el código VegaLocker, se encontró código residual de la familia de ransomware Scarab. El código fuente se compartió con infecciones notorias, como Amnesia y Gloverabe2. Este descubrimiento puede significar una de dos cosas: o las mismas personas que crearon esas amenazas crearon VegaLocker usando el mismo código como base, y planean usarlo para ellos, o crearon el ransomware VegaLocker como un pedido personalizado para diferentes hackers.

¿Cómo se deslizó VegaLocker en su sistema?

Los investigadores de seguridad han realizado un análisis sobre la amenaza y han descubierto que comienza con un módulo de derivación de seguridad. Ese módulo se asegura de escanear el sistema local en busca de signos de programas y motores de seguridad, cualquier cosa que pueda bloquear la ejecución normal de VegaLocker.

Busca firmas de los siguientes motores:

| Habbo, Rebhip, The Qt Company Ltd, Microsoft Corporation, Delphi Libraries, SMART INSTALL MAKER, InnoSetup, James Jackson-South, Microsoft Visual C / C ++ Libraries, libczmq3, Adobe Systems Incorporated, Mercury Interactive, NSIS, Splinterware Software Solutions y StockSharp LLC . |

Si encuentra algo que considera problemático, lo deshabilita o lo elimina. Una vez que completa ese primer paso, procede a lidiar con las modificaciones de las opciones de arranque. VegaLocker reconfigura los archivos de configuración del sistema operativo y lo crea, por lo que el archivo de virus se inicia tan pronto como se enciende la máquina. Para solidificar su control sobre las opciones de arranque, deshabilita el acceso a las opciones y menús de arranque de recuperación. Eso dificulta los intentos del usuario en las guías de recuperación manual.

VegaLocker no se detiene con solo deshabilitar el acceso. También elimina datos cruciales de su sistema. Se dirige a los datos utilizados por el sistema operativo: copias de seguridad, puntos de restauración del sistema, instantáneas de volumen. VegaLocker es bastante exhaustivo para eliminar todo lo que considera que puede ser un obstáculo en su ataque.

La notoria infección evade la detección a cualquier costo, a veces incluso al precio de la eliminación automática. El ransomware sigue la programación para evadir hosts de máquinas virtuales. ¿Cómo? Monitorea regularmente los procesos en ejecución de la máquina, buscando una señal de cadenas relacionadas con hipervisores o adiciones de invitados. Si encuentra alguno, se detiene o incluso se elimina de la máquina.

¡VegaLocker no solo puede encriptar sus datos sino también extraerlos! Puede adquirir información personal y financiera y luego usarla para fines nefastos: robo de identidad, abuso financiero, chantaje. El ransomware también se entromete con una variedad de configuraciones del sistema. Modifica su Registro de Windows y crea entradas para sí mismo o modifica las ya existentes. Esa intromisión conduce al deterioro del rendimiento de su sistema. Sufres retraso, errores, advertencias y alertas emergentes. El MO habitual del ransomware es causar problemas graves con el rendimiento de su sistema. De esa manera, su máquina queda casi inutilizable mientras la infección permanezca a bordo.

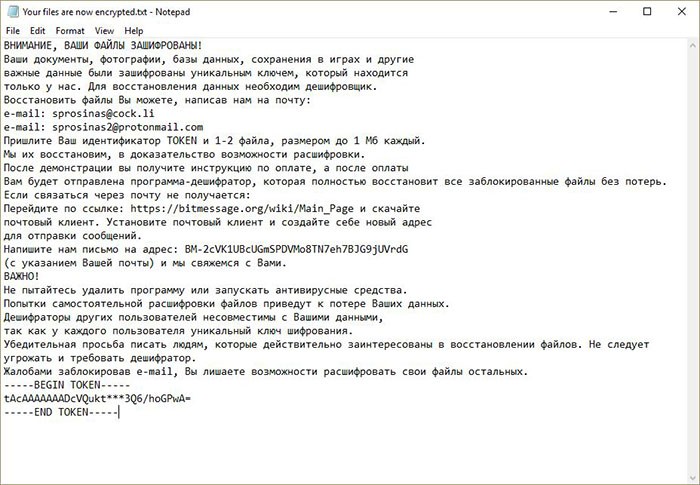

Imagen del archivo de texto de nota de rescate de VegaLocker Ransomware

La intromisión de VegaLocker en los sistemas infectados es bastante amplia. El motor de ransomware busca un servicio de configuración de escritorio remoto activo. Si ya se ha creado uno de estos archivos, el ransomware accede a él y lo edita. Agrega credenciales, que los hackers pueden usar. Ese no es un paso que dan todas las amenazas de ransomware. Solo los avanzados, como VegaLocker, son conocidos por hacerlo y luego explotarlo. Pueden instalar más amenazas maliciosas en su computadora, como troyanos. O, incluso pueden permitir un minero de criptomonedas en su máquina, y no solo extorsionarlo por dinero, sino también ganar dinero con los recursos de su computadora. El minero puede venir en una miríada de formas, como el código adjunto a otros archivos, o una aplicación independiente. Tan pronto como lo ejecutes o promulgues, sentirás las consecuencias de su suspensión. Afecta componentes como la memoria, la CPU o la GPU y el espacio en el disco duro.

Los expertos en seguridad han deducido que la técnica de distribución primaria de VegaLocker implica el uso de campañas de publicidad maliciosa. Esa es la forma más fácil de distribución masiva con un mínimo esfuerzo . Los piratas informáticos detrás de la infección desatan una miríada de correos electrónicos no deseados maliciosos que contienen un enlace en el que se le pide que haga clic o un archivo adjunto que se invita a descargar. Si caes en estas tácticas, terminas con la desagradable amenaza cibernética a bordo.

Naturalmente, hay más de un método de invasión al que puede recurrir el ransomware. También puede colarse a través de instaladores de aplicaciones infectadas. Los ciberdelincuentes eligen un software popular que genera muchas descargas por parte de los usuarios. Luego, incrustan los scripts de instalación en los archivos de configuración de dicho software. Manejan ese truco tomando los archivos originales de los proveedores de software y luego haciendo su adición maliciosa.

Otra opción viable para la infiltración es a través de documentos infectados: hojas de cálculo, presentaciones, bases de datos, etc. El código de instalación del ransomware se convierte en parte de las macros que se insertan en ellas. Luego, una vez que se abre un documento, aparece un mensaje emergente que solicita que se habilite. Si lo hace, tiene el ransomware VegaLocker en sus manos.

VegaLocker también puede abrirse camino a través de perfiles de usuario falsos. Con el uso cada vez mayor de las redes sociales, eso demuestra ser un método invasivo bastante efectivo. Las publicaciones en foros de la comunidad, los mensajes directos enviados a una gran cantidad de personas y los perfiles utilizados para eso pueden ser falsos o reales que fueron pirateados. Siempre tenga cuidado cuando vea en la pantalla un enlace con el mensaje, "haga clic". La vigilancia es tu amiga.

¿Qué sucede una vez que VegaLocker invade?

Tan pronto como el ransomware ingresa a su sistema, ataca. Lleva a cabo su ataque utilizando algoritmos de cifrado fuertes. Tiene una lista de extensiones de destino incorporada para bloquear.

- Copias de seguridad

- Archivo

- Bases de datos

- Imágenes

- Música

- Videos

Lista de extensiones de tipo de archivo objetivos VegaLocker

Si cree que tendrá archivos importantes que evitarán el cifrado, está equivocado. La lista de objetivos del ransomware es extensa.

| .jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf , .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel,. prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf , .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx,. pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx , .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc,. qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd,. cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt , .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw,. clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar. |

Los archivos que busca el ransomware VegaLocker en su ataque

Una vez que la infección bloquea sus datos, hace sus demandas de rescate. VegaLocker deja una nota de rescate en su escritorio y en cada carpeta afectada. Es un archivo de texto, llamado "ACERCA DE SUS ARCHIVOS.TXT" o "Sus archivos ahora están encriptados.txt".

https://sensorstechforum.com/wp-content/uploads/2019/02/vegalocker-ransomware-image-senesorstechforum-com.jpg

Nota de rescate de VegaLocker, fuente: sensorestechforum.com.

El texto de la nota de rescate es el siguiente:

| ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ! Ваши документы, фотографии, базы данных, сохранения в играх и другие важные данные были зашифрованы уникальным ключем, который находится только у нас. Для восстановления данных необходим дешифровщик. Восстановить файлы Вы можете, написав нам на почту: * correo electrónico: sup24@keemail.me, sup24@rape.lol * Correo electrónico резервный: sup24@protonmail.ch, voprosi24@protonmail.ch Пришлите Ваш идентификатор TOKEN и 1-2 файла, размером до 1 Мб каждый. Мы их восстановим, в доказательство возможности расшифровки. После демонстрации вы получите инструкцию по оплате, y после оплаты Вам будет отправлена программа-дешифратор, которая полностью восстановит все заблокированные файлы без потерь. Если связаться через почту не получается: * Перейдите по ссылке: hxxps: //bitmessage.org/wiki/Main_Page и скачайте почтовый клиент. Установите почтовый клиент и создайте себе новый адрес для отправки сообщений. * Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (с указанием Вашей почты) и мы свяжемся с Вами. ВАЖНО! * Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов. * Выключение или перезагрузка компьютера может привести к потере Ваших файлов. * Не пытайтесь удалить программу или запускать антивирусные средства. * Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных. * Дешифраторы других пользователей несовместимы с Вашими данными, так как у каждого пользователя уникальный ключ шифрования. Убедительная просьба писать людям, которые действительно заинтересованы в восстановлении файлов. Не следует угрожать и требовать дешифратор. Жалобами заблокировав correo electrónico, Вы лишаете возможности расшифровать свои файлы остальных. ----- COMENZAR TOKEN ----- - ----- FIN DE TOKEN ----- |

Como puede ver, la nota está en ruso. Eso sugiere a los creadores del ransomware la posible ascendencia rusa o, al menos, que los países de habla rusa son su principal objetivo.

La traducción al inglés es la siguiente:

| ¡ATENCIÓN, SUS ARCHIVOS ESTÁN ENCRIPTADOS! Sus documentos, fotos, bases de datos, juegos guardados y otros datos importantes se cifraron con una clave única que tenemos. Para restaurar los datos, necesita un descifrador. Puede restaurar archivos escribiéndonos al correo electrónico: correo electrónico: sprosinas@cock.li correo electrónico: sprosinas2@protonmail.com Envíenos su token de identificación y 1-2 archivos, el tamaño no debe ser superior a 1 MB. Los restauraremos para probar que hay descifrado disponible. Después de la demostración, recibirá instrucciones de pago, y después del pago recibirá un programa de descifrador que restaurará sus archivos completamente sin problemas. SI no puede comunicarse con nosotros por correo electrónico: Vaya al sitio: https://bitmessage.org/wiki/Main_Page y descargue el cliente de correo electrónico. Ejecute el cliente de correo electrónico y cree una dirección. Envíenos un correo electrónico a: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG (incluida su dirección) y nos pondremos en contacto con usted. |

Fuente de traducción: www.enigmasoftware.com.

Los extorsionistas cibernéticos afirman que la única forma de deshacerse del cifrado es con una clave única. Una clave, que es diferente para cada víctima, y se almacena en un servidor remoto. Por lo tanto, la única forma de conseguirlo es cumplir, pagar el rescate y esperar que estas personas cumplan su palabra y se la envíen. Pero no tienes garantías de que lo harán. Después de todo, son secuestradores de datos maliciosos, extorsionándote por dinero. ¿Por qué se preocuparían por ti después de recibir tu dinero?

Aún se desconoce la cantidad exacta de rescate que exige VegaLocker. Para saberlo, debe comunicarse con los piratas informáticos por correo electrónico, y le enviarán uno con instrucciones más detalladas sobre lo que se espera que haga. Incluso tiene una fecha límite para aumentar la presión en la toma de decisiones. Los ciberdelincuentes amenazan con eliminar su clave de descifrado única si no se comunica dentro de las primeras 72 horas de cifrado. Los expertos en seguridad desaconsejan eso. No se acerque, no cumpla y no pague el rescate. No siga sus instrucciones, porque las posibilidades de que recupere el control sobre sus datos son escasas, mientras que las de malgastar su dinero, tiempo y energía al tratar con ellos son considerables.